CISA, Federal Sivil Yürütme Organı (FCEB) kurumlarına, birden fazla tehdit aktörünün yaygın ve aktif istismarına yanıt olarak iki Ivanti Connect Secure ve Ivanti Policy Secure sıfır gün kusurunu derhal azaltmalarını emreden bu yılın ilk acil durum direktifini yayınladı.

Savunmasız Ivanti cihazlarının Aralık ayından bu yana CVE-2023-46805 kimlik doğrulama bypassını ve CVE-2024-21887 komut ekleme güvenlik açıklarını zincirleyen kapsamlı saldırılara hedef olduğu ve satıcının henüz güvenlik yamalarını yayınlamadığı göz önüne alındığında, bu beklenen bir gelişmedir.

Siber güvenlik kurumu Cuma günü yaptığı açıklamada, “CISA, bu koşulların Federal Sivil Yürütme Organı (FCEB) kurumları için kabul edilemez bir risk oluşturduğunu ve acil eylem gerektirdiğini belirledi.” dedi.

“Bu tespit, güvenlik açıklarının birden fazla tehdit aktörü tarafından yaygın şekilde istismar edilmesine, federal kuruluşta etkilenen ürünlerin yaygınlığına, kurum bilgi sistemlerinde riske girme potansiyelinin yüksek olmasına, başarılı bir uzlaşmanın etkisine ve önerilen çözümün karmaşıklığına dayanmaktadır. hafifletmeler.”

ED 24-01 gerekli eylemler

Acil durum direktifi ED 24-01’de belirtildiği gibi, federal kurumların artık Ivanti’nin saldırı girişimlerini engellemek için kamuya açıklanan hafifletme önlemlerini derhal uygulaması gerekiyor.

Ajansların ayrıca Ivanti’nin Harici Bütünlük Denetleme Aracını kullanması ve:

- Tehlike belirtilerini derhal [email protected] aracılığıyla CISA’ya bildirin.

- Güvenliği ihlal edilmiş ürünleri ajans ağlarından kaldırın. Olay analizini başlatın, adli sabit disk görüntüleri oluşturarak güvenliği ihlal edilmiş cihazlardan gelen verileri koruyun ve daha fazla riskin işaretlerini araştırın.

- Güvenliği ihlal edilmiş bir ürünü tekrar hizmete alın, etkilenen Ivanti çözüm yazılımının bulunduğu cihazı fabrika varsayılan ayarlarına sıfırlayın ve Ivanti’nin azaltıcı önlemlerini uygulayarak saldırı vektörünü kaldırın.

Etkilenen cihazları tamamen onarmak ve tekrar hizmete sokmak için Ivanti’nin kurtarma talimatlarını izlemeleri ve ardından:

- Saklanan tüm sertifikaları iptal edin ve yeniden verin.

- Yönetici etkinleştirme parolasını sıfırlayın.

- Saklanan API anahtarlarını sıfırlayın.

- Kimlik doğrulama sunucusu yapılandırması/yapılandırmaları için kullanılan hizmet hesapları dahil, ağ geçidinde tanımlanan herhangi bir yerel kullanıcının parolasını sıfırlayın.

- Bu Yönergede atıfta bulunulan iki güvenlik açığını gideren güncellemeleri, etkilenen ürünlere, piyasaya sunuldukça ve Ivanti tarafından yayınlandıktan sonra en geç 48 saat içinde uygulayın.

- Bu Direktifin yayınlanmasından bir hafta sonra, gerçekleştirilen eylemler ve sonuçlara ilişkin ayrıntılar da dahil olmak üzere kurum ağlarındaki Ivanti Connect Secure ve Ivanti Policy Secure ürünlerinin tüm örneklerinin tam bir envanterini (sağlanan şablonu kullanarak) CISA’ya rapor edin.

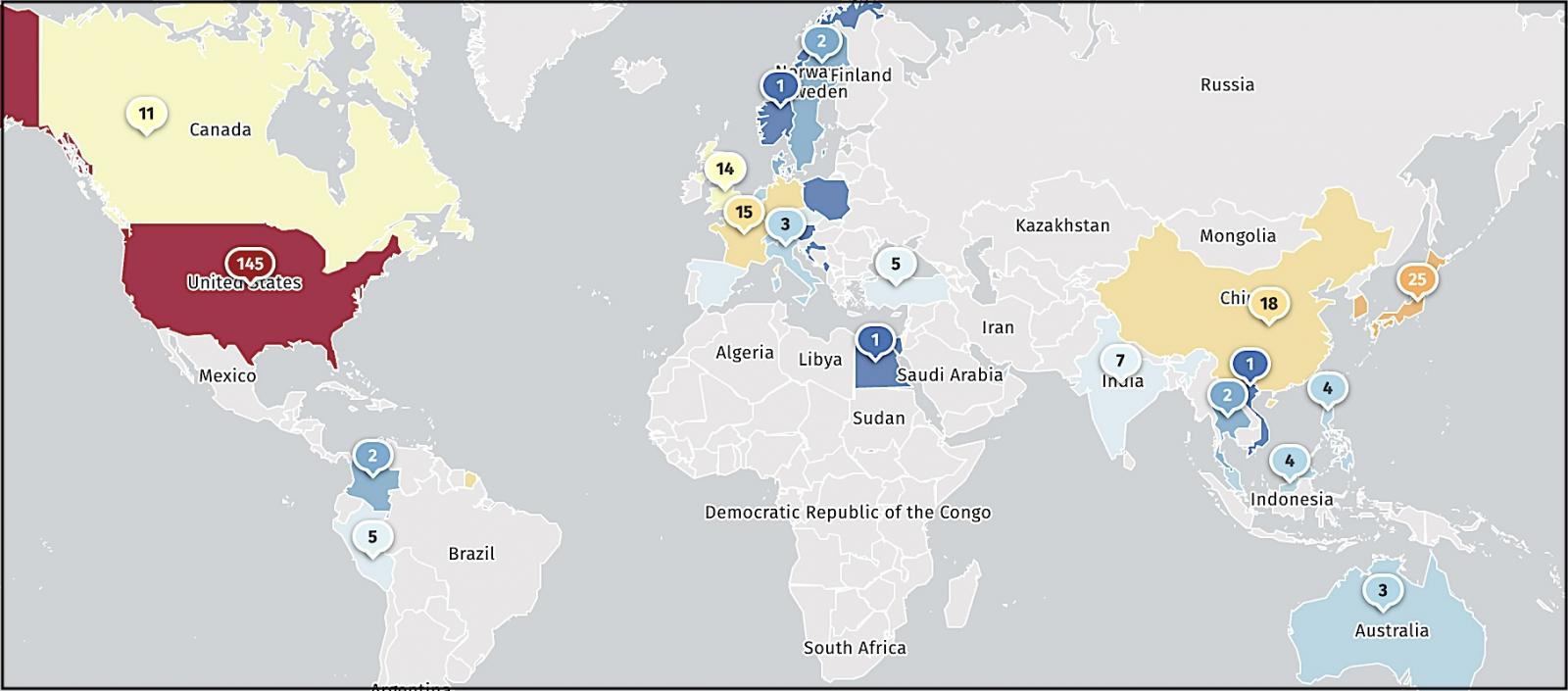

Tehdit izleme hizmeti Shadowserver şu anda çevrimiçi olarak açığa çıkan 16.200’den fazla ICS VPN cihazını izliyor; bunların 4.700’den fazlası Amerika Birleşik Devletleri’nde (Shodan ayrıca neredeyse 17.000 İnternet’e açık Ivanti ICS cihazını görüyor).

Shadowserver ayrıca dünya çapında ele geçirilen Ivanti Connect Secure VPN örneklerinin sayısını da takip ediyor. 600’den fazla cihaz zaten saldırıya uğradı 16 Ocak’ta.

Kripto madencilerini ve kötü amaçlı yazılımları düşürmek için aktif olarak kullanıldı

Tehdit istihbarat şirketi Volexity, saldırganlardan birinin (UTA0178 ve UNC5221 olarak takip edilen Çin devleti destekli şüpheli bir tehdit aktörü) GIFTEDVISITOR web kabuğu varyantını kullanarak halihazırda 2.100’den fazla Ivanti cihazına arka kapı açtığını söylüyor.

Mandiant, kimlik bilgilerini çalmak, web kabuklarını dağıtmak ve ek kötü amaçlı yükleri dağıtmak amacıyla, ihlal edilen müşterilerin sistemlerine dağıtılan beş özel kötü amaçlı yazılım türü buldu.

Tehdit aktörü, ele geçirilen ağlardan hesap ve oturum verilerini ve daha fazla bilgiyi topluyor ve çalıyor.

Şu ana kadar keşfedilen kurbanlar arasında dünya çapındaki hükümet ve askeri departmanlar, ulusal telekomünikasyon şirketleri, savunma müteahhitleri, teknoloji şirketleri, bankacılık, finans ve muhasebe kuruluşları, dünya çapındaki danışmanlık kuruluşları ve havacılık, havacılık ve mühendislik firmaları yer alıyor.

Boyutları büyük farklılıklar gösterir ve küçük işletmelerden, çeşitli endüstri sektörlerinden çok sayıda Fortune 500 şirketi de dahil olmak üzere dünya çapındaki en büyük organizasyonlardan bazılarına kadar uzanırlar.

Saldırganların ayrıca Volexity ve GreyNoise tarafından XMRig kripto para madencilerini ve Rust tabanlı kötü amaçlı yazılım yüklerini dağıtarak hâlâ analiz edilmeyi beklediği görüldü.