Çin devlet destekli bilgisayar korsanlığı grubu Volt Typhoon, Versa Director’daki sıfır günlük bir açığı kullanarak kurumsal ağlara sızmak ve kimlik bilgilerini çalmak için özel bir web kabuğu yükleyen saldırıların arkasında.

Versa Director, İSS’lerin ve MSP’lerin SD-WAN servisleri kullanılarak oluşturulan sanal WAN bağlantılarını yönetmek için kullandıkları bir yönetim platformudur.

Güvenlik açığı CVE-2024-39717 olarak izleniyor ve yöneticilerin Versa Director GUI’sini özelleştirmek için özel simgeler yüklemesine izin veren bir özellikte bulunuyor. Ancak, bu kusur yönetici ayrıcalıklarına sahip tehdit aktörlerinin PNG görüntüleri olarak gizlenmiş kötü amaçlı Java dosyalarını yüklemesine izin veriyordu ve bunlar daha sonra uzaktan yürütülebiliyordu.

Versa, dün yayınlanan bir duyuruda, Director sürümleri 21.2.3, 22.1.2 ve 22.1.3’ün bu kusurdan etkilendiğini söylüyor. En son sürüm olan 22.1.4’e yükseltme yapmak, açığı giderecek ve yöneticiler, satıcının sistem güçlendirme gereksinimlerini ve güvenlik duvarı yönergelerini incelemelidir.

Versa, BleepingComputer’a bu güvenlik açığını, sisteme giriş yapan kullanıcılardan kimlik bilgilerini toplamak için kullanıldığı için bir ayrıcalık yükseltme kusuru olarak sınıflandırdıklarını söyledi. Ancak, cihazda farklı türde kötü amaçlı etkinlikler gerçekleştirmek için başka kötü amaçlı yazılım türleri de kullanılmış olabilir.

Ağları ihlal etmek için kullanıldı

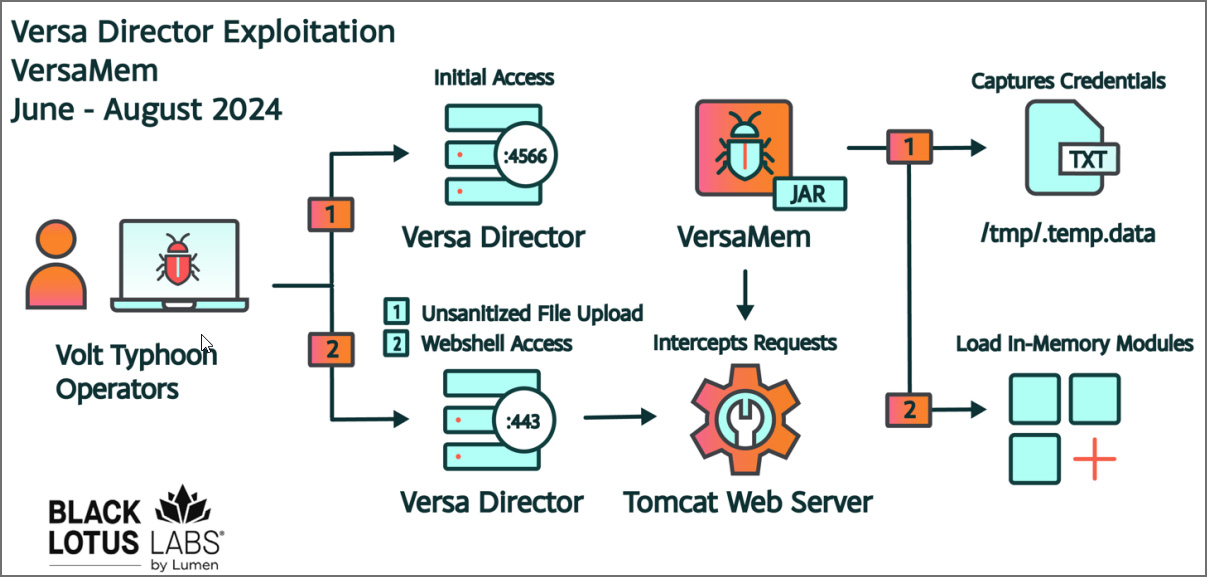

Lumen’in Black Lotus Labs araştırmacıları, Singapur’dan VirusTotal’a yüklenen ‘VersaTest.png’ adlı kötü amaçlı bir Java ikili dosyasını bulduktan sonra 17 Haziran’da Versa sıfır günlük güvenlik açığını keşfettiler.

Dosyanın analizi, dahili olarak “Director_tomcat_memShell” olarak adlandırılan ancak araştırmacılar tarafından “VersaMem” olarak adlandırılan özel bir Java web kabuğu olduğunu belirledi. Kötü amaçlı yazılımın şu anda VirusTotal’da 0 tespiti var ve özellikle Versa Directors için tasarlandı.

Black Lotus Labs, küresel telemetriyi analiz ettikten sonra, 12 Haziran 2024’ten bu yana bu web kabuğunu dağıtmak için Versa güvenlik açığını sıfır gün olarak kullanan SOHO yönlendiricilerinden gelen trafiği tespit etti.

“Port 4566 üzerinden TCP oturumları olan ve hemen ardından birkaç saat boyunca port 443 üzerinden büyük HTTPS bağlantıları gelen tehlikeye atılmış SOHO cihazları tespit ettik. Port 4566’nın genellikle Versa Director düğüm eşleştirmesi için ayrılmış olduğu ve eşleştirme düğümlerinin genellikle bu portla uzun süreler boyunca iletişim kurduğu göz önüne alındığında, kısa zaman dilimlerinde SOHO cihazlarından bu porta herhangi bir meşru iletişim olmamalıdır.

4566 numaralı porta gelen TCP trafiğinin kısa zaman dilimini, hemen ardından 443 numaralı port üzerinden bir Versa dışı düğüm IP adresinden (örneğin SOHO cihazı) gelen HTTPS trafiğinin orta ila büyük oturumlarının takip etmesini, başarılı bir istismarın olası bir işareti olarak değerlendiriyoruz.”

❖ Siyah Lotus Laboratuvarları

Güvenlik açığının yönetici ayrıcalıkları gerektirmesine rağmen araştırmacılar, tehdit aktörlerinin düğümlerin yüksek erişilebilirlik (HA) eşleştirmesi için kullanılan açığa çıkmış bir Versa Director portu aracılığıyla yükseltilmiş ayrıcalıklar elde edebildiğini söylüyor.

Versa, BleepingComputer’a bu durumu doğrulayarak, tehdit aktörlerinin kimlik bilgilerini çalmak için şu adımları kullandığını açıkladı:

- Bir NCS istemcisi kullanarak açığa çıkan HA portuna erişin ve bir hesap oluşturun Sağlayıcı-Veri-Merkezi-Yöneticisi veya Sağlayıcı-Veri-Merkezi-Sistem-Yöneticisi ayrıcalıklar.

- Adım #1’de oluşturulan hesabı kullanarak sıfırıncı gün açığını kullanın ve kimlik bilgilerini çalmak için kullanılan kötü amaçlı JAR web kabuğunu yerleştirin.

- (İsteğe bağlı) 1. Adımda oluşturulan hesabı silin.

- 2. Adımdan sonra oturum açan meşru kullanıcıların kimlik bilgilerini toplayın.

Versa, HA portu şirketin güvenlik duvarı yönergelerine göre korunuyorsa tehdit aktörlerinin bu açığı kullanamayacağını söylüyor. Portun neden varsayılan olarak açık olduğu sorulduğunda Versa, bunun yüksek kullanılabilirlik özelliği için gerekli olduğunu söyledi.

Black Lotus Labs, açığı 20 Temmuz’da Versa’ya bildirdi ve Versa da 26 Temmuz’da müşterilerini özel olarak uyardı.

Özel VersaMem web kabuğu, öncelikli olarak hedeflenen dahili ağı ihlal etmek için meşru kullanıcıların kimlik bilgilerini çalmak için kullanılır. Bu çalınan parolalar şifrelenir ve kaydedilir /tmp/.temp.veri Dosyanın daha sonra tehdit aktörleri tarafından alınması için saklanması.

Özel web kabuğu, saldırganlar tarafından gönderilen bellek içi Java bayt kodunu da gizlice yükleyebilir ve bu kod daha sonra tehlikeye atılan Versa Director aygıtında çalışan Tomcat web sunucusunda yürütülür.

Kaynak: Lumen’in Black Lotus Labs’ı

Black Lotus Labs, BleepingComputer’a yaptığı açıklamada, ABD’de dört ve Hindistan’da bir kuruluşun sıfırıncı gün açığından etkilendiğini, tehdit aktörlerinin saldırılardan en az birinde ağa sızdığını söyledi.

Black Lotus Labs, “Küresel telemetri analizlerimiz, 12 Haziran 2024 gibi erken bir tarihte İnternet servis sağlayıcısı (İSS), yönetilen servis sağlayıcısı (MSP) ve bilgi teknolojisi (BT) sektörlerinde dört ABD’li ve bir ABD’li olmayan kurbanda bu sıfır günlük güvenlik açığından yararlanan aktör kontrollü küçük ofis/ev ofisi (SOHO) cihazlarını tespit etti” şeklinde açıklama yaptı.

Müşteriler, cihazlarının tehlikeye atılıp atılmadığını kontrol etmek için şunları yapabilir: /var/versa/vnms/web/özel_logo/ Şüpheli dosyalar için klasör. Lumen’in Black Lotus Labs’ı, yöneticilerin yeni oluşturulan hesaplar için cihazları kontrol etmelerini ve HA portuna erişimi kısıtlamalarını öneriyor.

Araştırmacılar, bu kampanyayla ilgili IoC’lerin tam listesini ve saldırıları azaltmak için atılması gereken diğer adımları raporda paylaştılar.

Volt Tayfunu

Araştırmacılar, bilinen taktik, teknik ve prosedürlere dayanarak bu saldırıları Volt Typhoon, namıdiğer Bronze Silhouette ile ilişkilendirdiler.

Volt Typhoon, SOHO yönlendiricilerini ve VPN cihazlarını ele geçirip bunları hedeflenen kuruluşlara gizli saldırılar düzenlemek için kullandığı bilinen Çin devlet destekli bir bilgisayar korsanlığı grubudur.

Tehdit aktörleri, kötü amaçlı trafiği meşru trafikle birleştirmek için ele geçirilmiş yönlendiricileri, güvenlik duvarlarını ve VPN cihazlarını kullanır, böylece saldırılar tespit edilemez.

Aralık 2023’te Black Lotus Labs, Volt Typhoon’un hedeflenen ağlara saldırılar başlatmak için kullanılan ‘KV-botnet’i oluşturmak için SOHO yönlendiricilerini, VPN cihazlarını ve IP kameralarını tehlikeye attığını açıkladı. Bu kampanyada kötü amaçlı yazılımı barındırmak için tehlikeye atılan cihazlar arasında Netgear ProSAFE güvenlik duvarları, Cisco RV320’ler, DrayTek Vigor yönlendiricileri ve Axis IP kameraları yer alıyordu.

Bir ay sonra CISA ve FBI, küçük ofis/ev ofisi (SOHO) yönlendirici üreticilerine, cihazlarının Volt Typhoon saldırılarına karşı güvenliğini sağlamaları çağrısında bulunan ortak bir bildiri yayınladı.

Aynı gün FBI, tehdit gruplarının ABD’deki kritik altyapılara saldırmak için kullandıkları Volt Typhoon’un KV-botnet’ini bozduklarını açıkladı.

Şubat ayında Volt Typhoon, FortiOS SSL VPN’deki uzaktan kod yürütme güvenlik açığından yararlanarak özel kötü amaçlı yazılımlar yükledi ve saldırılardan 20.000’den fazla Fortinet cihazı etkilendi.