olarak bilinen gelişmiş kalıcı tehdit (APT) aktörü Tonto Takımı Haziran 2022’de siber güvenlik şirketi Group-IB’ye başarısız bir saldırı gerçekleştirdi.

Singapur merkezli şirket, çalışanlarını hedef alan gruptan kaynaklanan kötü amaçlı kimlik avı e-postalarını tespit ettiğini ve engellediğini söyledi. Aynı zamanda, ilki Mart 2021’de gerçekleşen Group-IB’yi hedef alan ikinci saldırı.

Bronze Huntley, Cactus Pete, Earth Akhlut, Karma Panda ve UAC-0018 olarak da adlandırılan Tonto Ekibi, Asya ve Doğu Avrupa’daki çok çeşitli kuruluşları hedef alan saldırılarla bağlantılı olduğundan şüphelenilen bir Çinli bilgisayar korsanlığı grubudur.

Aktörün en az 2009’dan beri aktif olduğu biliniyor ve Halk Kurtuluş Ordusu’nun Shenyang TRB’sinin (Birim 65016) Üçüncü Departmanı (3PLA) ile bağları olduğu söyleniyor.

Saldırı zincirleri, Bisonal, Dexbia ve ShadowPad (aka PoisonPlug) gibi arka kapıları bırakmak için Royal Road Rich Text Format (RTF) istismar araç seti kullanılarak oluşturulan kötü amaçlı ekler içeren hedef odaklı kimlik avı yemlerini içerir.

“Biraz farklı bir yöntem […] Trend Micro, 2020’de bu tehdit aktörü tarafından vahşi ortamda, diğer kullanıcılara e-posta göndermek için büyük olasılıkla kimlik avı yoluyla elde edilen meşru kurumsal e-posta adreslerinin kullanılması olduğunu açıkladı. eke tıklamak, makinelerine kötü amaçlı yazılım bulaştırmak.”

Düşman kolektif, Mart 2021’de, siber güvenliği ve Doğu Avrupa merkezli satın alma şirketlerini vurmak için Microsoft Exchange Server’daki ProxyLogon açıklarından yararlanan tehdit aktörlerinden biri olarak da ortaya çıktı.

Geçen yıl Rusya’nın Ukrayna’yı askeri işgaliyle aynı zamana denk gelen Tonto Ekibi’nin Bisonal kötü amaçlı yazılımıyla Rus bilimsel ve teknik kuruluşlarını ve devlet kurumlarını hedef aldığı gözlemlendi.

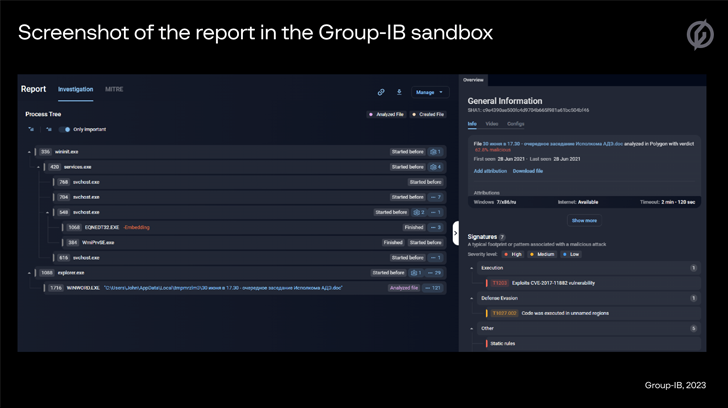

Group-IB’ye yönelik saldırı girişimi, tehdit aktörünün, Group-IB ile oluşturulan kötü amaçlı Microsoft Office belgelerini dağıtmak için kimlik avı e-postalarından yararlanması bakımından farklı değildir.

Bisonal’ı konuşlandırmak için Royal Road silahlandırıcı.

Araştırmacılar Anastasia Tikhonova ve Dmitry Kupin, The Hacker News ile paylaşılan bir raporda, “Bu kötü amaçlı yazılım, virüs bulaşmış bir bilgisayara uzaktan erişim sağlıyor ve bir saldırganın bu bilgisayarda çeşitli komutlar yürütmesine izin veriyor” dedi.

Ayrıca Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) tarafından QuickMute olarak adlandırılan, daha önce belgelenmemiş bir indirici de kullanılır ve asıl olarak uzak bir sunucudan sonraki aşama kötü amaçlı yazılımların alınmasından sorumludur.

Araştırmacılar, “Çin APT’lerinin ana hedefleri casusluk ve fikri mülkiyet hırsızlığıdır” dedi. “Kuşkusuz Tonto Ekibi, bu amaç için özel olarak hazırlanmış tuzaklarla güvenlik açıklarını kullanarak kötü amaçlı belgeler sunmak için hedefli kimlik avından yararlanarak BT ve siber güvenlik şirketlerini incelemeye devam edecek.”