Siber Savaş / Ulus Devlet Saldırıları , Dolandırıcılık Yönetimi ve Siber Suçlar , Mobil Ödeme Dolandırıcılığı

APT41, Android Kullanıcılarını Hedef Almak İçin WyrmSpy ve DragonEgg Surveillance Kötü Amaçlı Yazılımını Kullandı

Jayant Chakraborty (@JayJay_Tech) •

20 Temmuz 2023

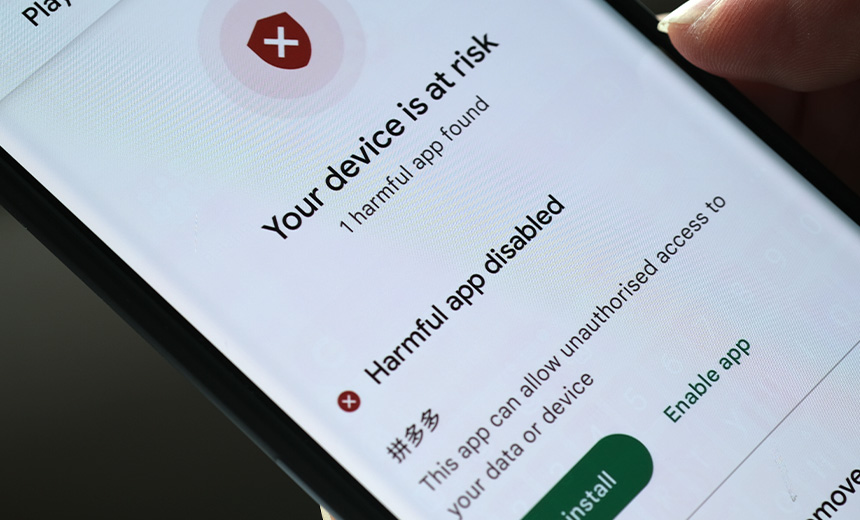

Güvenlik araştırmacıları, Çin devlet destekli bir casusluk grubunun Android mobil cihazları hedeflemek için WyrmSpy ve DragonEgg gözetleme kötü amaçlı yazılımı kullandığını söylüyor.

Ayrıca bakınız: İsteğe Bağlı | İnsan Davranışını Anlamak: Perakende Sektörünün ATO ve Dolandırıcılığı Önleme Zorluğunun Üstesinden Gelmek

Siber güvenlik şirketi Lookout’taki araştırmacılar, BARIUM, Earth Baku ve Winnti olarak da izlenen APT41’in öncelikle web uygulaması saldırılarına ve yazılım güvenlik açıklarına dayandığını ve küresel olarak kuruluşları hedeflemek için WyrmSpy ve DragonEgg kullandığını söyledi.

Şirket, APT41’in kısa süre önce Android işletim sistemine özel kötü amaçlı yazılım geliştirmek için taktik değiştirdiğini ve iki kötü amaçlı yazılım varyantıyla iletişim kurmak ve komutlar vermek için mevcut komuta ve kontrol altyapısına, IP adreslerine ve etki alanlarına güvendiğini söyledi.

APT41, önceden tanımlanmış hedef kuruluşlar üzerinde gözetim gerçekleştirmek için geçmişte belirli web uygulamalarını ve yazılım güvenlik açıklarını kullandı. Mandiant’a göre grup, Mayıs 2021’de USAHerds uygulamasındaki bir sıfır gün güvenlik açığından ve İnternet’e yönelik savunmasız birkaç web uygulamasından yararlanarak en az altı ABD eyalet hükümeti ağını başarıyla tehlikeye attı.

Recorded Future’dan Insikt Group tarafından yapılan araştırma ayrıca, siber casusluk grubunun Tonto Ekibi ile birlikte, Hindistan ve Çin’in 45 yıl sonra ilk kez savaşla ilgili kayıplarla sonuçlanan sınır çatışmalarına girmesinden kısa bir süre sonra Hindistan’ın elektrik şebekesini işletmekten sorumlu dört bölgesel sevkıyat merkezini hedef aldığını ortaya çıkardı.

Android Kötü Amaçlı Yazılımları Tarihsel Olarak APT41’in Başucu Kitabında Değil

Lookout’a göre APT41, WyrmSpy ve DragonEgg gözetleme amaçlı kötü amaçlı yazılımları Android cihazlara dağıtmak için muhtemelen sosyal mühendisliği kullanıyordu, genellikle ilkini varsayılan bir Android sistem uygulaması olarak ve ikincisini üçüncü taraf Android klavyeleri ve Telegram gibi mesajlaşma uygulamaları olarak gizleyerek.

İki kötü amaçlı yazılım türünün Google Play Store aracılığıyla mı yoksa .apk dosyaları olarak mı dağıtıldığı net değil. Lookout, analiz sırasında kampanya aktif olmadığı için APT41’in olası hedeflerini belirleyemedi. Google, “mevcut tespite göre, bu kötü amaçlı yazılımı içeren hiçbir uygulamanın Google Play’de bulunmadığını” söyledi.

APT41’in Android kötü amaçlı yazılım geliştirmesi veya dağıtması ile bilinmemesine rağmen, siber güvenlik şirketi, kötü amaçlı yazılım kampanyasını Çinli siber casusluk grubuna atfetmesine yardımcı olan analizi sırasında birkaç eser ve adli kanıtla karşılaştığını söyledi.

İlki, grubun her iki kötü amaçlı yazılım türü için de benzer Android imzalama sertifikaları kullanmasıydı, ancak Çinli tehdit gruplarının bilgisayar korsanlığı araçlarını ve tekniklerini paylaştığı bilindiğinden, bu doğru ilişkilendirme için yeterli değil. Lookout’u kesinleştiren şey, kötü amaçlı yazılımın komuta ve kontrol altyapısının, APT41’in Mayıs 2014 ile Ağustos 2020 arasında birden çok kampanyada kullandığı aynı IP adresini ve web etki alanını içermesiydi.

Lookout ayrıca, WyrmSpy’ın C2 altyapısıyla ilişkili etki alanının, kaydeden olarak Jiang Lizhi’ye sahip olduğunu da buldu. 2019 ve 2020’de Washington, DC’deki bir federal büyük jüri, Lizhi’yi diğer dört APT41 operatörüyle birlikte dünya çapında bilgisayar donanımı üreticileri, telekomünikasyon sağlayıcıları, üniversiteler, düşünce kuruluşları ve yabancı hükümetler dahil olmak üzere yüzden fazla kuruluşu hedef almakla suçladı.

Beş APT41 operatörü, FBI’ın en çok aranan uluslararası kaçaklar listesinde hâlâ yer alıyor.

Trend Micro, 2021’de APT41’in Hindistan, Endonezya, Malezya, Filipinler, Tayvan ve Vietnam’daki şirketleri hedef almak için Hint-Pasifik bölgesinde bir siber casusluk kampanyası yürüttüğünü söyledi (bkz:: APT41 Siber Casusluk Kampanyası Hint-Pasifik’i Vurdu).

Verileri Sızdırmak İçin Sistem İzinlerine Dayanan Casus Yazılım

Bir Android mobil cihazına girdikten sonra, hem WyrmSpy hem de DragonEgg, gözetim gerçekleştirmek için kapsamlı cihaz izinleri ister. Lookout, “WyrmSpy, cihaza yükseltilmiş ayrıcalıklar elde etmek ve C2 sunucularından alınan komutlarla belirtilen gözetim faaliyetlerini gerçekleştirmek için yerleşik köklendirme araçlarını kullanır” dedi. “Bu komutlar, kötü amaçlı yazılıma günlük dosyalarını, cihazda depolanan fotoğrafları yükleme ve Baidu Konum kitaplığını kullanarak cihazın konumunu alma talimatını içerir.”

Casus yazılım, günlük dosyalarını, fotoğrafları, cihaz konumunu, SMS mesajlarını ve ses kaydını C2 sunucusuna sızdırmak için gerekli işlevleri içerir ve gerekirse ek gözetim gerçekleştirmek için ikincil bir yüke güvenir. DragonEgg ayrıca, ek işlevsellik sağlayan ve kötü amaçlı yazılımın cihaz depolama dosyalarını, fotoğrafları, kişileri, mesajları ve ses kayıtlarını sızdırmasına izin veren “smallmload.jar” adlı ikincil bir yüke de güvenir.

Lookout’un kıdemli tehdit araştırmacısı Kristina Balaam, “WyrmSpy ve DragonEgg’in keşfi, gelişmiş Android kötü amaçlı yazılımlarının oluşturduğu artan tehdidi hatırlatıyor” dedi. “Bu casus yazılım paketleri oldukça karmaşıktır ve virüs bulaşmış cihazlardan çok çeşitli verileri toplamak için kullanılabilir.”