olarak bilinen kötü şöhretli bir gelişmiş kalıcı tehdit aktörü. Mustang Pandası dünya çapında hükümet, eğitim ve araştırma sektörlerini hedef alan bir hedef odaklı kimlik avı saldırılarıyla bağlantılıdır.

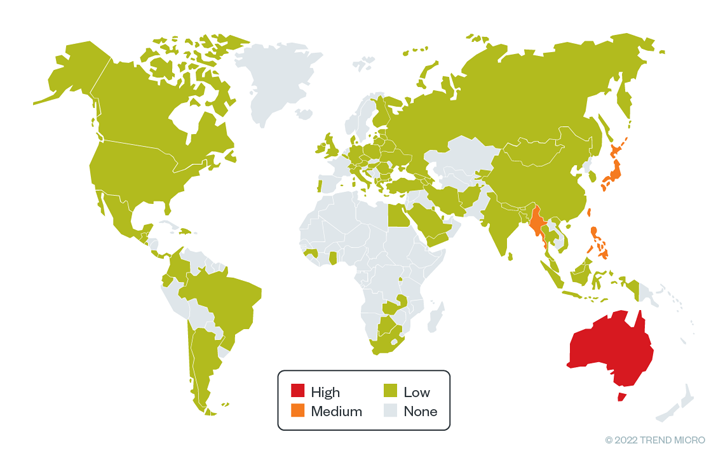

Siber güvenlik şirketi Trend Micro’nun Cuma günkü bir raporunda, Mayıs’tan Ekim 2022’ye kadar izinsiz girişlerin birincil hedeflerinin Myanmar, Avustralya, Filipinler, Japonya ve Tayvan gibi Asya Pasifik bölgesindeki ilçeleri içerdiğini söyledi.

Bronz Başkan, Earth Preta, HoneyMyte ve Red Lich olarak da adlandırılan Mustang Panda, en az Temmuz 2018’den beri aktif olduğuna inanılan Çin merkezli bir casusluk aktörüdür. Grup, China Chopper ve PlugX gibi kötü amaçlı yazılımları kullanmasıyla tanınır. güvenliği ihlal edilmiş ortamlardan veri toplamak için.

ESET, Google, Proofpoint, Cisco Talos ve Secureworks tarafından bu yıl kaydedilen grubun faaliyetleri, tehdit aktörünün Asya, Avrupa ve Orta Doğu’daki çok çeşitli varlıkları etkilemek için PlugX’i (ve Hodur adlı varyantını) kullanma modelini ortaya çıkardı. ve Amerika.

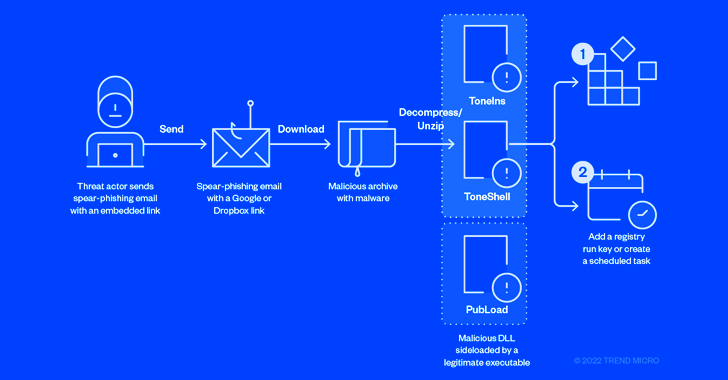

Trend Micro’nun en son bulguları, Mustang Panda’nın tespit edilmekten kaçınmak ve TONEINS, TONESHELL ve PUBLOAD gibi ısmarlama kötü amaçlı yazılım ailelerinin konuşlandırılmasına yol açan bulaşma rutinlerini benimsemek için taktiklerini geliştirmeye devam ettiğini gösteriyor.

Araştırmacılar Nick Dai, Vickie Su ve Sunny Lu, “Earth Preta, başlangıçta bir arşiv dosyasında (RAR/ZIP/JAR gibi) saklanan ve Google Drive bağlantıları aracılığıyla dağıtılan hedef odaklı kimlik avı e-postaları yoluyla kötü amaçlı yazılımı dağıtmak için sahte Google hesaplarını kötüye kullandı.” söz konusu.

İlk erişim, hedeflenen kuruluşları kötü amaçlı yazılımı indirmeye ve tetiklemeye ikna etmek için tartışmalı jeopolitik temaları kapsayan aldatıcı belgeler aracılığıyla kolaylaştırılır.

Bazı durumlarda, belirli varlıklara ait daha önce ele geçirilmiş e-posta hesaplarından gönderilen kimlik avı mesajları, Mustang Panda aktörünün kampanyalarının başarı olasılığını artırma çabalarını gösteriyor.

Arşiv dosyaları açıldığında, kötü amaçlı yazılımı DLL yandan yükleme olarak adlandırılan bir yöntemle arka planda gizlice yüklerken kurbana bir yem belgesi gösterecek şekilde tasarlanmıştır.

Saldırı zincirleri nihayetinde, bir sonraki aşama yüklerini indirebilen ve radarın altından uçabilen üç kötü amaçlı yazılım ailesinin (PUBLOAD, TONEINS ve TONESHELL) teslim edilmesine yol açar.

Saldırılarda kullanılan ana arka kapı olan TONESHELL, TONEINS aracılığıyla kurulur ve bir kabuk kodu yükleyicidir; implantın erken bir sürümü Eylül 2021’de tespit edilmiştir.

Araştırmacılar, “Earth Preta, uzlaşma için PlugX ve Cobalt Strike gibi mevcut araçlarla birlikte kendi yükleyicilerini geliştirdiği bilinen bir siber casusluk grubudur.”

“Grup, hedeflenen bir kurbanın sistemlerine sızdığında, çalınan hassas belgeler bir sonraki izinsiz giriş dalgası için giriş vektörleri olarak kötüye kullanılabilir. Bu strateji, ilgili bölgede etkilenen kapsamı büyük ölçüde genişletir.”