Siber güvenlik firması Mandiant, Ivanti Connect Secure VPN cihazlarını hedef alan bir dizi karmaşık siber saldırıyı ortaya çıkardı.

Birden fazla Çin bağlantı noktası casusluk grubuna atfedilen bu saldırılar, yatay hareketi kolaylaştırmak ve Active Directory sistemlerini tehlikeye atmak için kritik güvenlik açıklarından yararlanıyor.

Bu makalede, ilgili CVE'lerin karmaşık ayrıntıları, bu saldırıların kümelenmesi ve ilişkilendirilmesi, yeni TTP'lerin ve kötü amaçlı yazılımların dağıtımı ve bu tür ihlallerin sonuçları ele alınmaktadır.

CVE'ler: Sömürüye Açılan Kapı

CVE-2023-46805 ve CVE-2024-21887'nin 10 Ocak 2024'te ilk kez açıklanması, Mandiant'ın bir dizi olaya müdahale çalışmasının başlangıcı oldu.

Trustifi'nin Gelişmiş tehdit koruması, en geniş yelpazedeki karmaşık saldırıları, kullanıcının posta kutusuna ulaşmadan önce önler. Gelişmiş Yapay Zeka Destekli E-posta Koruması ile Trustifi Ücretsiz Tehdit Taramasını deneyin.

Ücretsiz Tehdit Taraması Çalıştırın

Kimlik doğrulama bypass'ı ve komut ekleme hatasından oluşan bu güvenlik açıkları, şüpheli Çin bağlantı noktası casusluk aktörlerinin istismar girişimlerinin odak noktaları olmuştur.

Bu güvenlik açıklarından yararlanılması, zamanında yama uygulanmasına ve uygun hafifletici önlemlerin uygulanmasına yönelik kritik ihtiyacın altını çiziyor.

Google'ın son raporuna göre, birkaç Çinli bilgisayar korsanlığı grubu, kötü niyetli faaliyetlerini gerçekleştirmek için şu anda Ivanti Connect Secure VPN'deki güvenlik açığından yararlanıyor.

Kümeleme ve İlişkilendirme

Mendiant'ın araştırmaları, bu siber saldırıların iki ana grubun faaliyetleri altında toplanmasına yol açtı: UNC5325 ve UNC5337.

Her iki grubun da Çin ile bağları olduğundan ve yukarıda belirtilen CVE'leri Ivanti Connect Secure VPN cihazlarını tehlikeye atmak için kullandıklarından şüpheleniliyor.

Bu gruplara yapılan atıf, özel kötü amaçlı yazılım ailelerinin dağıtılmasına ve bunların taktiklerini, tekniklerini ve prosedürlerini (TTP'ler) uygulamaya özgü işlevlerden yararlanacak şekilde geliştirmesine dayanmaktadır.

Yeni TTP'ler ve Kötü Amaçlı Yazılımlar

Saldırgan metodolojilerinin evrimi, yeni TTP'lerin ve kötü amaçlı yazılımların dağıtımında açıkça görülüyor.

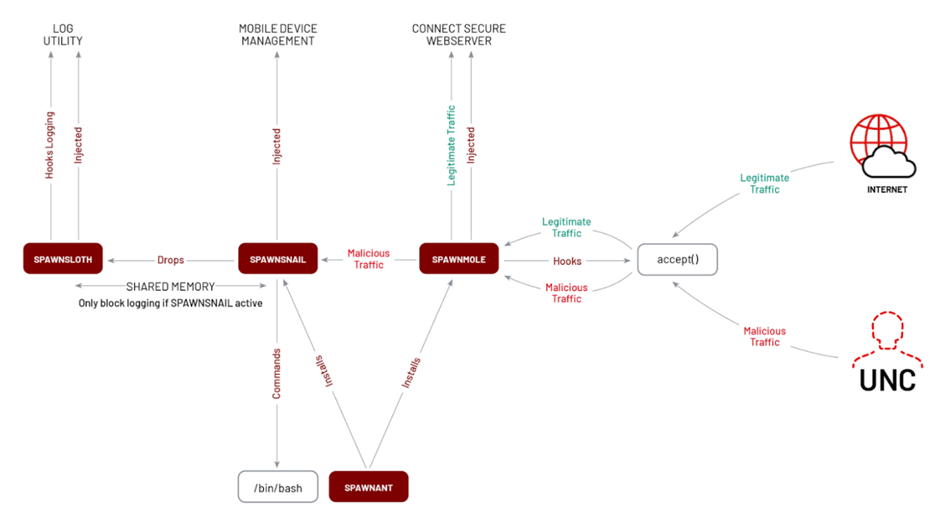

Özellikle UNC5337'nin, SPAWNSNAIL pasif arka kapısı, SPAWNMOLE tünel oluşturucu, SPAWNANT yükleyici ve SPAWNSLOTH günlük kurcalama yardımcı programı dahil olmak üzere birden fazla özel kötü amaçlı yazılım ailesinden yararlandığı gözlemlendi.

Bu araçlar, tehlikeye atılmış ağlarda kalıcılığı ve yanal hareketi kolaylaştırarak bu tehdit aktörlerinin karmaşıklığını ortaya koyuyor.

SPAWN Kötü Amaçlı Yazılım Ailesi

SPAWN kötü amaçlı yazılım ailesi, bu casusluk gruplarının cephaneliğinde önemli bir ilerlemeyi temsil ediyor.

Ailenin her bir bileşeni, arka kapı erişimi sağlamaktan, ağ tünellemeyi kolaylaştırmaya ve tespitten kaçınmak için günlüklere müdahale etmeye kadar benzersiz bir amaca hizmet eder.

Bu araçların konuşlandırılması, saldırganların stratejik planlamasını ve teknik becerilerini öne çıkarıyor.

Odak noktası Ivanti Connect Secure VPN cihazlarından yararlanmaya odaklanırken, Mandiant aynı zamanda BRICKSTORM adlı bir kampanya da belirledi.

Bu kampanya, diğer kritik altyapıları hedeflemek için benzer taktiklerden ve kötü amaçlı yazılımlardan yararlanıyor; bu da daha geniş bir tehdit ortamına ve bu casusluk gruplarının uyarlanabilirliğine işaret ediyor.

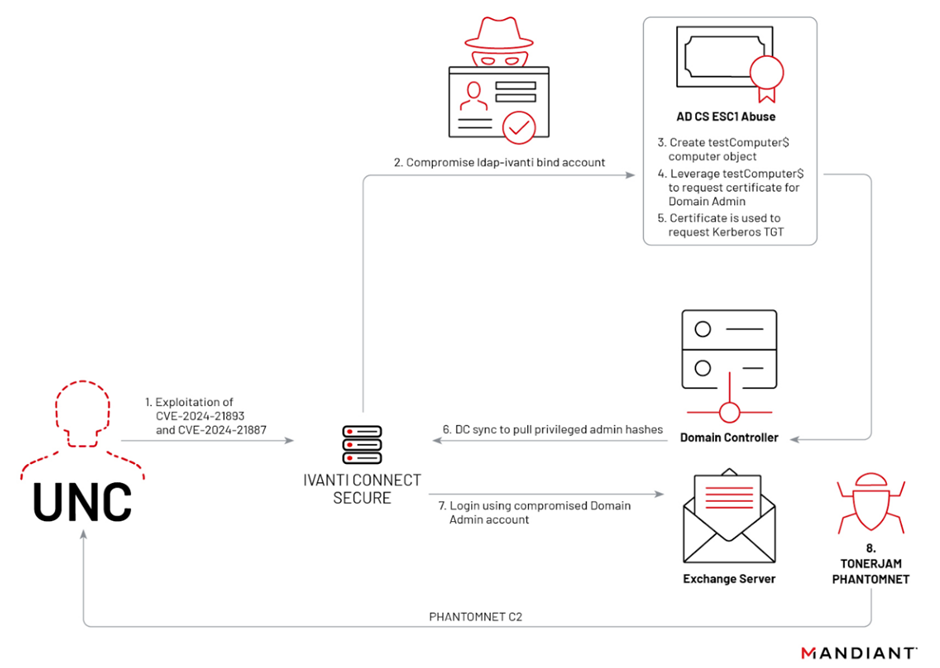

Active Directory'nin Uzlaşmasına Yol Açan Yanal Hareket

Bu saldırıların en endişe verici yönlerinden biri, tehdit aktörlerinin Active Directory sistemlerini tehlikeye atmak için yanal hareket tekniklerinden yararlanma becerisidir.

Bu yalnızca ayrıcalıkların yükseltilmesine izin vermekle kalmaz, aynı zamanda hassas bilgilerin sızmasını ve ağ üzerinden ek yüklerin dağıtılmasını da kolaylaştırır.

Çok sayıda Çinli bağlantı noktası casusluk grubu, küresel siber güvenlik için önemli bir tehdit oluşturan Ivanti Connect Secure VPN kusurlarından yararlanıyor.

Yeni TTP'lerin ve kötü amaçlı yazılımların devreye alınması, kritik sistemleri tehlikeye atma yeteneğiyle birleştiğinde, dikkatli siber güvenlik uygulamalarına ve yamaların ve hafifletici önlemlerin zamanında uygulanmasına olan ihtiyacın altını çiziyor.

Bu tehdit aktörleri stratejilerini geliştirirken siber güvenlik topluluğunun bu tür karmaşık saldırılara karşı korunmak için savunma önlemlerinde proaktif kalması gerekiyor.

Uzlaşma Göstergeleri (IOC'ler)

Ana Bilgisayar Tabanlı Göstergeler (HBI'ler)

| libdsproxy. Bu yüzden | MD5 | Tanım |

| veri.dat | 9d684815bc96508b99e6302e253bc292 | FANTOMNET |

| epdevmgr.dll | b210a9a9f3587894e5a0f225b3a6519f | TONER |

| libdsmeeting.so | 4f79c70cce4207d0ad57a339a9c7f43c | DOĞMA Köstebeği |

| libdsmeeting.so | e7d24813535f74187db31d4114f607a1 | YAYIN ÇİVİ |

| .liblogblock.so | 4acfc5df7f24c2354384f7449280d9e0 | SPAWNSLOTH |

| .dskey | 3ef30bc3a7e4f5251d8c6e1d3825612d | SPAWNSNAIL özel anahtarı |

| Yok | bb3b286f88728060c80ea65993576ef8 | KORKUNÇ |

| Yok | cfca610934b271c26437c4ce891bad00 | KORKUNÇ |

| Yok | 08a817e0ae51a7b4a44bc6717143f9c2 | KORKUNÇ |

| linb64.png | e7fdbed34f99c05bb5861910ca4cc994 | ŞERİT |

| lint64.png | c251afe252744116219f885980f2caea | ŞERİT |

| linb64.png | 4f68862d3170abd510acd5c500e43548 | ŞERİT |

| lint64.png | 9d0b6276cbc4c8b63c269e1ddc145008 | ŞERİT |

| günlük | 71b4368ef2d91d49820c5b91f33179cb | ŞERİT |

| winb64.png | d88bbed726d79124535e8f4d7de5592e | ŞERİT |

| logd.spec.cfg | 846369b3a3d4536008a6e1b92ed09549 | ŞERİT kalıcılığı |

| Yok | 8e429d919e7585de33ea9d7bb29bc86b | ŞERİT indirici |

| Yok | fc1a8f73010f401d6e95a42889f99028 | FANTOMNET |

| Yok | e72efc0753e6386fbca0a500836a566e | FANTOMNET |

| Yok | 4645f2f6800bc654d5fa812237896b00 | Tuğla fırtınası |

Ağ Tabanlı Göstergeler (NBI'ler)

| Ağ Göstergesi | Tip | Tanım |

| 8.218.240[.]85 | IPv4 | Sömürü sonrası aktivite |

| 98.142.138[.]21 | IPv4 | Sömürü sonrası aktivite |

| 103.13.28[.]40 | IPv4 | Sömürü sonrası aktivite |

| 103.27.110[.]83 | IPv4 | Sömürü sonrası aktivite |

| 103.73.66[.]37 | IPv4 | Sömürü sonrası aktivite |

| 193.149.129[.]191 | IPv4 | Sömürü sonrası aktivite |

| 206.188.196[.]199 | IPv4 | Sömürü sonrası aktivite |

| doğu[.]eğlence | İhtisas | Kullanım öncesi doğrulama |

| cpanel.netbar[.]kuruluş | İhtisas | WARPWIRE Variant C2 sunucusu |

| pan.xj[.]hk | İhtisas | Sömürü sonrası aktivite |

| akapush.us[.]ile | İhtisas | ŞERİT C2 sunucusu |

| opra1.oprawh.workers.dev | İhtisas | BRICKSTORM C2 sunucusu |

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.