Orta Doğu’daki telekomünikasyon sağlayıcıları, 2023’ün ilk çeyreğinde başlayan yeni siber saldırılara maruz kalıyor.

İzinsiz giriş seti, uzun süredir devam eden bir kampanyayla ilişkili Çinli bir siber casusluk aktörüne atfedildi. Operasyon Yumuşak Hücre Takım çakışmalarına dayalı.

The Hacker News ile paylaşılan yeni bir teknik raporda SentinelOne ve QGroup’tan araştırmacılar, “İlk saldırı aşaması, komut yürütme için kullanılan web kabuklarını dağıtmak için İnternet’e bakan Microsoft Exchange sunucularına sızmayı içerir.”

“Bir dayanak noktası oluşturulduktan sonra, saldırganlar çeşitli keşif, kimlik bilgisi hırsızlığı, yanal hareket ve veri sızdırma faaliyetleri yürütür.”

Cybereason’a göre Soft Cell Operasyonu, Çin bağlantılı aktörler tarafından en az 2012’den beri telekomünikasyon sağlayıcılarını hedef alan kötü niyetli faaliyetlere atıfta bulunuyor.

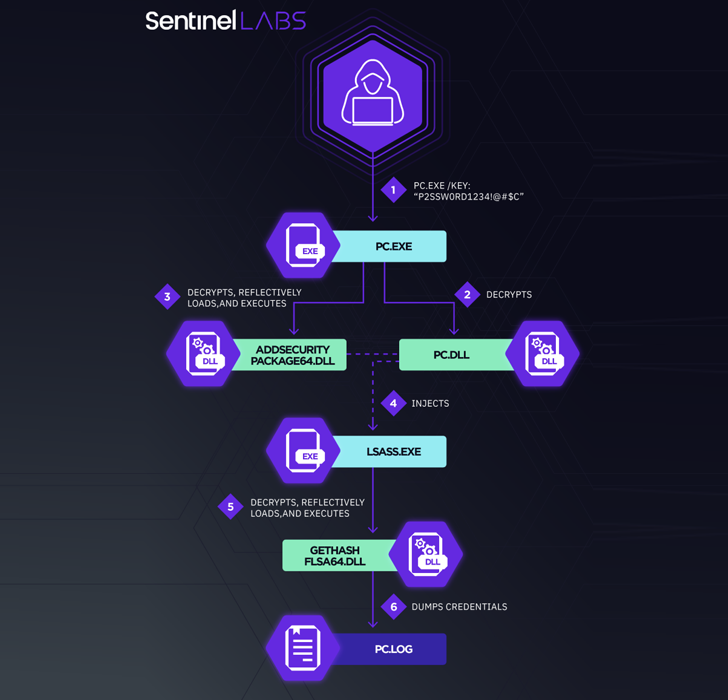

Microsoft tarafından Gallium olarak da izlenen Soft Cell tehdit aktörünün, yama uygulanmamış internete yönelik hizmetleri hedeflediği ve hedeflenen ağlar arasında yanal harekete izin veren kimlik bilgilerini elde etmek için Mimikatz gibi araçları kullandığı biliniyor.

Düşman kolektif tarafından Güneydoğu Asya, Avrupa, Afrika ve Orta Doğu’da faaliyet gösteren şirketlere yönelik casusluk saldırılarında PingPull kod adlı “tespit edilmesi zor” bir arka kapı da kullanılmaya başlandı.

En son kampanyanın merkezinde, yeni algılama önleme özellikleri içeren mim221 olarak adlandırılan Mimikatz’ın özel bir varyantının konuşlandırılması yer alıyor.

Araştırmacılar, “Bir dizi gelişmiş teknik uygulayan özel amaçlı modüllerin kullanılması, tehdit aktörlerinin araç setini maksimum gizliliğe doğru ilerletmeye olan bağlılığını gösteriyor” dedi ve “Çin casusluk amaçlı kötü amaçlı yazılım cephaneliğinin sürekli bakımının ve daha da geliştirilmesinin altını çiziyor” dedi. .”

Gallium ile ilgili önceki araştırmalar taktiksel benzerlikler gösteriyor [PDF] APT10 (diğer adıyla Bronze Riverside, Potassium veya Stone Panda), APT27 (Bronz Birliği, Emissary Panda veya Lucky Mouse olarak da bilinir) ve APT41 (Barium, Bronze Atlas veya Wicked Panda olarak da bilinir) gibi birden fazla Çin ulus-devlet grubu ile.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

Bu, bir kez daha Çin devlet destekli tehdit aktörleri arasında kapalı kaynak araç paylaşımının işaretlerine işaret ediyor ve araç setinin bakımı ve dağıtımından sorumlu bir “dijital malzeme sorumlusu” olasılığından bahsetmiyorum bile.

Bulgular, BackdoorDiplomacy ve WIP26 da dahil olmak üzere diğer çeşitli bilgisayar korsanlığı gruplarının gözlerini Orta Doğu bölgesindeki telekom servis sağlayıcılarına diktiklerinin ortaya çıkmasıyla ortaya çıktı.

Araştırmacılar, “Çin siber casusluk tehdit aktörlerinin Orta Doğu’da stratejik çıkarları olduğu biliniyor.”

“Bu tehdit aktörleri, kamuya açık kodu entegre etmek ve değiştirmek de dahil olmak üzere, tespitten kaçmak için yeni tekniklerle araçlarını keşfetmeye ve yükseltmeye neredeyse kesinlikle devam edecek.”