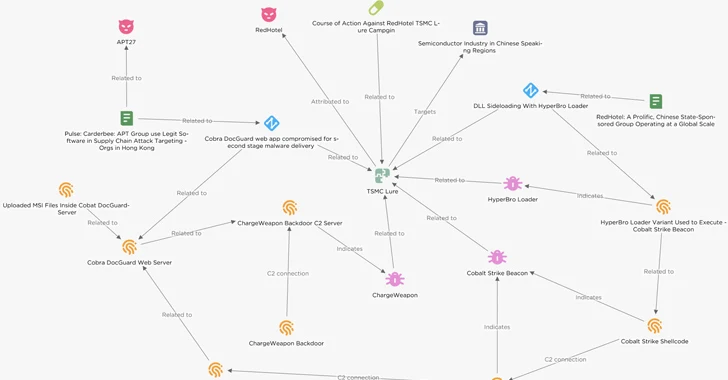

Tehdit aktörlerinin, Kobalt Saldırı işaretlerini dağıtmak üzere tasarlanmış Tayvan Yarı İletken Üretim Şirketi (TSMC) kılığına giren yemlerle Doğu Asya’daki yarı iletken şirketlerini hedef aldığı gözlemlendi.

EclecticIQ’ya göre izinsiz giriş seti, HyperBro adı verilen bir arka kapıdan yararlanıyor ve bu daha sonra ticari saldırı simülasyon yazılımını ve istismar sonrası araç setini dağıtmak için bir kanal olarak kullanılıyor.

Alternatif bir saldırı dizisinin, Cobalt Strike’ı dağıtmak için daha önce belgelenmemiş bir kötü amaçlı yazılım indiricisini kullandığı söyleniyor; bu da tehdit aktörlerinin ilgilenilen hedeflere sızmak için birden fazla yaklaşım tasarladığını gösteriyor.

Hollandalı siber güvenlik firması, kampanyayı neredeyse yalnızca Lucky Mouse (diğer adıyla APT27, Budworm ve Emissary Panda) olarak bilinen bir tehdit aktörü tarafından kullanılan HyperBro’nun kullanımı nedeniyle Çin bağlantılı bir tehdit aktörüne bağladı.

Saldırıların arkasındaki rakip ile RecordedFuture tarafından RedHotel adı altında takip edilen ve yine Earth Lusca adlı bir bilgisayar korsanlığı ekibiyle örtüşen başka bir küme arasında taktiksel örtüşmeler de ortaya çıkarıldı.

Başka bir Çin bağlantısı, indirici aracılığıyla dağıtım için ChargeWeapon adlı Go tabanlı bir implant da dahil olmak üzere ikinci aşama ikili dosyaları barındırmak için muhtemelen tehlikeye atılmış bir Cobra DocGuard web sunucusunun kullanılmasından kaynaklanıyor.

“ChargeWeapon, uzaktan erişim sağlamak ve cihaz ve ağ bilgilerini virüslü bir ana bilgisayardan saldırganın kontrolündeki bir bilgisayara göndermek için tasarlandı [command-and-control] Sunucu,” EclecticIQ araştırmacısı Arda Büyükkaya Perşembe günü yaptığı bir analizde söyledi.

EsafeNet’in Cobra DocGuard şifreleme yazılımının truva atı haline getirilmiş bir versiyonunun da PlugX’in dağıtımıyla bağlantılı olduğunu ve Symantec’in onu Carderbee kod adlı şüpheli bir Çin bağlantı noktası aktörüne bağladığını belirtmekte fayda var.

EclecticIQ tarafından belgelenen saldırı zincirinde, HyperBro’nun yürütülmesinin ardından TSMC temalı bir PDF belgesi, enfeksiyonu etkinleştirmek için sosyal mühendislik tekniklerinin kullanıldığını gösteren bir tuzak olarak görüntüleniyor.

Büyükkaya, “Arka planda gizlice kötü amaçlı yazılım çalıştırırken normal görünümlü bir PDF sunarak, kurbanın şüphelenme ihtimali en aza indirilir.” dedi.

Saldırının dikkate değer bir yönü, Cobalt Strike işaretçisine sabit kodlanmış C2 sunucu adresinin, güvenlik duvarı savunmalarını aşmak amacıyla meşru bir jQuery CDN olarak gizlenmesidir.

Açıklama, Financial Times’ın, Belçika’nın istihbarat ve güvenlik teşkilatı Devlet Güvenlik Servisi’nin (VSSE), ülkenin Liège kentinde “Alibaba dahil Çinli kuruluşlar tarafından gerçekleştirilen olası casusluk ve/veya müdahale faaliyetlerini tespit etmek ve bunlarla mücadele etmek” için çalıştığını bildirmesinin ardından geldi. kargo havaalanı.

Alibaba herhangi bir yanlışı reddetti.

Teşkilatın bir istihbarat raporunda, “Çin’in Belçika’daki faaliyetleri, devlet sırlarını çalan klasik casuslarla veya önemli bir sektörü veya hükümet departmanını bilgisayarının arkasından felç eden bilgisayar korsanıyla sınırlı değil.” ifadesine yer verildi. “Çin, karar alma süreçlerini etkilemek amacıyla bir dizi devlet ve devlet dışı kaynak kullanıyor.”

ABD Savunma Bakanlığı’nın (DoD) geçen ay yayınladığı bir raporda, Çin’in “geniş ve yaygın bir siber casusluk tehdidi” oluşturduğu ve Çin’in teknoloji sırlarını çaldığı ve stratejik bir avantaj elde etmek için gözetim çalışmaları yürüttüğü belirtildi.

Savunma Bakanlığı, “ÇHC, siber araçları kullanarak, temel savunma ağlarına ve ABD’nin daha geniş kritik altyapısına, özellikle de Savunma Sanayii Üssü’ne (DIB) karşı uzun süreli casusluk, hırsızlık ve uzlaşma kampanyalarına girişti.” dedi.