Kod adı verilen Çin menşeli gelişmiş bir kalıcı tehdit (APT) grubu DiceyF yıllardır Güneydoğu Asya’daki çevrimiçi kumarhanelere yönelik bir dizi saldırıyla bağlantılı.

Rus siber güvenlik şirketi Kaspersky, etkinliğin Earth Berberoka (aka GamblingPuppet) ve DRBControl’e atfedilen ve taktiksel ve hedefleme benzerliklerinin yanı sıra güvenli mesajlaşma istemcilerinin kötüye kullanılmasına atıfta bulunan başka bir dizi izinsiz girişle uyumlu olduğunu söyledi.

“Muhtemelen bir casusluk karışımımız var ve [intellectual property] Araştırmacılar Kurt Baumgartner ve Georgy Kucherin, bu hafta yayınlanan teknik bir yazıda, hırsızlık, ancak gerçek motivasyonlar bir sır olarak kalıyor” dedi.

Araştırmanın başlangıç noktası, Kaspersky’nin bir çalışan izleme hizmeti ve bir güvenlik paketi dağıtım hizmeti aracılığıyla dağıtılan birden çok PlugX yükleyici ve diğer yükleri tespit ettiğini söylediği Kasım 2021’di.

Şirket, ilk bulaşma yönteminin – çerçevenin güvenlik çözüm paketleri aracılığıyla dağıtılması – tehdit aktörüne “bir miktar gizlice siber casusluk faaliyetleri gerçekleştirmesini” sağladığını belirtti.

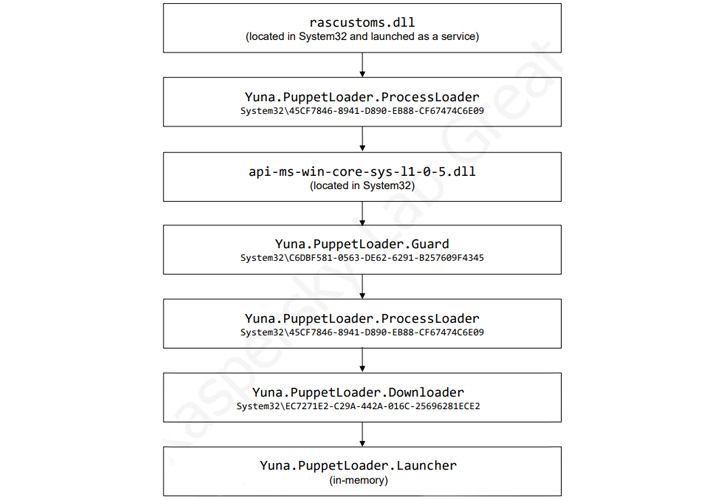

Daha sonra, aynı güvenlik paketi dağıtım hizmetinin, PuppetLoader olarak bilinen C++ tabanlı kötü amaçlı yazılımın bir C# çeşidi olan GamePlayerFramework olarak adlandırılan şeyi sağlamak için kullanıldığı söyleniyor.

Araştırmacılar, “Bu ‘çerçeve’, indiricileri, başlatıcıları ve uzaktan erişim sağlayan ve tuş vuruşlarını ve pano verilerini çalan bir dizi eklentiyi içeriyor” dedi.

Göstergeler, DiceyF etkinliğinin, çerçeve, farklı karmaşıklık düzeylerinde farklı modüllerle gelen Tifa ve Yuna adlı iki ayrı dal aracılığıyla sürdürülse bile, yeniden yapılandırılmış bir kötü amaçlı yazılım araç seti ile Earth Berberoka’ya yönelik bir takip kampanyasıdır.

Tifa şubesi bir indirici ve bir çekirdek bileşen içerirken, Yuna bir indirici, bir dizi eklenti ve en az 12 PuppetLoader modülü içeren işlevsellik açısından daha karmaşıktır. Bununla birlikte, her iki dalın da aktif ve kademeli olarak güncellendiğine inanılıyor.

Kullanılan varyanttan bağımsız olarak, GamePlayerFramework başlatıldığında bir komut ve kontrole (C2) bağlanır ve güvenliği ihlal edilmiş ana bilgisayar ve pano içeriği hakkında bilgi iletir, ardından C2, kötü amaçlı yazılımın çalışmasına izin veren 15 komuttan biriyle yanıt verir. makinenin kontrolünü ele geçirin.

Bu ayrıca, çerçeve başlatıldığında C2 sunucusundan indirilebilen veya sunucu tarafından gönderilen “InstallPlugin” komutu kullanılarak alınabilen kurban sisteminde bir eklenti başlatmayı da içerir.

Bu eklentiler, sırayla, Google Chrome ve Mozilla Firefox tarayıcılarından çerez çalmayı, tuş vuruşlarını ve pano verilerini yakalamayı, sanal masaüstü oturumları kurmayı ve hatta makineye SSH üzerinden uzaktan bağlanmayı mümkün kılar.

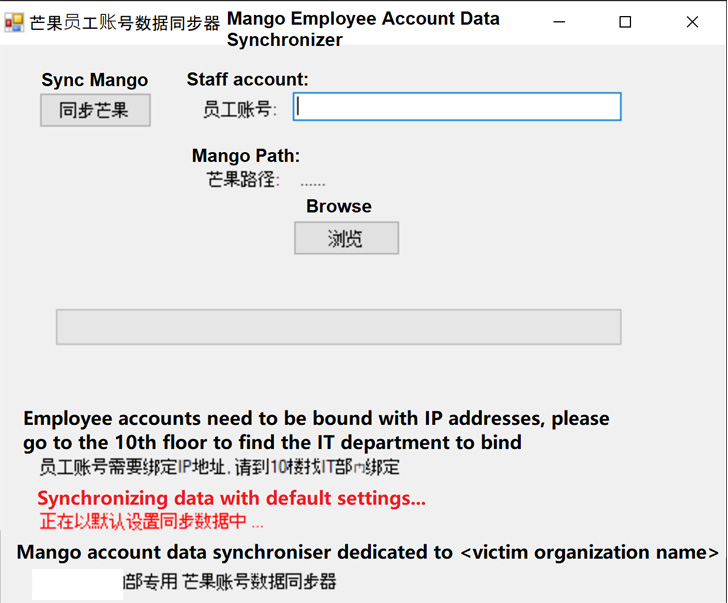

Kaspersky ayrıca GamePlayerFramework’ü ağa bırakmak için hedeflenen varlıklarda kullanılan bir mesajlaşma uygulaması olan Mango Employee Account Data Synchronizer adlı başka bir yazılımı taklit eden kötü amaçlı bir uygulamanın kullanımına da dikkat çekti.

Araştırmacılar, “DiceyF kampanyalarının ve TTP’lerin birçok ilginç özelliği var” dedi. “Grup, zaman içinde kod tabanlarını değiştirir ve izinsiz girişleri boyunca kodda işlevsellik geliştirir.”

“Kurbanların gizlenmiş implantlardan şüphelenmediğinden emin olmak için, saldırganlar hedeflenen kuruluşlar hakkında (kuruluşun BT departmanının bulunduğu kat gibi) bilgi aldı ve bunu kurbanlara gösterilen grafik pencerelere dahil etti.”