Check Point Research tarafından yapılan araştırmaya göre, Ink Dragon olarak takip edilen sofistike bir Çinli tehdit aktörü, güvenliği ihlal edilmiş sunucuları dağıtılmış geçiş düğümlerine dönüştürmek için özel bir ShadowPad IIS Dinleyici modülünü silah haline getiriyor.

Taktik, grubun operasyonel yeteneklerinde önemli bir artışı temsil ediyor ve saldırganların kurban organizasyonlarını küresel olarak kapsayan kalıcı, çok katmanlı komuta ve kontrol altyapısı kurmasına olanak tanıyor.

Earth Alux, Jewelbug, REF7707 ve CL-STA-0049 gibi takma adlarla da bilinen Ink Dragon, en azından 2023’ün başlarından bu yana hükümet, telekom ve kamu sektörü altyapısını hedef alan sürekli bir kampanyaya dikkat çekti.

Grup başlangıçta operasyonlarını Güneydoğu Asya ve Güney Amerika’da yoğunlaştırırken, son faaliyetler Avrupa hükümetinin hedeflerine odaklandığını ortaya koyuyor ve bu da casusluk operasyonlarının coğrafi olarak çeşitlendiğine işaret ediyor.

Özel ShadowPad IIS Dinleyici modülü, grubun altyapı stratejisinin teknik temel taşı olarak hizmet vermektedir.

Saldırganlar, bu modülü tehlikeye atılmış birden fazla sunucuya dağıtarak, ihlal edilen her varlığı etkili bir şekilde komutları alabilen, iletebilen ve proxy olarak kullanabilen bir iletişim düğümüne dönüştürür.

Bu dağıtılmış ağ mimarisi, saldırganların trafiği yalnızca tek bir kuruluşun ağının derinliklerine değil, aynı zamanda farklı kurban ağlarının tamamına yönlendirmesine olanak tanır.

Sonuç olarak, tek bir uzlaşma, devam eden kampanyaları destekleyen küresel, çok katmanlı bir geçiş ağında başka bir sıçrama haline gelir.

ShadowPad IIS Dinleyici Keşfedildi

Modül, gizli komuta ve kontrol yetenekleri sağlarken meşru IIS bileşenleri gibi davranarak olağanüstü bir gelişmişlikle çalışır.

Standart Windows Server kurulumlarına sorunsuz bir şekilde uyum sağlamak için “C:\inetpub\wwwroot” gibi yollar ve “Microsoft-IIS/10.0” gibi sunucu türü dizeleri dahil olmak üzere gerçekçi varsayılan yapılandırmaları kullanır.

Dinleyici, saldırgan tarafından yapılandırılmış URL modelleriyle eşleşen HTTP isteklerini yakalarken, uygun olmayan istekleri normal IIS trafiği olarak işleyerek operasyonel gizliliği korur.

Hedef ağlara ilk erişim, uzun zamandır bilinen ancak kalıcı güvenlik açıklarından yararlanmaya dayanır. Ink Dragon, güvenlik topluluğu içinde yıllardır kamuoyunun farkındalığına rağmen hala etkili olan bir teknik olan, kamuya açıklanan makine anahtarları aracılığıyla ASP.NET ViewState seri durumdan çıkarma saldırılarından yararlanmaya devam ediyor.

Grup ayrıca Temmuz 2025’te toplu tarama operasyonları gerçekleştirerek ToolShell SharePoint güvenlik açığı zincirine erken erişim sağladı.

Bu çok vektörlü yaklaşım, tutarsız web yapılandırmalarına sahip büyük kuruluşlara karşı pratik ölçeklenebilirlik göstermektedir.

ShadowPad IIS modülü kurulduktan sonra eşlerin iki eşzamanlı kaydını tutar: sunucu ve istemci listeleri. Düğümler kendilerini her iki kategoriye de kaydedebilir; sunucu girişleri, sürekli kullanılabilirliği doğrulamak için her 30 saniyede bir periyodik olarak yeniden doğrulanır.

Tespit Zorlukları

30 saniye boyunca eşleştirilmemiş kalan istemciler, eski bağlantıların önlenmesi için otomatik olarak budanır. Bu tasarım, güvenliği ihlal edilmiş altyapı genelinde gelişmiş röle topolojisi yönetimine olanak tanır.

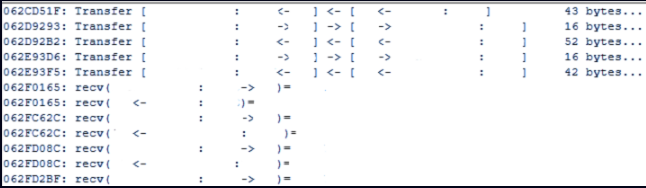

Aktarma mantığının ötesinde, modül arkasında alışılmadık derecede zengin bir adli yapı bırakır: harici ve dahili IP adresleri arasında ilettiği bayt sayısını belgeleyen hata ayıklama dizeleri.

Modülün komut mimarisi iki paralel yolda çalışır: aktarma ağı yapısı ve geleneksel arka kapı işlevselliği.

Eşler arası iletişim kurmanın ötesinde modül, tam donanımlı bir ShadowPad arka kapısı olarak işlev görerek operatörlerin ana bilgisayar keşif, dosya işlemleri, veri toplama, yük hazırlama ve agresif yanal hareket gerçekleştirmesine olanak tanır.

Bu çift amaçlı tasarım, Ink Dragon’un olgun geliştirme modelini ve modüler takımlama felsefesini yansıtır.

Özellikle Ink Dragon, gelişmiş gizlilik yetenekleri ve daha yüksek sızma veriminin yanı sıra gizli yanal hareket sağlayan gelişmiş kaçınma teknikleri içeren yeni bir FinalDraft arka kapı çeşidini tanıttı.

Güvenliği ihlal edilmiş bir Avrupa devlet dairesinin adli analizi, tüm ölüm zincirini ortaya koyuyor: web merkezli ilk erişim, klavye üzerinde uygulamalı aktivite, aşamalı yükleyiciler, ayrıcalık yükseltme, kimlik bilgisi toplama ve hızlı alan hakimiyeti başarısı.

Kuruluşlar, kritik savunma önlemleri olarak halka açık IIS ve SharePoint sunucularının güvenliğini sağlamaya, güçlü makine anahtarı yönetimi uygulamaları uygulamaya ve şüpheli HTTP dinleyici kayıt etkinliğini izlemeye öncelik vermelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.