Çin’in tuz tayfun hackerları hala dünya çapında telekomları aktif olarak hedefliyor ve daha fazla ABD telekomünikasyon sağlayıcılarını açılmamış Cisco IOS XE ağ cihazları aracılığıyla ihlal etti.

Kaydedilen Future’s InKt Group Tehdit Araştırma Bölümü, Çin hackleme grubunun (Tracked Tuz Typhoon ve Redmike) CVE-2023-20198 ayrıcalık artışını ve CVE-2023-20273 Web UI komut enjeksiyon enjeksiyon güvenlik açıklarını kullandığını belirtiyor.

Bu devam eden saldırılar, bir ABD İnternet Servis Sağlayıcısı (ISS), İngiltere merkezli bir telekomünikasyon sağlayıcısının ABD merkezli bir iştiriği, bir Güney Afrikalı telekom sağlayıcısı, bir İtalyan ISP ve Tayland telekomünikasyonları da dahil olmak üzere çok sayıda telekomünikasyon sağlayıcısında ağ ihlalleriyle sonuçlanmıştır. sağlayıcı.

Tehdit araştırmacıları, Cisco cihazlarını ağlarında tehlikeye attıklarını ve yeniden yapılandırdıklarını ve kalıcı erişim için jenerik yönlendirme kapsülleme (GRE) tünelleri aracılığıyla tuz tayfun kontrollü sunucularla iletişim kurduklarını söyledi.

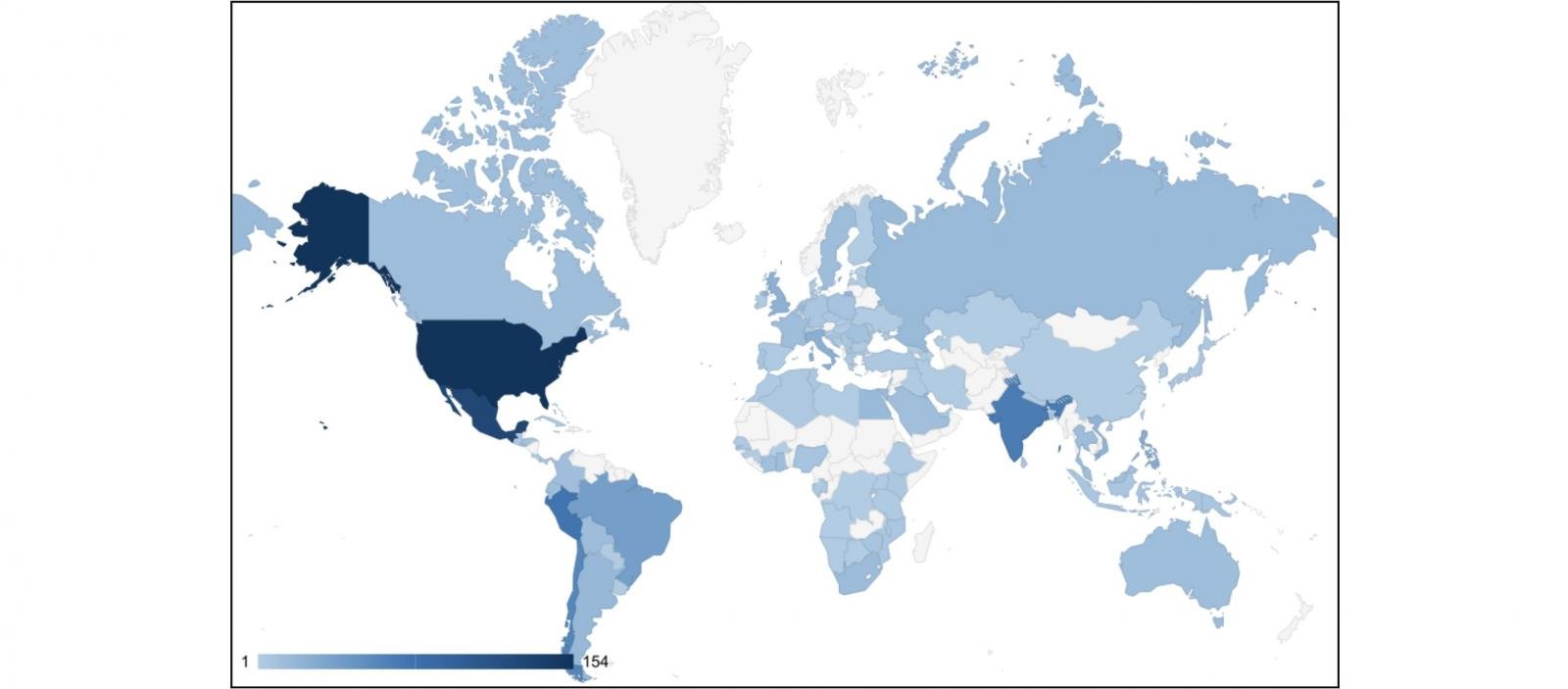

Aralık 2024 ve Ocak 2025 arasında Salt Typhoon, ABD, Güney Amerika ve Hindistan’dan yarısından fazlası olan 1.000’den fazla Cisco Network cihazını hedefledi.

Insikt Group, “İnternet tarama verilerini kullanan Insikt Group, Web UI’leri internete maruz kalan 12.000’den fazla Cisco ağ cihazı tanımladı.” Dedi.

Diyerek şöyle devam etti: “1.000’den fazla Cisco cihazı hedeflenmesine rağmen, Insikt Group, bu sayının maruz kalan cihazların sadece% 8’ini temsil ettiği ve Redmike’ın periyodik keşif faaliyeti ile uğraştığı, telekomünikasyon sağlayıcılarına bağlı cihazlar seçtiği göz önüne alındığında, odaklandığını değerlendiriyor.”

İki yıl önce, 50.000’den fazla Cisco IOS XE cihazını tehlikeye atan ve Rogue ayrıcalıklı hesaplar aracılığıyla arka kapı kötü amaçlı yazılımların konuşlandırılmasına izin veren sıfır gün saldırılarında iki güvenlik açığı kullanıldı. Beş Gözden Kasım danışmanlığına göre, bu güvenlik kusurları 2023’te en sık sömürülen ilk dört kişi arasındaydı.

InSkt Group, internete maruz kalan Cisco IOS XE Ağ Aygıtları’nı işleten ağ yöneticilerinin mümkün olan en kısa sürede mevcut güvenlik yamalarını uygulamalarını ve yönetim arayüzlerini veya zorunlu olmayan hizmetleri doğrudan internete maruz bırakmaktan kaçınmasını tavsiye eder.

Bu ihlaller Ekim ayında FBI ve CISA tarafından onaylanan daha geniş bir kampanyanın bir parçasıdır. Bu saldırılarda, Çin devlet korsanları, düzinelerce diğer ülkedeki birden fazla ABD telekom taşıyıcısını (AT&T, Verizon, Lümen, Charter Communications ve Windstream dahil) ve telekom şirketlerini ihlal etti.

ABD telekomlarının ağlarına erişimleri olsa da, ABD hükümet yetkililerinin “sınırlı sayıda” “özel iletişimini” tehlikeye attılar ve ABD kolluk kuvvetlerinin telekleme platformuna eriştiler.

Tuz tayfun Çin siber-ihale grubu (aynı zamanda ünlüsparrow, hayalet İmparator, Dünya Astries ve UNC2286 olarak da izlendi) en az 2019’dan beri telekom şirketlerini ve devlet kuruluşlarını ihlal ediyor.