Çin devlet destekli tehdit aktörleri, Versa Director sunucularındaki CVE-2024-39717 olarak tanımlanan sıfır günlük bir güvenlik açığından yararlanıyor.

Black Lotus Labs’ın Lumen Technologies’de keşfettiği bu güvenlik açığı, Haziran 2024’ten bu yana aktif olarak hedef alınıyor ve İnternet servis sağlayıcısı (İSS), yönetilen servis sağlayıcısı (MSP) ve BT sektörlerindeki birçok ABD’li ve uluslararası kurbanı etkiliyor.

Güvenlik açığı Versa’nın yazılım tanımlı geniş alan ağı (SD-WAN) uygulamalarında bulunuyor ve özellikle Versa Director’ın 22.1.4 öncesi tüm sürümlerini etkiliyor.

Free Webinar on Detecting & Blocking Supply Chain Attack -> Book your Spot

Versa Director sunucuları, ağ yapılandırmalarını yönetmek ve SD-WAN işlevlerini düzenlemek için kritik öneme sahiptir ve bu da onları, büyük ölçekte ağ altyapısını kontrol etmeyi veya görüntülemeyi amaçlayan gelişmiş kalıcı tehdit (APT) aktörleri için çekici hedefler haline getirir.

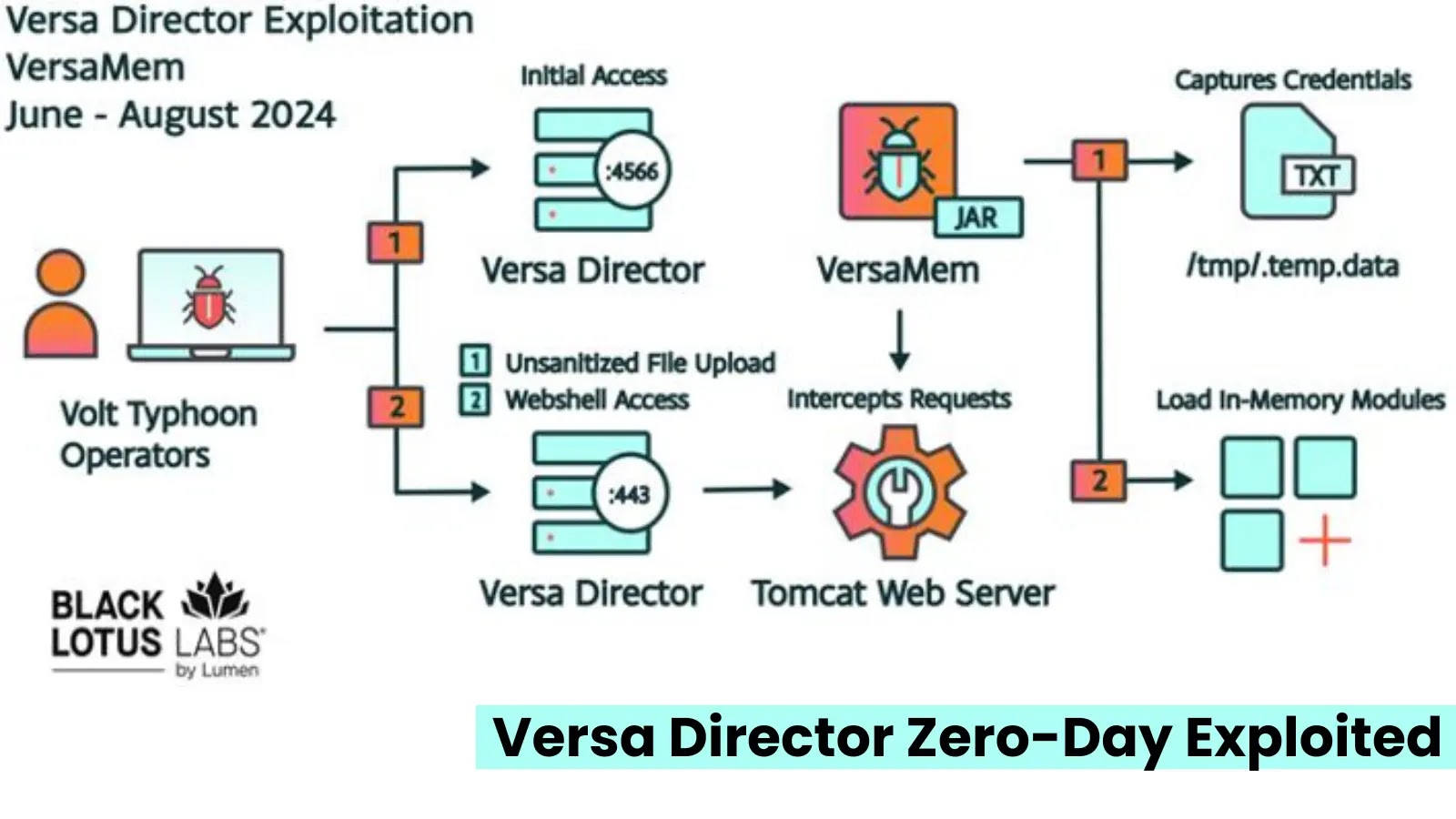

Orta derecede güvenle Çinli Volt Typhoon ve Bronze Silhouette gruplarına atfedilen saldırganlar, “VersaMem” adlı özel bir web kabuğu kullandılar.

Bu gelişmiş araç, kimlik bilgilerini yakalar ve toplar, alt akış müşteri ağlarına yetkisiz erişime olanak tanır. Web kabuğu modülerdir ve tehdit aktörlerinin yalnızca bellekte çalışan ek Java kodu yüklemesine olanak tanır, bu da tespit şansını önemli ölçüde azaltır.

Black Lotus Labs, saldırının saldırganların Yönetici düğümlerinin yüksek kullanılabilirlik (HA) eşleştirmesi için tasarlanmış, açığa çıkarılmış bir Versa yönetim portu üzerinden yönetimsel erişim elde etmesiyle başladığını söyledi.

Erişim sağlandığında, VersaMem web kabuğu dağıtılır. Bu web kabuğu, Java Instrumentation API’sini ve Javassist araç setini kullanarak Java kodunu bellek içinde dinamik olarak değiştirmek için birincil Apache Tomcat işlemine bağlanır.

VersaMem Web Kabuğunun Temel İşlevleri:

- Yetkilendirme Hasadı: Versa’nın kimlik doğrulama yöntemine bağlanarak düz metin kimlik bilgilerini yakalar, bunları AES kullanarak şifreler ve diske yazar.

- Bellekte Kod Yürütme: Dosya tabanlı algılama yöntemlerinden kaçınarak, Java modüllerini bellek içinde yüklemek ve çalıştırmak için Tomcat uygulama filtresi zincirine bağlanır.

İstismar devam ediyor ve ilk faaliyetler 12 Haziran 2024’e kadar uzanıyor. Black Lotus Labs, saldırılarda kullanılan anormal trafik kalıplarını ve tehlikeye atılmış küçük ofis/ev ofisi (SOHO) cihazlarını tespit etti. Saldırganlar, yetkisiz bağlantılar kurmak için genellikle düğüm eşleştirmesi için ayrılmış olan 4566 yönetim portunu kullandı.

Güvenlik açığının ciddiyeti ve Versa Director’ın ağ yönetimindeki kritik rolü göz önüne alındığında, Black Lotus Labs kuruluşları Versa Director 22.1.4 veya sonraki sürüme yükseltme yapmaya çağırdı.

Etkilenen Sistemler ve Sürümler

| Sürümler | Etkilenen | Etkilenmemiş |

| 22.1.4 | Hiçbiri | Tüm |

| 22.1.3 | 21 Haziran 2024 düzeltmesinden önce yayınlanan 22.1.3 görüntüleri. | 22.1.3 21 Haziran 2024 Hot Fix ve sonrası. |

| 22.1.2 | 21 Haziran 2024 tarihli düzeltmeden önce yayınlanan 22.1.2 görüntüsü. | 22.1.2 21 Haziran 2024 Hot Fix ve sonrası. |

| 22.1.1 | Tüm | Hiçbiri. Lütfen 22.1.3 son sürümüne yükseltin. |

| 21.2.3 | 21 Haziran 2024 tarihli düzeltmeden önce yayınlanan 21.2.3 görüntüleri. | 21.2.3 21 Haziran 2024 ve sonrası. |

| 21.2.2 | Tüm | Yok. Lütfen 21.2.3 son sürümüne yükseltin. |

Yönetim portlarına erişimi kısıtlamak için güvenlik duvarı kurallarının uygulanmasını ve daha fazla azaltma adımı için Versa Networks’ün güvenlik tavsiyelerinin izlenmesini öneriyorlar.

Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), tüm kuruluşlara gerekli yazılım güncellemelerini derhal uygulamalarını ve ağ altyapılarında yetkisiz veya kötü niyetli davranış belirtilerini proaktif olarak aramalarını şiddetle tavsiye ediyor.

Are You From SOC/DFIR Teams? - Try Advanced Malware and Phishing Analysis With ANY.RUN - 14 day free trial