CISA, NSA, FBI ve ortak Five Eyes ajanslarının ortak tavsiyesine göre, Çin Volt Typhoon siber casusluk grubu ABD’deki kritik bir altyapı ağına sızdı ve keşfedilmeden önce en az beş yıl boyunca tespit edilmeden kaldı.

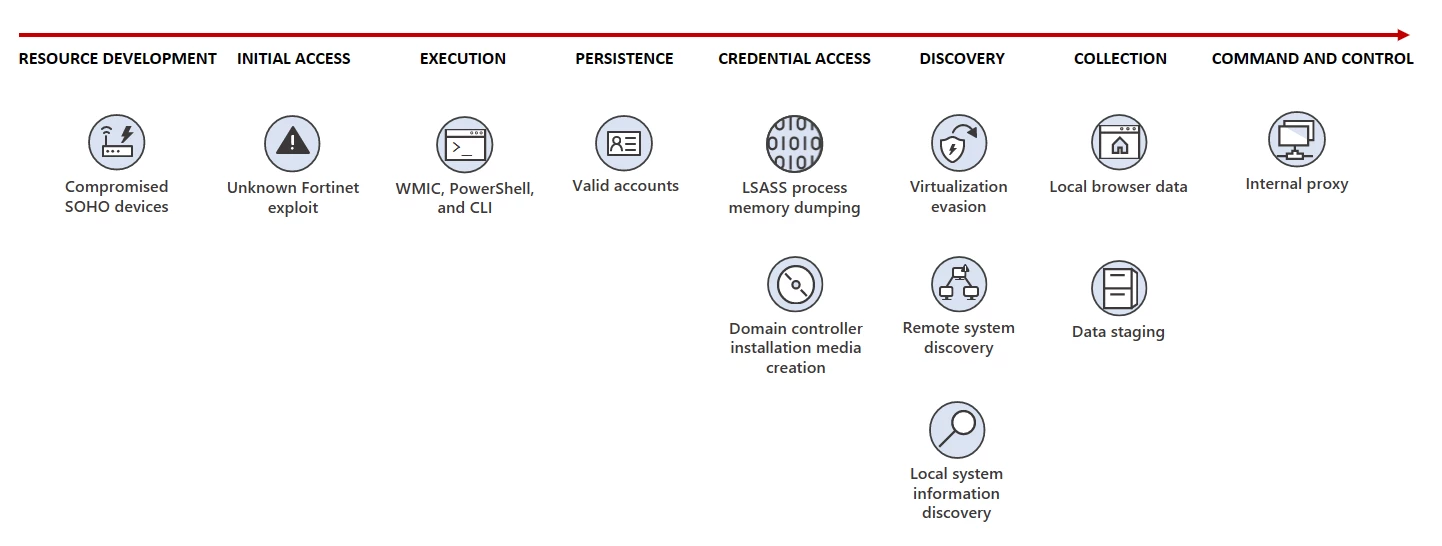

Volt Typhoon bilgisayar korsanlarının, kritik altyapı kuruluşlarına yönelik saldırılarının bir parçası olarak, araziden yaşamak (LOTL) tekniklerini yoğun bir şekilde kullanmalarıyla tanınıyor.

Ayrıca çalıntı hesaplar kullanıyorlar ve güçlü operasyonel güvenlikten yararlanıyorlar; bu da tespit edilmekten kaçınmalarına ve ele geçirilen sistemlerde uzun vadeli kalıcılığı sürdürmelerine olanak tanıyor.

Ajanslar, “Aslında, ABD yazar ajansları son zamanlarda Volt Typhoon aktörlerinin bazı kurban BT ortamlarına erişimi ve dayanaklarını en az beş yıl boyunca sürdürdüklerine dair belirtiler gözlemlediler” dedi.

“Volt Typhoon aktörleri, hedef kuruluş ve çevresi hakkında bilgi edinmek için kapsamlı bir sömürü öncesi keşif gerçekleştiriyor; taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) kurbanın ortamına göre uyarlıyor ve devam eden kaynakları kalıcılığı sürdürmek ve zaman içinde hedef ortamı anlamak için ayırıyor , ilk uzlaşmadan sonra bile.”

Çinli tehdit grubu, esas olarak iletişim, enerji, ulaşım ve su/atık su sektörlerini hedef alırken, ABD genelinde çok sayıda kritik altyapı kuruluşunun ağlarını başarıyla ihlal etti.

Hedefleri ve taktikleri aynı zamanda tipik siber casusluk faaliyetlerinden de farklıdır; yetkililerin, grubun kendisini kritik altyapıyı bozma hedefiyle Operasyonel Teknoloji (OT) varlıklarına erişim sağlayan ağlar içinde konumlandırmayı hedeflediği sonucuna varmalarına yol açmaktadır.

ABD yetkilileri ayrıca Volt Typhoon’un, özellikle potansiyel askeri çatışmalar veya jeopolitik gerginlikler sırasında, kritik ağlara erişimi yıkıcı etkilere neden olacak şekilde istismar etmesinden de endişe ediyor.

“Volt Typhoon aktörleri, ABD ile büyük bir kriz veya çatışma durumunda ABD’nin kritik altyapısına karşı yıkıcı veya yıkıcı siber faaliyetler için BT ağlarında karadan yaşama (LOTL) tekniklerini kullanarak kendilerini önceden konumlandırmaya çalışıyor.” CISA uyardı.

NSA’nın Siber Güvenlik Direktörü ve Ulusal Güvenlik Sistemleri (NSS) Ulusal Müdür Yardımcısı Rob Joyce, “Bu, uzun süredir üzerinde durduğumuz bir konu” dedi.

“Volt Typhoon’un kapsamını anlamaktan, kritik altyapı sistemlerini etkilemesi muhtemel güvenlik açıklarını belirlemeye, bu saldırılara karşı hedefleri sertleştirmeye ve ÇHC siber aktörleriyle mücadele etmek için ortak kurumlarla birlikte çalışmaya kadar bu konunun her alanında daha iyiye gittik.”

Ağ savunucuları için risk azaltma tavsiyeleri

Bugünkü tavsiye niteliğindeki belgeye ayrıca Volt Typhoon tekniklerinin nasıl tespit edileceği ve bunların kuruluşlarının ağlarını tehlikeye atmak için kullanılıp kullanılmadığı ve ayrıca bunları Arazide Yaşamak tekniklerini kullanan saldırganlara karşı güvenlik altına almak için azaltıcı önlemler hakkında bilgiler içeren teknik bir kılavuz da eşlik ediyor.

Microsoft tarafından yayınlanan Mayıs 2023 tarihli bir rapora göre, Bronze Silhouette olarak da takip edilen Çinli tehdit grubu, en azından 2021 ortasından bu yana ABD’nin kritik altyapısını hedef alıyor ve ihlal ediyor.

Saldırıları sırasında, kötü niyetli faaliyetlerini gizlemek ve tespit edilmekten kaçınmak için Amerika Birleşik Devletleri genelinde yüzlerce küçük ofis/ev ofisinden (SOHO) oluşan bir botnet (KV-botnet olarak adlandırılıyor) kullandılar.

FBI, Aralık 2023’te KV-botnet’i kesintiye uğrattı ve Lumen’in Black Lotus Laboratuvarlarının kalan tüm C2 ve yük sunucularını devre dışı bırakmasının ardından bilgisayar korsanları, parçalanan altyapıyı yeniden inşa etmeyi başaramadı.

KV-botnet saldırısının açıklandığı gün, CISA ve FBI ayrıca SOHO yönlendirici üreticilerini, geliştirme sırasında web yönetimi arayüzü kusurlarını ortadan kaldırarak ve güvenli yapılandırma varsayılanlarını kullanarak cihazlarının Volt Typhoon saldırılarına karşı korunmasını sağlamaya çağırdı.