Çin ile uyumlu, TA413 olarak bilinen gelişmiş bir kalıcı tehdit aktörü, Sophos Güvenlik Duvarı ve Microsoft Office’te yakın zamanda ortaya çıkan kusurları silahlandırarak daha önce hiç görülmemiş bir arka kapıyı devreye soktu. DÜŞÜK SIFIR Tibet varlıklarını hedef alan bir casusluk kampanyasının parçası olarak.

Hedefler, öncelikle sürgündeki Tibet hükümetiyle ilişkili işletmeler de dahil olmak üzere Tibet topluluğuyla ilişkili kuruluşlardan oluşuyordu.

İzinsiz girişler, sırasıyla Sophos Güvenlik Duvarı ve Microsoft Office’teki iki uzaktan kod yürütme güvenlik açığı olan CVE-2022-1040 ve CVE-2022-30190’ın (diğer adıyla “Follina”) istismarını içeriyordu.

Recorded Future yeni bir teknik analizde, “İlk erişim için yeni teknikleri ve yöntemleri hızlı bir şekilde dahil etme isteği, grubun Royal Road RTF silahlandırması gibi iyi bilinen ve rapor edilen yeteneklerin sürekli kullanımıyla ve genellikle gevşek altyapı tedarik eğilimleriyle çelişiyor” dedi. .

LuckyCat olarak da bilinen TA413, en azından 2020’den beri ExileRAT, Sepulcher gibi kötü amaçlı yazılımlar ve FriarFox adlı kötü niyetli bir Mozilla Firefox tarayıcı uzantısı kullanarak Tibet topluluğuyla ilişkili kuruluşları ve bireyleri acımasızca hedeflemekle bağlantılıdır.

Grubun Follina kusurundan yararlanması, daha önce Proofpoint tarafından Haziran 2022’de vurgulanmıştı, ancak enfeksiyon zincirlerinin nihai hedefi belirsizliğini koruyordu.

Ayrıca, Mayıs 2022’de tanımlanan bir hedef odaklı kimlik avı saldırısında kullanıma sunulan, özel LOWZERO implantını bırakmak için Microsoft Denklem Düzenleyicisi’ndeki kusurlardan yararlanan kötü amaçlı bir RTF belgesidir. Bu, Çinli tehdit aktörleri arasında yaygın olarak paylaşılan bir Royal Road RTF silahlandırma aracı kullanılarak elde edilir.

Mayıs ayı sonlarında bir Tibet hedefine gönderilen başka bir kimlik avı e-postasında, Google Firebase hizmetinde barındırılan bir Microsoft Word eki, arka kapıyı uzak bir sunucudan indirmek için tasarlanmış bir PowerShell komutunu yürütmek için Follina güvenlik açığından yararlanmaya çalıştı.

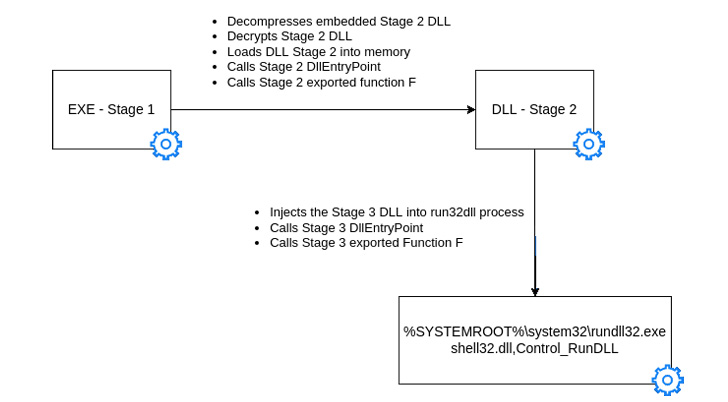

Arka kapı olan LOWZERO, komuta ve kontrol (C2) sunucusundan ek modüller alabilir, ancak yalnızca güvenliği ihlal edilen makinenin tehdit aktörünün ilgisini çekmesi koşuluyla.

Siber güvenlik firması, “Grup, denenmiş ve test edilmiş[taktiklertekniklerveprosedürleredayanarakyeniyeteneklereklemeyedevamediyor”dedi[tacticstechniquesandprocedures”thecybersecurityfirmsaid

“TA413’ün hem sıfırıncı gün hem de yakın zamanda yayınlanan güvenlik açıklarını benimsemesi, açıklardan yararlanmaların yaygın olarak kamuya açıklanmadan önce birden fazla farklı Çinli faaliyet grubu tarafından düzenli olarak kullanıldığı Çin siber casusluk gruplarındaki daha geniş eğilimlerin göstergesidir.”