Çin devleti destekli aktörler, araştırmacıların Kızıl Saray olarak takip ettiği bir siber casusluk kampanyasıyla en az Mart 2023’ten bu yana bir devlet kurumunu hedef alıyor.

Siber güvenlik şirketi Sophos’un bir raporuna göre, kampanya yeni kötü amaçlı yazılım türlerine ve koordineli bir saldırıyı işaret eden üç farklı etkinlik kümesine dayanıyordu.

İlk erişim belirlenemese de araştırmacılar, daha önce Çinli tehdit grubu Mustang Panda ile ilişkilendirilen özel Nupakage kötü amaçlı yazılımını kullanan, 2022’nin başlarından kalma ilgili etkinliği gözlemlediler.

Üç etkinlik kümesi

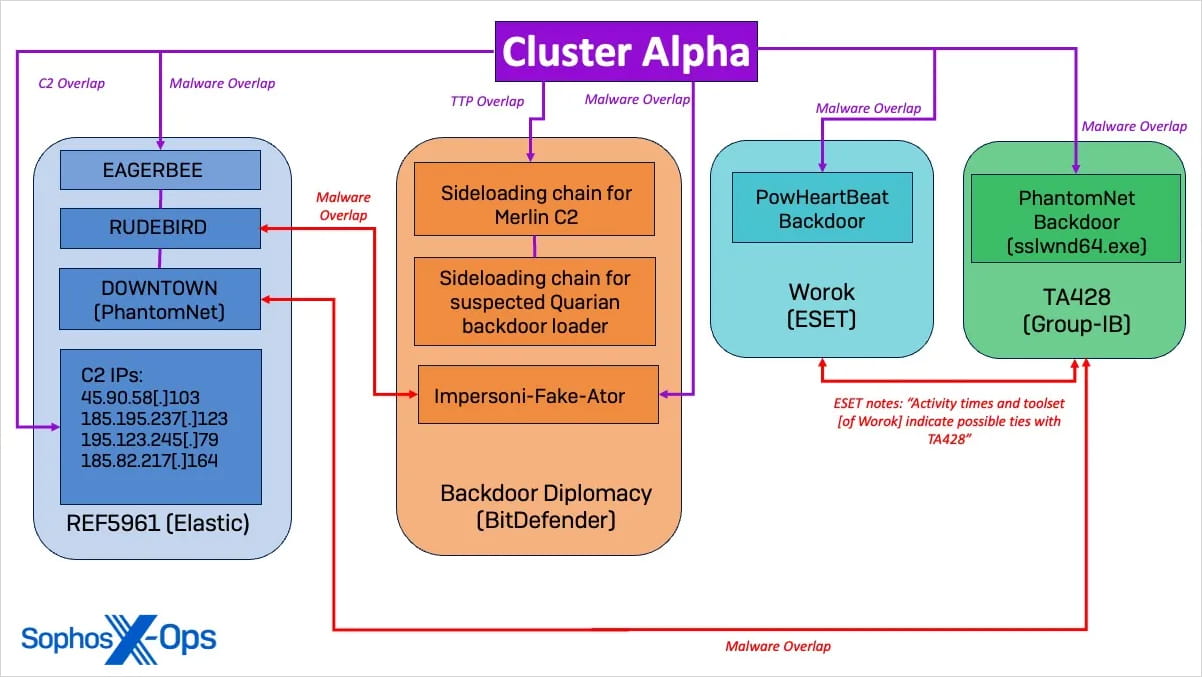

Sophos, “BackdoorDiplomacy”, “REF5961”, “Worok”, “TA428” ve APT41 alt grubu Earth Longzhi gibi bilinen Çin tehdit gruplarıyla bağlantılı üç faaliyet kümesi tespit etti.

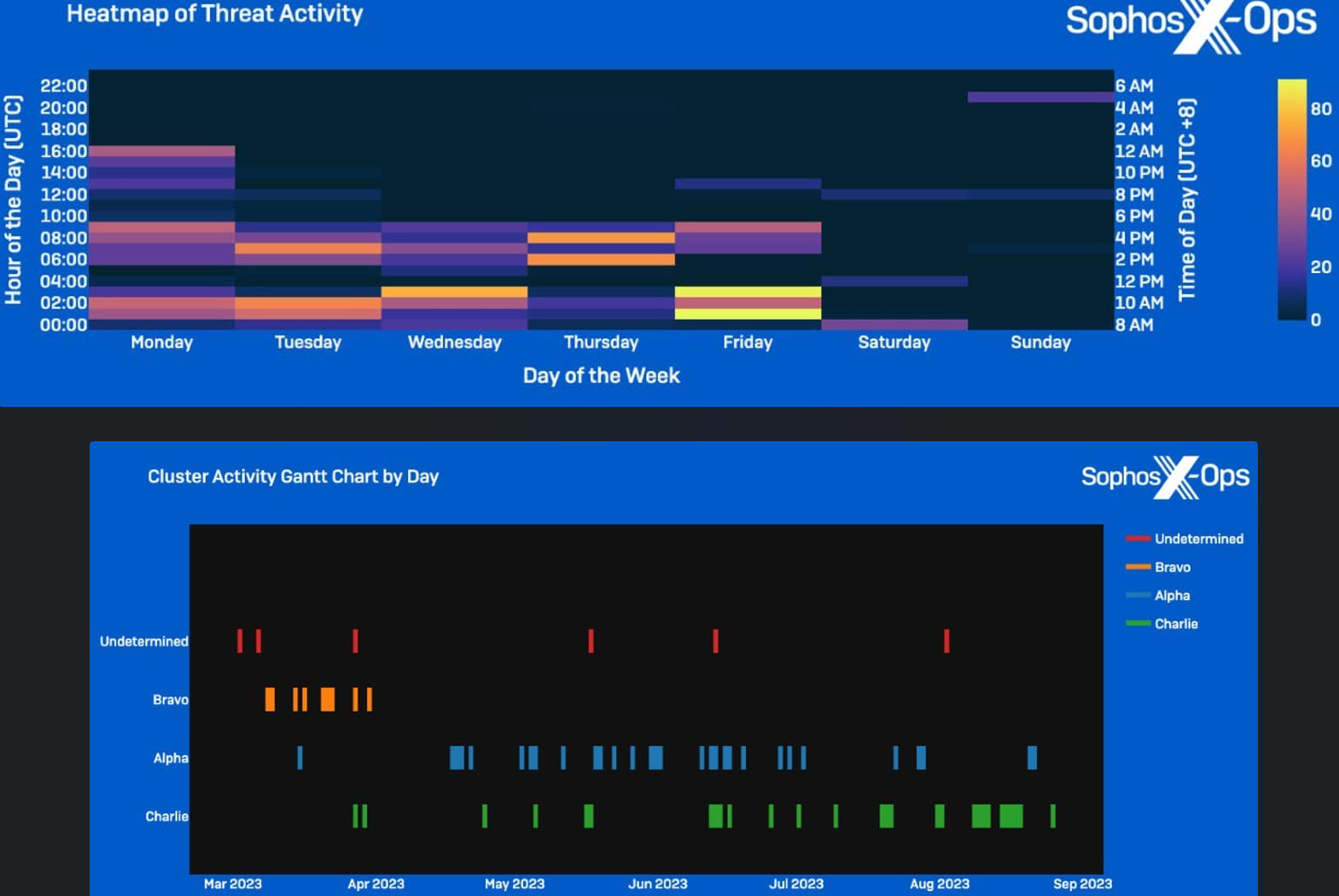

Analistler, bu kümelerin operasyonlarının tek bir organizasyon altında merkezi olarak koordine edildiğini büyük bir güvenle değerlendirdiler.

Kaynak: Sophos

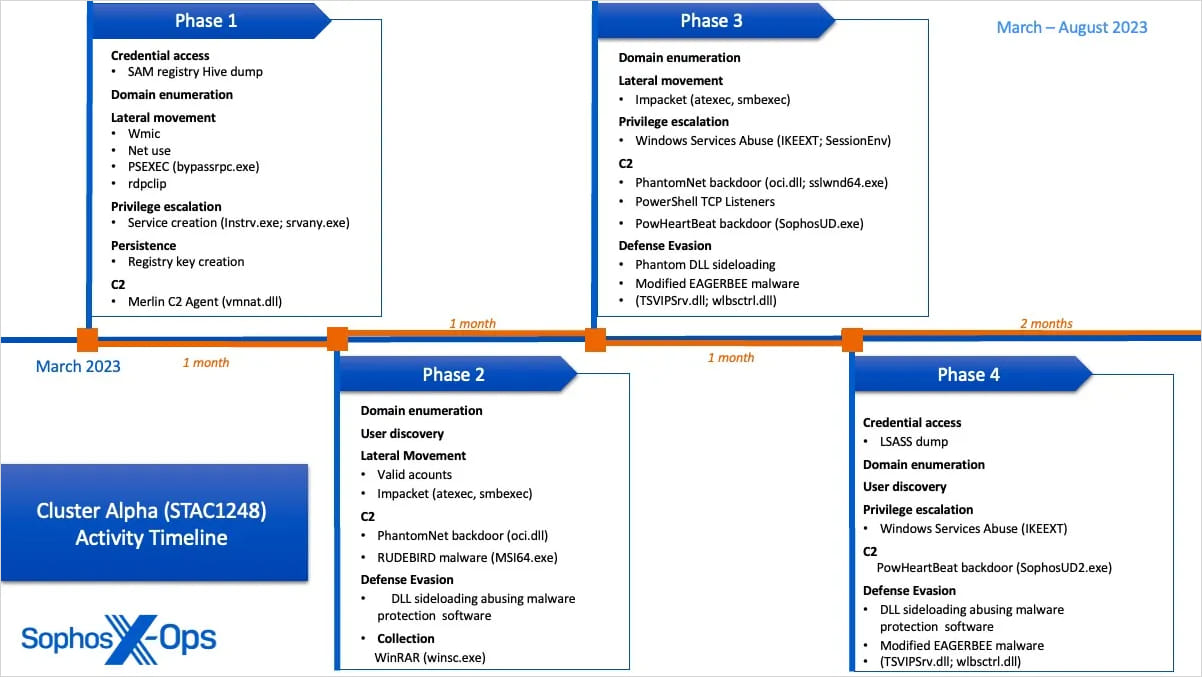

Küme Alfa (STAC1248): Mart ayının başından Ağustos 2023’e kadar aktif olan bu birim, güvenlik kurumu ağ iletişimlerini bozabilecek güncellenmiş ‘EAGERBEE’ kötü amaçlı yazılım türlerini dağıtmaya odaklandı.

Ana amaç, Active Directory altyapısı üzerinde keşif yaparak sunucu alt ağlarını haritalandırmak ve yönetici hesaplarını numaralandırmaktı.

Etkinlik; Merlin Agent, PhantomNet arka kapısı, RUDEBIRD kötü amaçlı yazılımı ve PowHeartBeat arka kapısı dahil olmak üzere çok sayıda kalıcı komuta ve kontrol (C2) kanalına dayanıyordu.

Tehdit aktörü, tespit edilmekten kaçınmak için yükseltilmiş SİSTEM ayrıcalıklarıyla hizmet sürekliliği için arazide yaşayan ikili dosyalar (LOLBin’ler) kullandı ve Windows Hizmetleri’nden ve yasal Microsoft ikili dosyalarından yararlanarak sekiz benzersiz DLL ile DLL yandan yükleme gerçekleştirdi.

Kaynak: Sophos

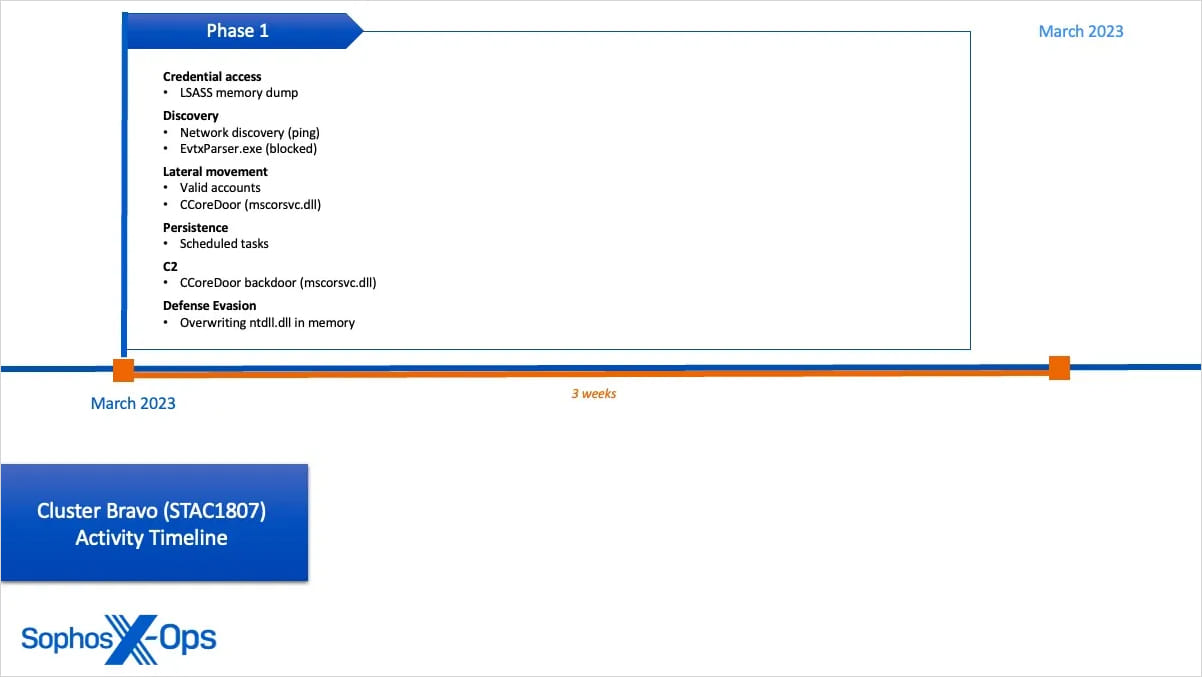

Küme Bravo (STAC1807): Mart 2023’te yalnızca üç hafta boyunca aktif olan bu sistem, yanal hareket ve kalıcılığa odaklanarak hedef sistemlere önceden bilinmeyen ‘CCoreDoor’ adlı bir arka kapıyı bıraktı. Arka kapı, harici C2 iletişimleri kurdu, keşif gerçekleştirdi ve kimlik bilgilerini attı.

Aktör, arka kapı dağıtımını gizlemek ve yanal hareketi kolaylaştırmak için imzalı yandan yüklenebilir ikili dosyaların yeniden adlandırılmış sürümlerini kullandı ve aynı zamanda Sophos uç nokta koruma aracısı sürecini çekirdekten çıkarmak için bellekteki ntdll.dll dosyasının üzerine yazdı.

Kaynak: Sophos

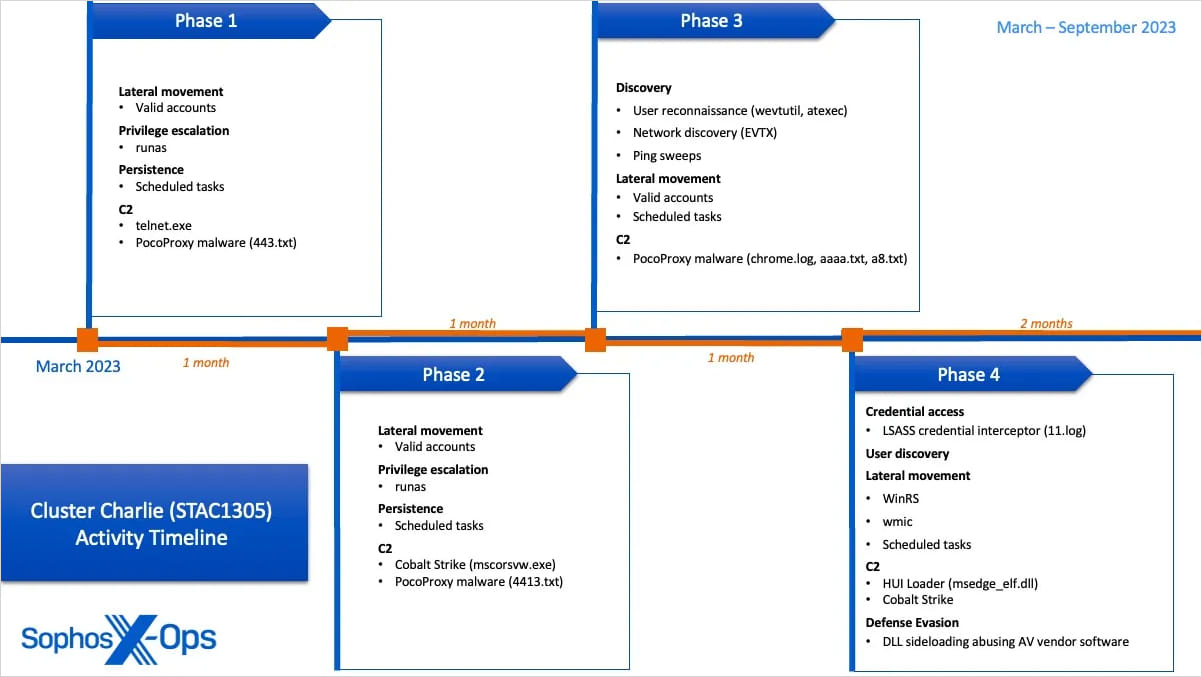

Küme Charlie (SCAT1305): Mart 2023’ten en az Nisan 2024’e kadar aktif olan bu birim, uzun bir süre boyunca kalıcı erişim yönetimi ve kapsamlı keşif faaliyetleri yürüttü.

Aktör, kalıcı C2 iletişimleri için kullanılan, ‘PocoProxy’ adı verilen, daha önce tanımlanamayan bir kötü amaçlı yazılımın birden fazla örneğini dağıttı. Ayrıca HUI yükleyiciyi mstsc.exe’ye bir Kobalt Saldırı İşareti enjekte etmek için kullandılar, ancak bu girişimler engellendi.

Ayrıca tehdit aktörü, etki alanı denetleyicilerindeki kimlik bilgilerini yakalamak için bir LSASS oturum açma kimlik bilgisi engelleyicisi enjekte etti ve ağdaki kullanıcıları ve uç noktaları haritalandırmak için Olay Günlükleri üzerinde toplu bir analiz ve otomatik ping taramaları gerçekleştirdi.

Kaynak: Sophos

Kızıl Saray kampanyası, siber casusluk amacıyla Güneydoğu Asya hükümetine ait bir teşkilatı hedef aldı.

Sophos, “Çin devleti destekli çok sayıda farklı aktörün, bu yüksek profilli Güneydoğu Asya hükümet organizasyonunda en az Mart 2022’den bu yana aktif olduğunu orta düzeyde bir güvenle değerlendiriyoruz” diye açıklıyor.

“Şu anda bu kümeler arasındaki ilişkinin doğasını yüksek düzeyde güvenilir bir şekilde ilişkilendiremesek veya doğrulayamasak da, mevcut araştırmamız kümelerin, Çin devletinin çıkarlarını takip eden paralel hedeflerle merkezi bir otorite tarafından görevlendirilen ayrı aktörlerin çalışmalarını yansıttığını gösteriyor.” ” – Sophos

Genel olarak, üç küme standart Çin çalışma saatleri boyunca (08:00 – 17:00 CST) faaliyet gösterdi ve dönemi örtüşmeyen üç parçaya böldü, bu da yüksek düzeyde bir koordinasyona işaret ediyor.

Kaynak: Sophos

Sophos, hedef ülkede tatil olan 12 Haziran 2023 gibi bazı durumlarda kötü amaçlı etkinliklerin arttığını tespit etti. Bu durum muhtemelen savunucuların yetersiz personele sahip olmasına ve sistemlerin bu kadar yakından izlenmediği bir zamanda faaliyet yürütmesine yol açacaktı.

Görünürlük eksikliği nedeniyle Sophos, ilk erişimi belirleyemedi ancak genellikle veri sızdırmak için kullanılan Nupakage kötü amaçlı yazılımının tespitine dayanarak tehdit aktörünün en az Mart 2022’den beri ağa erişiminin olduğunu değerlendiriyor.

Sophos araştırmacıları, tespit edilen faaliyetin “Çin devletinin çıkarları doğrultusunda paralel hedefler doğrultusunda merkezi bir otorite tarafından görevlendirilen ayrı aktörlerin çalışmalarını” temsil ettiğine inanıyor.

Her ne kadar Sophos, tehdit aktörünün C2 implantlarını Ağustos 2023’te bloke etse ve o zamandan bu yana Cluster Alpha etkinliği görülmese de araştırmacılar, Cluster Charlie etkinliğinin birkaç haftalık sessizliğin ardından gözlemlendiğini ve düşmanın “şu anda” ağı ihlal edip operasyonlara devam etmeye çalıştığını söylüyor. Daha yüksek bir tempo ve daha kaçamak bir tavırla.”

Sophos, hedef ağdaki izinsiz giriş etkinliğini izlemeye devam ediyor.