‘WolfsBane’ adlı yeni bir Linux arka kapısı keşfedildi ve bunun, Çinli ‘Gelsemium’ bilgisayar korsanlığı grubu tarafından kullanılan Windows kötü amaçlı yazılımlarının bir limanı olduğuna inanılıyor.

WolfsBane’i analiz eden ESET güvenlik araştırmacıları, WolfsBane’in bir damlalık, başlatıcı ve arka kapı içeren eksiksiz bir kötü amaçlı yazılım aracı olduğunu ve aynı zamanda tespit edilmekten kaçınmak için değiştirilmiş bir açık kaynaklı rootkit kullandığını bildirdi.

Araştırmacılar ayrıca ‘Project Wood’ Windows kötü amaçlı yazılımıyla bağlantılı görünen başka bir Linux kötü amaçlı yazılımı olan ‘FireWood’u da keşfettiler.

Bununla birlikte, FireWood’un Gelsemium tarafından oluşturulan özel/özel bir araçtan ziyade, birden fazla Çinli APT grubu tarafından kullanılan ortak bir araç olması daha olasıdır.

ESET, her ikisi de geçen yıl VirusTotal’da görünen iki kötü amaçlı yazılım ailesinin, Windows güvenliğinin güçlenmesi nedeniyle APT gruplarının giderek Linux platformlarını hedef aldığı daha geniş bir eğilimin parçası olduğunu söylüyor.

“APT gruplarının Linux kötü amaçlı yazılımlarına odaklanma eğilimi daha belirgin hale geliyor. Bu değişimin, uç nokta algılama ve yanıt (EDR) araçlarının yaygın kullanımı ve Microsoft’un Visual’i devre dışı bırakma kararı gibi Windows e-posta ve uç nokta güvenliğindeki gelişmelerden kaynaklandığına inanıyoruz. Varsayılan olarak Temel Uygulamalar (VBA) makroları. Sonuç olarak, tehdit aktörleri, çoğu Linux üzerinde çalışan, internete yönelik sistemlerdeki güvenlik açıklarından yararlanmaya giderek daha fazla odaklanarak yeni saldırı yolları araştırıyor.”

❖ ESET

WolfsBane’in gizli uluması

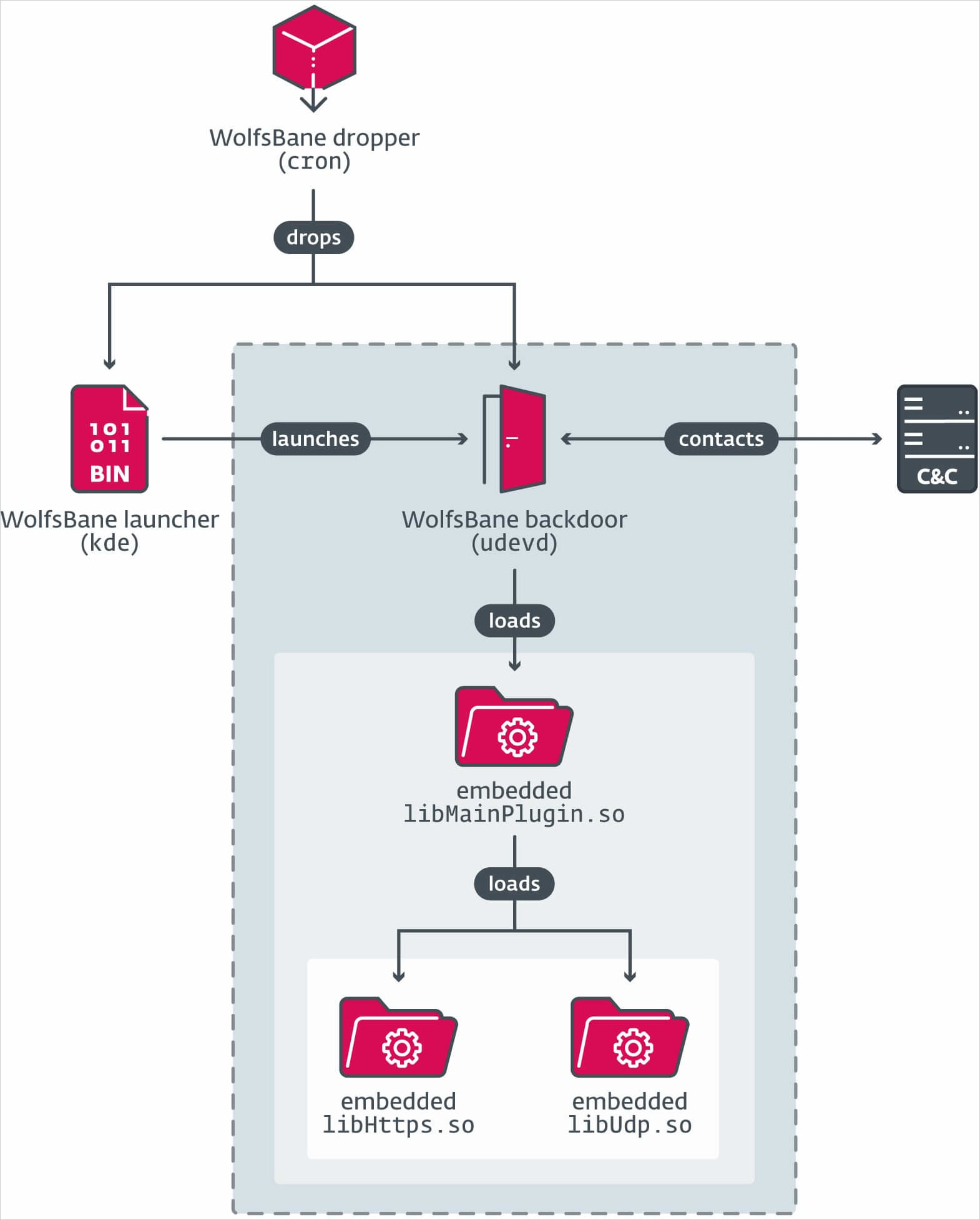

WolfsBane, KDE masaüstü bileşeni olarak gizlenen başlatıcı bileşenini bırakan ‘cron’ adlı bir damlalık aracılığıyla hedeflere tanıtılır.

Birlikte çalıştığı ayrıcalıklara bağlı olarak SELinux’u devre dışı bırakır, sistem hizmet dosyaları oluşturur veya kalıcılık sağlamak için kullanıcı yapılandırma dosyalarını değiştirir.

Başlatıcı, temel işlevlerini ve komuta ve kontrol (C2) iletişim yapılandırmasını içeren üç şifrelenmiş kitaplığı yükleyen ‘udevd’ gizlilik amaçlı kötü amaçlı yazılım bileşenini yükler.

Kaynak: ESET

Son olarak, WolfsBane’in etkinlikleriyle ilgili süreçlerin, dosyaların ve ağ trafiğinin gizlenmesine yardımcı olmak amacıyla sistem çapında bağlantı sağlamak için BEURK kullanıcı alanı rootkit’inin değiştirilmiş bir sürümü ‘/etc/ld.so.preload’ aracılığıyla yüklenir.

“WolfsBane Hider rootkit’i, aşağıdakiler gibi birçok temel standart C kitaplığı işlevini kancalar: açık, istatistik, okumadirVe erişim,” diye açıklıyor ESET.

“Bu bağımlı işlevler orijinal işlevleri çağırırken, WolfsBane kötü amaçlı yazılımıyla ilgili tüm sonuçları filtreliyor.”

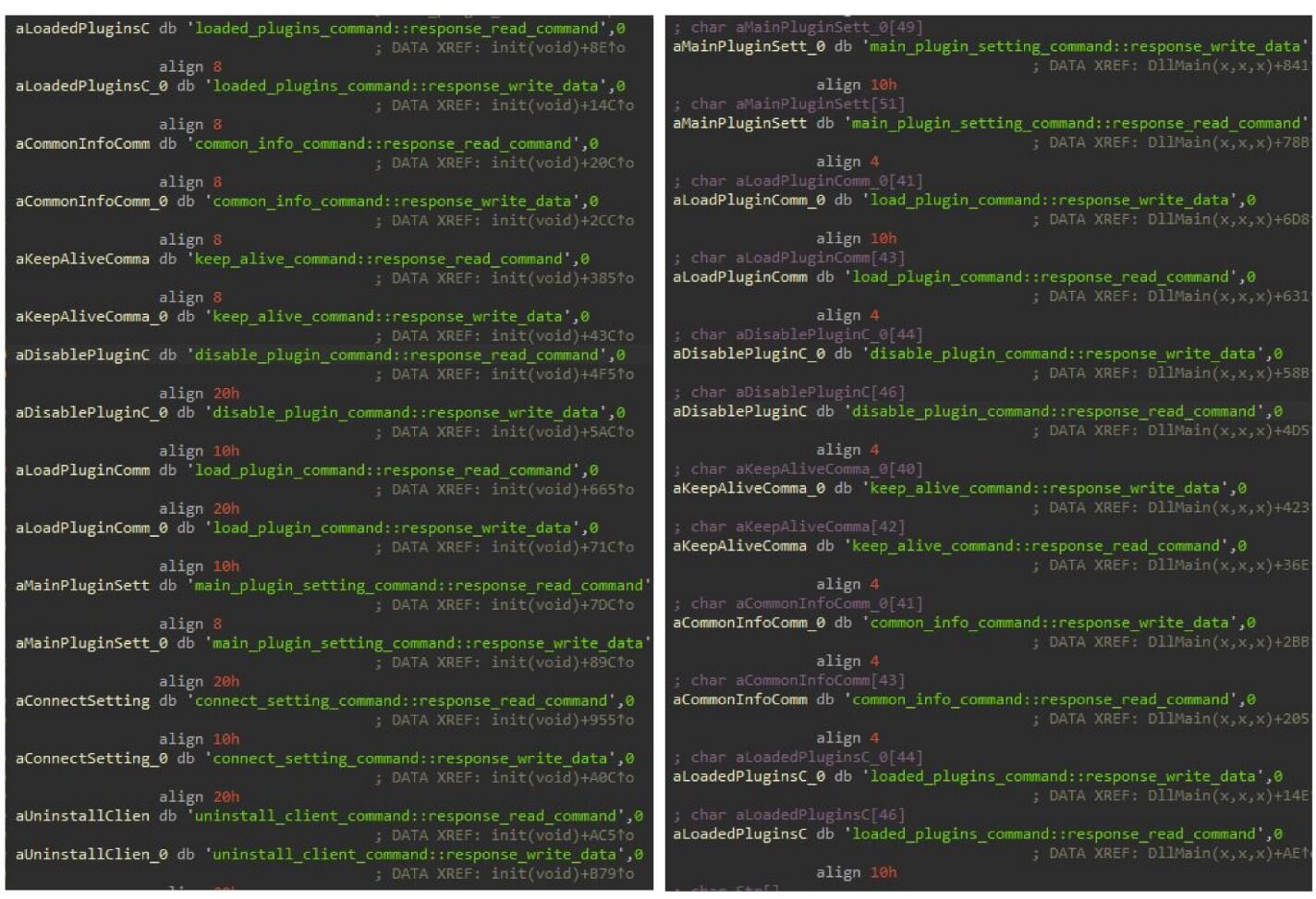

WolfsBane’in ana işlemi, Windows muadili ile aynı mekanizma olan, önceden tanımlanmış komut-işlev eşlemelerini kullanarak C2 sunucusundan alınan komutları yürütmektir.

Bu komutlar dosya işlemlerini, veri sızmasını ve sistem manipülasyonunu içerir ve Gelsemium’a tehlikeye atılmış sistemler üzerinde tam kontrol sağlar.

Kaynak: ESET

FireWood, Gelsemium ile yalnızca gevşek bir bağlantısı olmasına rağmen, çok yönlü, uzun vadeli casusluk kampanyalarına olanak sağlayabilecek başka bir Linux arka kapısıdır.

Komut yürütme yetenekleri, operatörlerin dosya işlemlerini, kabuk komut yürütmesini, kitaplık yükleme/boşaltma ve veri sızdırma işlemlerini gerçekleştirmesine olanak tanır.

ESET, FireWood’a işlemleri gizleme yeteneği sağlayan çekirdek düzeyinde bir rootkit olarak çalıştığından şüphelenilen ‘usbdev.ko’ adlı bir dosya tespit etti.

Kötü amaçlı yazılım, ‘.config/autostart/’ dosyasında bir otomatik başlatma dosyası (gnome-control.desktop) oluşturarak ana bilgisayardaki kalıcılığını ayarlar ve aynı zamanda sistem başlangıcında bunları otomatik olarak yürütmek için bu dosyaya komutlar da ekleyebilir.

İki yeni Linux kötü amaçlı yazılım ailesi ve Gelsemium’un en son kampanyalarıyla ilişkili güvenlik ihlali göstergelerinin kapsamlı bir listesi bu GitHub deposunda mevcuttur.