Çin’e uyumlu Mustang Panda aktörünün, şimdiye kadar görülmemiş özel bir arka kapı kullandığı gözlemlendi. MQsTTang Ocak 2023’te başlayan ve devam eden bir toplum mühendisliği kampanyasının parçası olarak.

ESET araştırmacısı Alexandre Côté Cyr yeni bir raporda, “Grubun çoğu kötü amaçlı yazılımının aksine, MQsTTang mevcut ailelere veya halka açık projelere dayalı görünmüyor” dedi.

Grup tarafından düzenlenen saldırı zincirleri, Rusya’nın geçen yıl Ukrayna’yı tam ölçekli işgalinin ardından Avrupalı varlıkları hedef alma sürecini hızlandırdı. Mevcut faaliyetin kurbanları belli değil, ancak Slovak siber güvenlik şirketi, sahte dosya adlarının grubun Avrupa siyasi örgütlerini hedef alan önceki kampanyalarıyla uyumlu olduğunu söyledi.

Bununla birlikte ESET, Avrupa ve Asya’ya odaklanıldığını gösteren, Bulgaristan ve Avustralya’daki bilinmeyen varlıkların yanı sıra Tayvan’daki bir devlet kurumuna yönelik saldırıları da gözlemledi.

Mustang Panda, hedeflerine ulaşmak için PlugX adlı bir uzaktan erişim truva atı kullanma geçmişine sahiptir, ancak son izinsiz girişler grubun kötü amaçlı yazılım cephaneliğini TONEINS, TONESHELL ve PUBLOAD gibi özel araçları içerecek şekilde genişlettiğini görmüştür.

Aralık 2022’de Avast, Myanmar’daki devlet kurumlarını ve siyasi STK’ları hedef alan ve e-posta dökümleri, dosyalar, mahkeme oturumları, sorgulama raporları ve toplantı dökümleri dahil olmak üzere hassas verilerin Hodur adlı bir PlugX varyantı kullanılarak dışarı sızmasına yol açan başka bir dizi saldırıyı ifşa etti. ve bir Google Drive yükleyici yardımcı programı.

Dahası, tehdit aktörüne bağlı bir FTP sunucusunun, kötü amaçlı yazılımları virüslü cihazlara dağıtmak için kullanılan, JSX adlı Go tabanlı bir truva atı ve HT3 olarak adlandırılan gelişmiş bir arka kapı da dahil olmak üzere, önceden belgelenmemiş çeşitli araçları barındırdığı tespit edildi.

MQsTTang’ın gelişimi, uzak bir sunucudan alınan keyfi komutların yürütülmesine izin veren herhangi bir gizleme tekniği içermeyen “barebone” tek aşamalı bir arka kapı olsa bile, bu eğilimin devamına işaret ediyor.

v

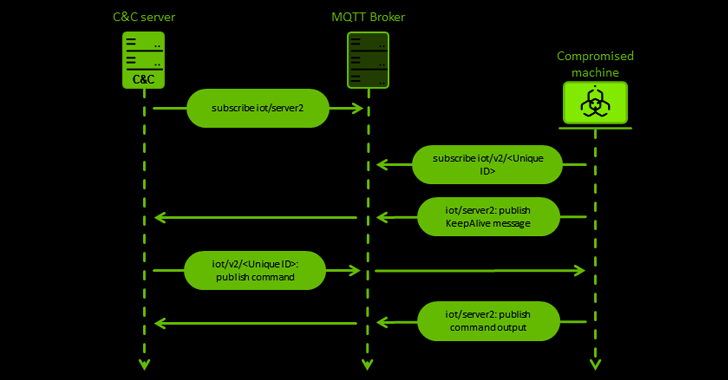

Bununla birlikte, implantın alışılmadık bir yönü, Qt çapraz platform uygulaması için bir MQTT istemcisi olan QMQTT adlı açık kaynaklı bir kitaplık kullanılarak elde edilen komut ve kontrol (C2) iletişimleri için MQTT adlı bir IoT mesajlaşma protokolünün kullanılmasıdır. çerçeve.

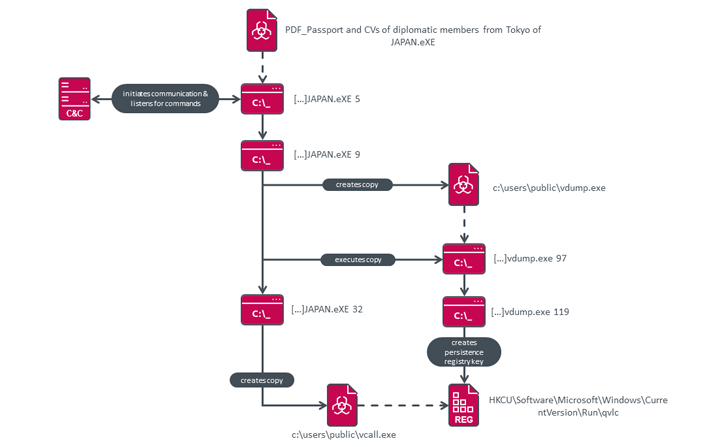

Saldırılar için ilk izinsiz giriş vektörü, MQTT’nin diplomatik temalı dosya adlarını içeren tek bir yürütülebilir dosya içeren RAR arşivleri aracılığıyla dağıtıldığı hedef odaklı kimlik avıdır (örneğin, “PDF_Passport ve Tokyo of JAPAN.eXE’den diplomatik üyelerin özgeçmişleri”).

Côté Cyr, “Bu yeni MQsTTang arka kapısı, grubun diğer kötü amaçlı yazılım aileleriyle ilişkili çan ve ıslıkların hiçbiri olmadan bir tür uzak kabuk sağlıyor” dedi. “Ancak, Mustang Panda’nın araçları için yeni teknoloji yığınları keşfettiğini gösteriyor.”