‘Evasive Panda’ olarak takip edilen Çinli bilgisayar korsanı grubunun, Macma arka kapısının ve Nightdoor Windows zararlı yazılımının yeni sürümlerini kullandığı tespit edildi.

Symantec’in tehdit avcılığı ekibi, Tayvan’daki kuruluşları ve Çin’deki bir Amerikan sivil toplum kuruluşunu hedef alan siber casusluk saldırılarını tespit etti.

İkinci durumda, Evasive Panda (diğer adıyla ‘Daggerfly’ veya ‘Bronze Highland’), imza modüler kötü amaçlı yazılım çerçevesi MgBot’un yeni bir sürümünü sunmak için bir Apache HTTP sunucusundaki bir açığı kullandı; bu, araçlarını yenilemek ve tespit edilmekten kaçınmak için sürekli bir çaba içinde olduklarını gösteriyor.

Evasive Panda’nın en az 2012’den beri aktif olduğu ve hem yurt içinde hem de yurt dışında casusluk faaliyetleri yürüttüğü düşünülüyor.

Son olarak ESET, siber casusluk grubunun Tencent QQ yazılım güncellemelerini kullanarak Çin’deki STK üyelerini MgBot adlı kötü amaçlı yazılımla enfekte ettiği garip bir aktiviteyi yakaladı.

İhlaller, tedarik zinciri veya aracı saldırı (AITM) yoluyla gerçekleştirildi ve kullanılan kesin saldırı yöntemiyle ilgili belirsizlik, tehdit aktörünün ne kadar gelişmiş olduğunu ortaya koyuyor.

Macma Evasive Panda’ya bağlandı

Macma, macOS için modüler bir kötü amaçlı yazılımdır ve ilk olarak 2021 yılında Google’ın TAG’ı tarafından belgelenmiştir ancak hiçbir zaman belirli bir tehdit grubuna atfedilmemiştir.

Symantec, son Macma sürümlerinin, yaratıcılarının mevcut işlevleri daha da geliştirerek devam ettiğini söylüyor.

Şüpheli Evasive Panda saldırılarında görülen son varyantlar aşağıdaki eklemeleri/geliştirmeleri içeriyor:

- Tree isimli Linux/Unix’te herkese açık bir yardımcı programa dayanan yeni kodla, bir dosyanın sistem listesini toplamak için yeni mantık.

- AudioRecorderHelper özelliğindeki değiştirilmiş kod

- Ek parametrelendirme

- Ek hata ayıklama günlüğü

- Ekran görüntüsü boyutunu ve en boy oranını ayarlama seçeneklerini belirlemek için yeni bir dosyanın (param2.ini) eklenmesi

Macma ile Evasive Panda arasında bir bağlantı olduğuna dair ilk işaret, son iki varyantın bir MgBot dropper’ı tarafından da kullanılan bir komuta ve kontrol (C2) IP adresine bağlanmasıdır.

En önemlisi, Macma ve aynı grubun araç setindeki diğer kötü amaçlı yazılımlar, tehdit ve senkronizasyon ilkel öğeleri, olay bildirimleri ve zamanlayıcıları, veri düzenleme ve platformdan bağımsız soyutlamalar sağlayan tek bir paylaşılan kitaplıktan veya çerçeveden kod içeriyor.

Kaynak: Symantec

Evasive Panda bu kütüphaneyi Windows, macOS, Linux ve Android için kötü amaçlı yazılım oluşturmak için kullandı. Herhangi bir genel depoda bulunmadığı için Symantec bunun yalnızca tehdit grubu tarafından kullanılan özel bir çerçeve olduğuna inanıyor.

Diğer Evasive Panda araçları

Aynı kütüphaneyi kullanan bir diğer kötü amaçlı yazılım ise ESET’in birkaç ay önce Evasive Panda’ya atfettiği bir Windows arka kapısı olan Nightdoor’dur (diğer adıyla ‘NetMM’).

Symantec’in izlediği saldırılarda Nightdoor, OneDrive’a bağlanıp meşru bir DAEMON Tools Lite Helper uygulaması (‘MeitUD.exe’) ve kalıcılık için zamanlanmış görevler oluşturan ve son yükü belleğe yükleyen bir DLL dosyası (‘Engine.dll’) almak üzere yapılandırılmıştı.

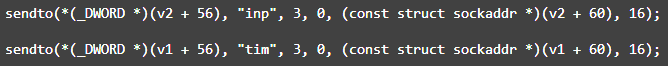

Nightdoor, C2 ile açık kanallar üzerinden etkileşim kurmak için ‘al-khaser’ projesinden bir anti-VM kodu ve ‘cmd.exe’ kullanıyor.

‘ipconfig’, ‘systeminfo’, ‘tasklist’ ve ‘netstat’ gibi ağ ve sistem profillemesi için komutların yürütülmesini destekler.

Evasive Panda’nın saldırılarda kullandığı kötü amaçlı yazılım araçlarına ek olarak, Symantec ayrıca tehdit aktörlerinin Truva atı haline getirilmiş Android APK’ları, SMS ve DNS istek kesme araçları ve bilinmeyen Solaris işletim sistemi sistemlerini hedef almak üzere oluşturulmuş kötü amaçlı yazılımlar kullandığını gördü.