VMware bugün, Çin sponsorluğundaki bir bilgisayar korsanlığı grubu tarafından Windows ve Linux sanal makinelerinin arka kapılarını çalmak ve veri çalmak için kullanılan bir VMware ESXi sıfır gün güvenlik açığını yamaladı.

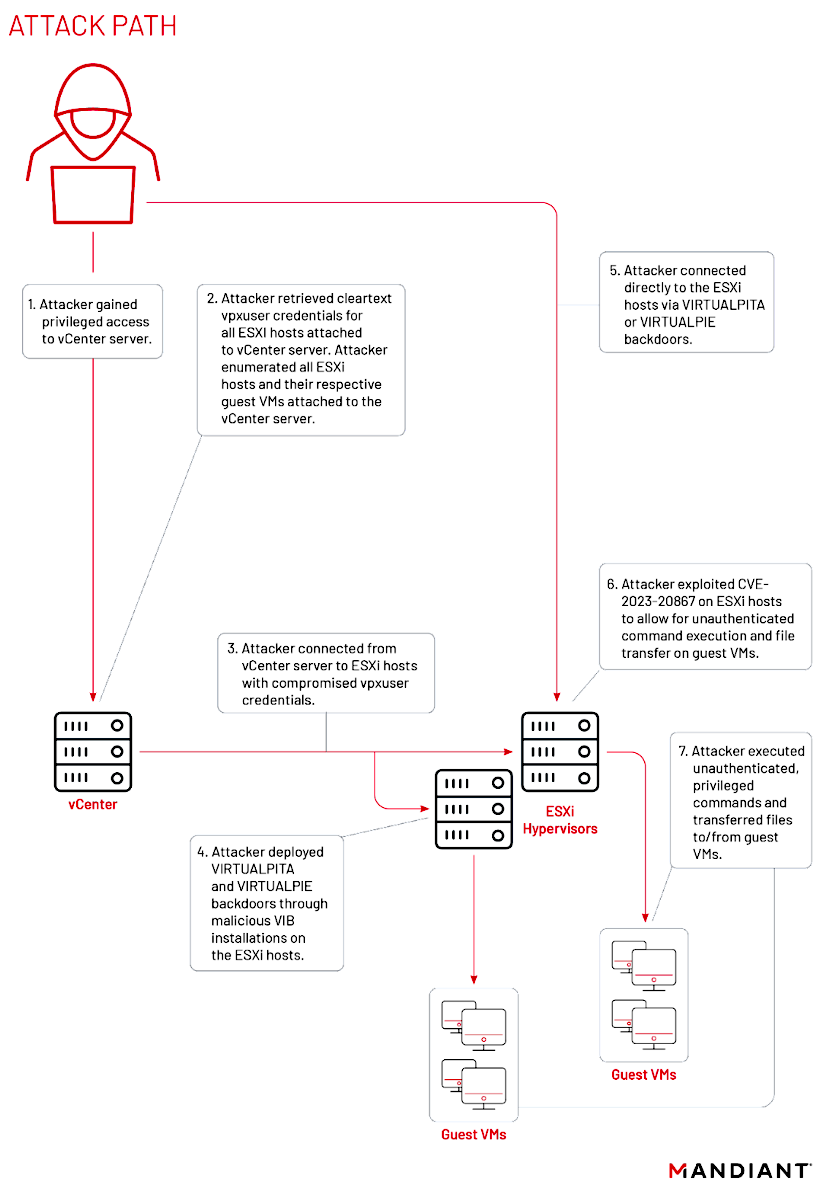

Siber casusluk grubu (saldırıları keşfeden siber güvenlik firması Mandiant tarafından UNC3886 olarak izlendi) CVE-2023-20867 VMware Tools kimlik doğrulama bypass kusurunu kötüye kullanarak, gizliliği ihlal edilmiş ESXi ana bilgisayarlarından konuk sanal makinelere VirtualPita ve VirtualPie arka kapılarını dağıtarak ayrıcalıkları root’a yükseltti.

VMware bugünün güvenlik danışma belgesinde, “Tam olarak güvenliği ihlal edilmiş bir ESXi ana bilgisayarı, VMware Tools’u ana bilgisayardan misafire işlemleri doğrulamakta başarısız olmaya zorlayabilir ve konuk sanal makinenin gizliliğini ve bütünlüğünü etkileyebilir” dedi.

Saldırganlar, arka kapı kötü amaçlı yazılımını, yöneticilerin ESXi görüntüleri oluşturmasına ve sürdürmesine yardımcı olmak için tasarlanmış, kötü amaçlarla hazırlanmış vSphere Kurulum Paketlerini (VIB’ler) kullanarak yükledi.

Mandiant’ın soruşturma sırasında tespit ettiği üçüncü bir kötü amaçlı yazılım türü (VirtualGate), kaçırılan VM’lerdeki ikinci aşama DLL yüklerini gösteren salt bellek damlatıcısı görevi gördü.

“Misafir ve ana bilgisayar arasındaki, her iki rolün de istemci veya sunucu olarak hareket edebildiği bu açık iletişim kanalı, bir arka kapı konuşlandırıldığı ve saldırgan herhangi bir sunucuya ilk erişimi kazandığı sürece, arka kapılı bir ESXi ana bilgisayarına yeniden erişim sağlamak için yeni bir süreklilik aracı sağladı. konuk makinesi,” dedi Mandiant.

“Bu [..] UNC3886’nın ESXi, vCenter ve VMware’in sanallaştırma platformuna ilişkin derin anlayışını ve teknik bilgisini daha da pekiştiriyor. UNC3886, geleneksel olarak EDR çözümlerinden yoksun olan ve bu platformlarda sıfırıncı gün açıklarından yararlanan cihazları ve platformları hedeflemeye devam ediyor.”

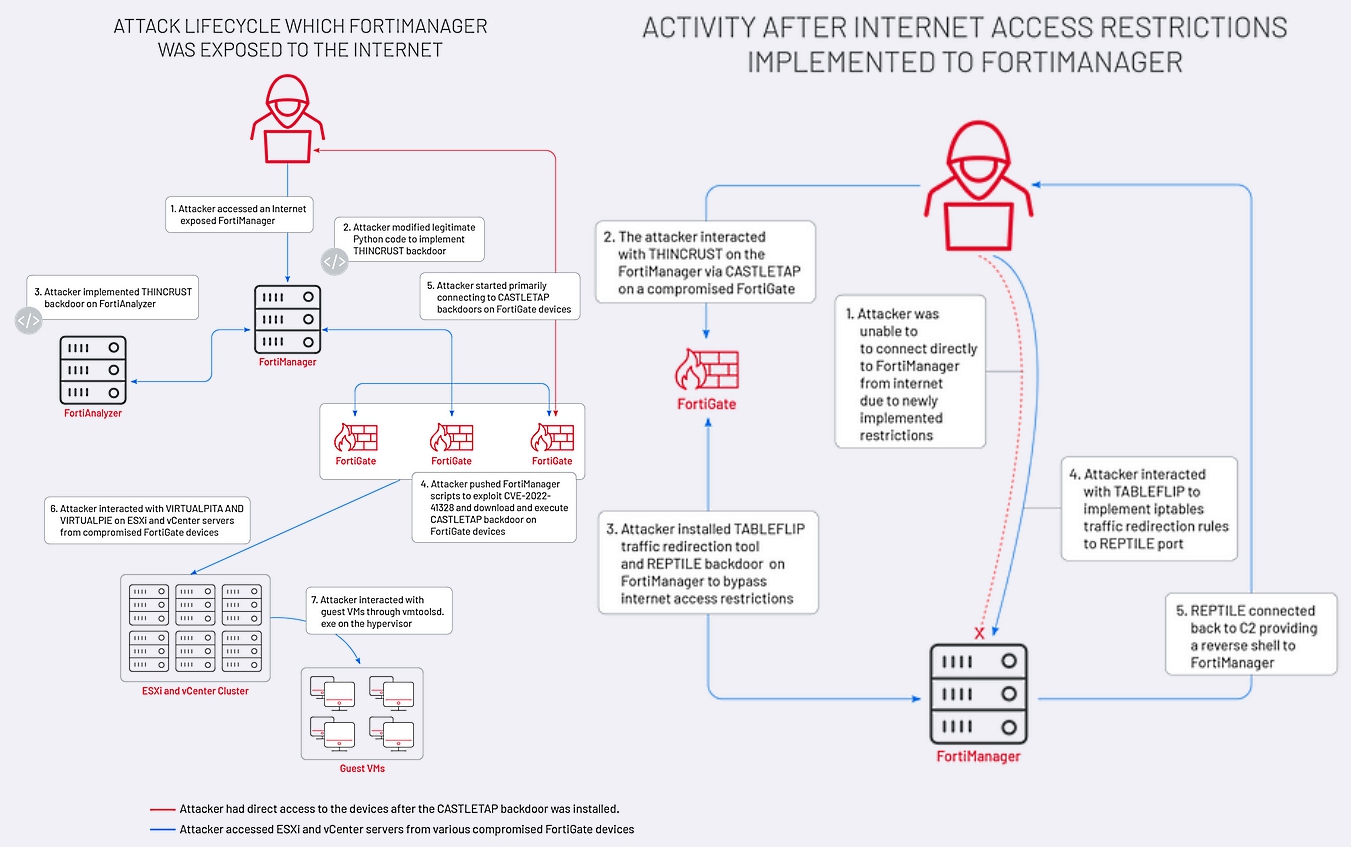

Mart ayında Mandiant, Çinli UNC3886 bilgisayar korsanlarının, 2022 ortasındaki aynı kampanyada FortiGate güvenlik duvarı cihazlarını tehlikeye atmak ve daha önce bilinmeyen Castletap ve Thincrust arka kapılarını kurmak için sıfır gün güvenlik açığını (CVE-2022-41328) kötüye kullandıklarını da ortaya çıkardı.

Fortinet cihazlarını hackledikten ve FortiManager ve FortiAnalyzer cihazlarında kalıcılık kazandıktan sonra elde edilen erişimi kurbanların ağında yatay olarak hareket etmek için kullandılar.

Bir sonraki aşamada, kötü amaçlı etkinliklerinin tespit edilmemesini sağlamak için VirtualPita ve VirtualPie kötü amaçlı yazılımlarını kullanarak ESXi ve vCenter makinelerini arka kapıya aldılar.

Fortinet, “Saldırı, tercih edilen hükümet veya hükümetle ilgili hedeflere dair bazı ipuçları ile yüksek oranda hedeflendi.” Dedi.

“İstismar, FortiOS ve altında yatan donanım hakkında derin bir anlayış gerektiriyor. Özel implantlar, oyuncunun FortiOS’un çeşitli parçalarının tersine mühendislik dahil olmak üzere gelişmiş yeteneklere sahip olduğunu gösteriyor.”

Bu siber casusluk grubu, saldırılarını ABD ve APJ bölgelerindeki savunma, hükümet, telekom ve teknoloji sektörlerindeki kuruluşlara odaklaması ile tanınır.

Favori hedefleri, güvenlik duvarı ve Uç Nokta Algılama ve Yanıt (EDR) yeteneklerine sahip olmayan sanallaştırma platformlarındaki sıfır gün güvenlik açıklarıdır.

Mandiant’a göre, UNC3886’nın çok çeşitli yeni kötü amaçlı yazılım ailelerini ve özellikle hedefledikleri platformlar için özel olarak tasarlanmış kötü amaçlı araçları kullanması, önemli araştırma yetenekleri ve hedeflenen cihazların kullandığı karmaşık teknolojiyi anlamak için sıra dışı bir yetenek olduğunu gösteriyor.

Mandiant CTO’su Charles Carmakal, “Bu, yıllardır devam eden Çin casusluğunun bir devamı. Bu ticari araç çok zekice ve tespit edilmesi zor. Bununla uğraşan ve henüz bilmeyen başka kurbanlar olduğundan eminiz.” BleepingComputer’a söyledi.

“Yerinde olgun güvenlik programları olan savunma, teknoloji ve telekomünikasyon kuruluşlarını başarıyla tehlikeye attılar.”