Fortinet FortiOS işletim sistemindeki şu anda yamalanmış bir orta güvenlik açığının sıfırıncı gün istismarı, şüpheli bir Çinli bilgisayar korsanlığı grubuyla ilişkilendirildi.

İlişkilendirmeyi yapan tehdit istihbaratı firması Mandiant, etkinlik kümesinin Fortinet ve VMware çözümlerine arka kapılar yerleştirmek ve kurban ortamlarına sürekli erişimi sürdürmek için tasarlanmış daha geniş bir kampanyanın parçası olduğunu söyledi.

Google’ın sahibi olduğu tehdit istihbaratı ve olay müdahale şirketi, kötü niyetli operasyonu kategorize edilmemiş takma adı altında izliyor UNC3886bir China-nexus tehdit aktörü.

Mandiant araştırmacıları teknik bir analizde, “UNC3886, ağ üzerinde nasıl çalıştıkları ve kampanyalarında kullandıkları araçlar konusunda benzersiz yeteneklere sahip gelişmiş bir siber casusluk grubudur” dedi.

“UNC3886’nın, EDR desteği olmayan güvenlik duvarı ve sanallaştırma teknolojilerini hedef aldığı gözlemlendi. Güvenlik duvarı sabit yazılımını manipüle etme ve sıfır-günden yararlanma yetenekleri, bu tür teknolojilere ilişkin daha derin bir anlayış düzeyine sahip olduklarını gösteriyor.”

Düşmanın daha önce VIRTUALPITA ve VIRTUALPIE gibi arka kapıları kapatmak için tasarlanmış bir hyperjacking kampanyasının parçası olarak VMware ESXi ve Linux vCenter sunucularını hedef alan başka bir saldırı setine bağlı olduğunu belirtmekte fayda var.

Mandiant’tan gelen son açıklama, Fortinet’in, devlet kurumlarının ve büyük kuruluşların Fortinet FortiOS yazılımındaki sıfır günlük bir hatadan yararlanarak veri kaybına, işletim sistemi ve dosya bozulmasına neden olan kimliği belirsiz bir tehdit aktörü tarafından mağdur edildiğini ortaya çıkarmasıyla geldi.

CVE-2022-41328 (CVSS puanı: 6.5) olarak izlenen güvenlik açığı, FortiOS’ta rastgele kod yürütülmesine yol açabilecek bir yol geçiş hatasıyla ilgilidir. 7 Mart 2023’te Fortinet tarafından yamalandı.

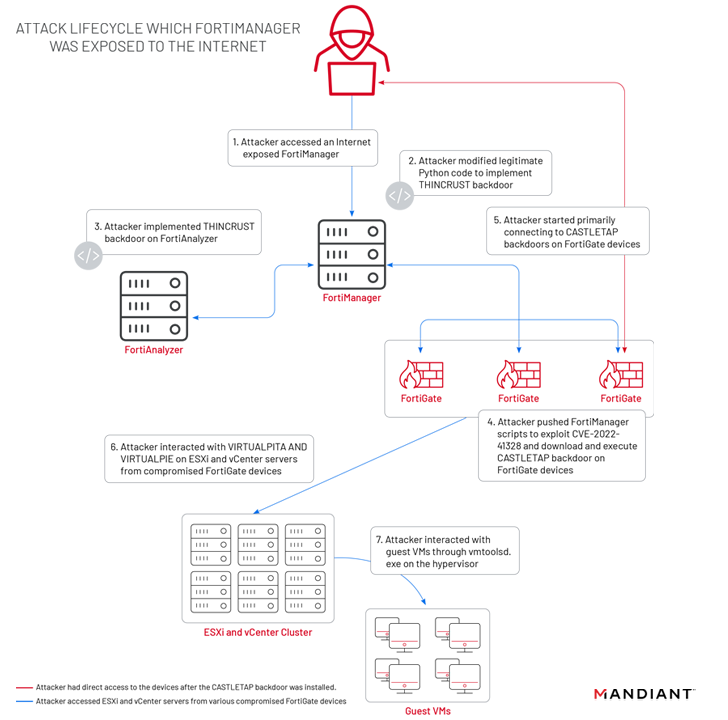

Mandiant’a göre, UNC3886 tarafından düzenlenen saldırılar, THINCRUST ve CASTLETAP gibi iki farklı implant yerleştirmek için Fortinet’in FortiGate, FortiManager ve FortiAnalyzer cihazlarını hedef aldı. Bu da FortiManager cihazının internete açık olması sayesinde mümkün oldu.

THINCRUST, keyfi komutları yürütmenin yanı sıra diskteki dosyalara okuma ve yazma yeteneğine sahip bir Python arka kapısıdır.

THINCRUST tarafından sağlanan kalıcılık, daha sonra, meşru dosyaların üzerine yazmak ve ürün yazılımı görüntülerini değiştirmek için FortiOS yol geçiş kusurunu silah haline getiren FortiManager komut dosyalarını sunmak için kullanılır.

Bu, “/bin/fgfm” (CASTLETAP olarak anılır) adlı ve komutları çalıştırmasına, yükleri almasına ve güvenliği ihlal edilmiş sunucudan veri sızdırmasına izin veren gelen talimatları kabul etmek için aktör kontrollü bir sunucuya işaret eden yeni eklenen bir yükü içerir. ev sahibi.

Araştırmacılar, “CASTLETAP, FortiGate güvenlik duvarlarına konuşlandırıldıktan sonra, tehdit aktörü ESXi ve vCenter makinelerine bağlandı” dedi. “Tehdit aktörü, kalıcılık sağlamak için VIRTUALPITA ve VIRTUALPIE’yi konuşlandırdı ve hipervizörlere ve konuk makinelere sürekli erişime izin verdi.”

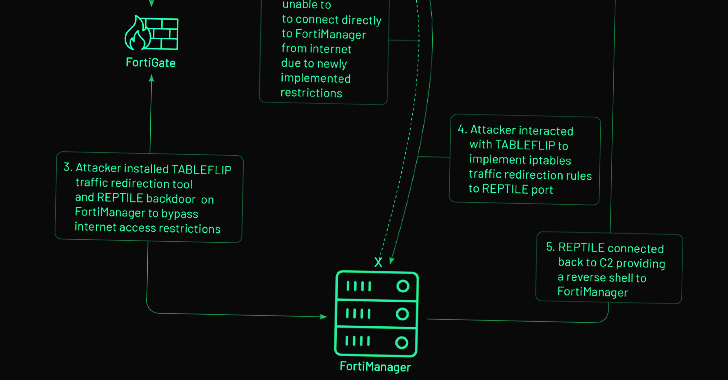

Alternatif olarak, internet erişim kısıtlamaları uygulayan FortiManager cihazlarında, tehdit aktörünün erişimi yeniden kazanmak için ağ yönetim sistemine REPTILE (“/bin/klogd”) adlı bir ters kabuk arka kapısını bırakmak için CASTLETAP ile güvenliği ihlal edilmiş bir FortiGate güvenlik duvarından döndüğü söylenir. .

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

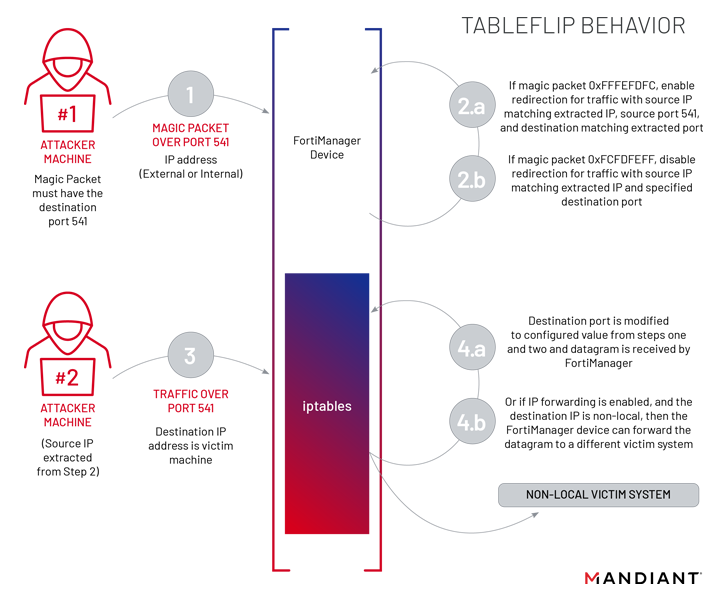

Ayrıca UNC3886 tarafından bu aşamada kullanılan TABLEFLIP adlı bir yardımcı program, uygulamaya konulan erişim kontrol listesi (ACL) kurallarından bağımsız olarak FortiManager cihazına doğrudan bağlanmak için bir ağ trafiği yeniden yönlendirme yazılımıdır.

Bu, Çinli hasım topluluklarının, Fortinet ve SonicWall cihazlarındaki diğer güvenlik açıklarından yararlanan son saldırılarla birlikte, ısmarlama kötü amaçlı yazılımları dağıtmak için ağ ekipmanlarını hedef aldığı ilk sefer değil.

Açıklama ayrıca, tehdit aktörlerinin açıkları her zamankinden daha hızlı geliştirip devreye almaları ve kamuya ifşa edildikten sonraki yedi gün içinde 28’e kadar güvenlik açığının kullanılmasıyla ortaya çıkıyor – Rapid7’ye göre 2021’e göre %12 ve 2020’ye göre %87 artış.

Bu aynı zamanda önemlidir, çünkü Çin’e bağlı bilgisayar korsanlığı ekipleri, sıfırıncı gün güvenlik açıklarından yararlanma ve kullanıcı kimlik bilgilerini çalmak ve hedef ağlara uzun vadeli erişimi sürdürmek için özel kötü amaçlı yazılımları dağıtma konusunda “özellikle yetkin” hale geldi.

“Aktivite […] Mandiant, gelişmiş siber casusluk tehdit aktörlerinin, özellikle EDR çözümlerini desteklemeyen teknolojiler olmak üzere, bir hedef ortamı sürdürmek ve aşmak için mevcut tüm teknolojilerden yararlandığının bir başka kanıtıdır” dedi.