Ünite 42 Araştırmacılar, Microsoft’un rapor edilen araç köyü istismar zinciri ve SharePoint güvenlik açıklarını hedefleyen önemli çakışmalar ve CL-CRI-1040 olarak adlandırılan izlenen bir etkinlik kümesi arasında önemli çakışmalar belirlemiştir.

En azından Mart 2025’ten beri aktif olan bu küme, çoklu protokol backroors, fidye yazılımı ve DLL yan yükleme yükleyicileri içeren Project AK47 adlı özel bir kötü amaçlı yazılım paketi dağıtır.

Microsoft’un analizi, ev sahibi ve ağ tabanlı eserler aracılığıyla yüksek güven bağlantıları olan, Çin tabanlı bir tehdit oyuncusu olan Storm-2603 ile etkinliği ilişkilendiriyor.

Tehdit faaliyetinde örtüşüyor

CL-CRI-1040’ın finansal olarak motive edilen operasyonları, Lockbit 3.0 bağlı kuruluşları ve Warlock istemcisi çift uzatma sitesi ile önceki ilişkileri içerir, ancak eşzamanlı aktör katılımı nedeniyle casusluk bağları göz ardı edilemez.

Retrospektif analiz, Çince konuşan topluluklarda yaygın olarak kötüye kullanılan bir IIS arka kapısının konuşlandırılmasını ortaya koyuyor, ayrıca potansiyel bir Çin bağını önerirken, paylaşılan Tox IDS gibi kanıtlar bunu fidye yazılımı kampanyalarına bağlıyor.

Yinelenen PDB filepatlarının adını taşıyan AK47 Projesi, AK47C2 gibi alt projeleri, DNSClient ve HTTPClient bileşenleri ve AK47 fidye yazılımları aracılığıyla destekleyen bir arka kapıyı kapsar, X2ANYLOCK dosya uzatması nedeniyle x2anylock olarak açıkça bilinir.

Çok yönlü bir kötü amaçlı yazılım cephaneliği

DNSClient sürümlerde gelişir: 202503 başlarında iterasyonlar, updaticfosoft gibi alt alanlar üzerinde xor kodlu json kullanın.[.]com, verileri DNS sorgu sınırlarını atlamak için parçalanırken, 202504, güvenilir komut yürütme ve sonuç eksfiltrasyonu için oturum anahtarlarıyla JSON olmayan formatlara basitleştirilir.

HTTPClient bunu kodlanmış JSON yüklerinin curl tabanlı HTTP yayınlarıyla yansıtıyor. Fidye yazılımı AES-RSA hibrit şifrelemesini kullanır, süreçleri sona erdirir, sürücüleri numaralandırır ve müzakereler için tutarlı bir Tox ID ile notlar düşürür.

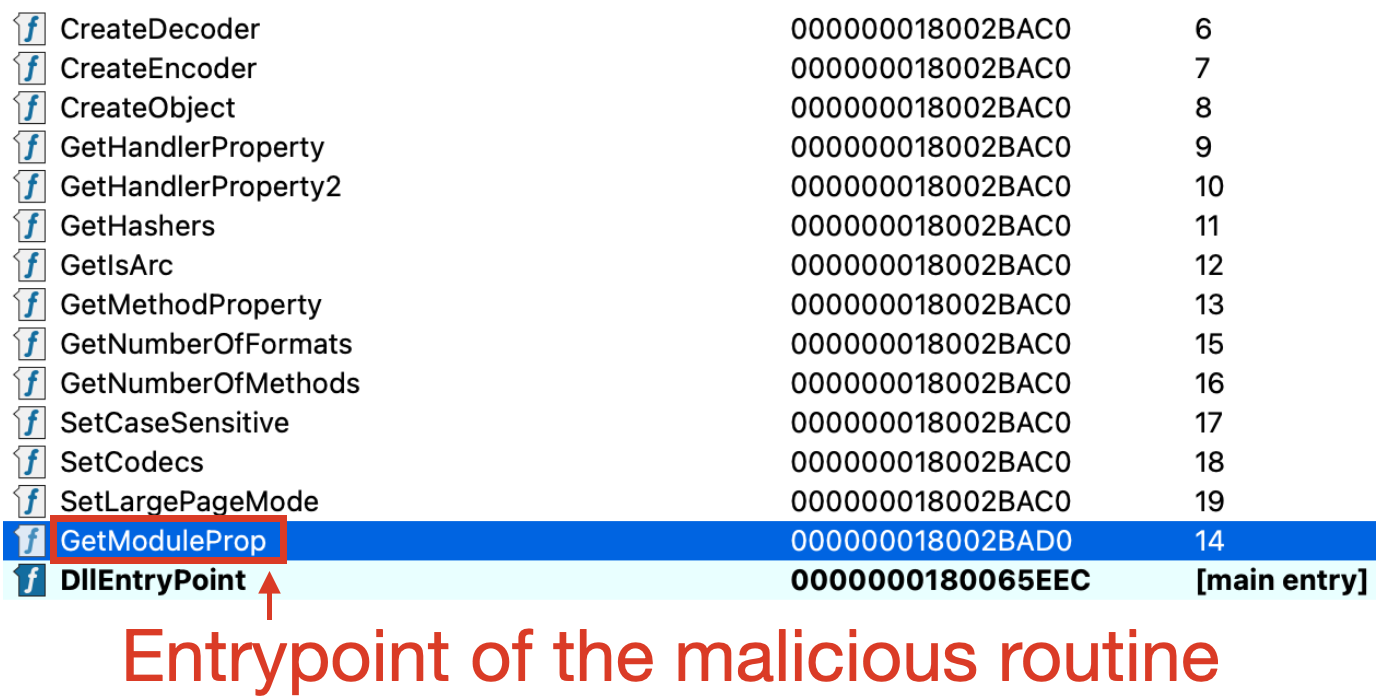

Unit42 raporuna göre, belirli nesneler üzerindeki zaman damgası kontrolleri, 6 Haziran sonrası 2026 sonrası kendi kendini sonlandırma ile kaçınma içerir. Yükleyiciler, fidye yazılımı giriş noktalarını çağırmak için 7Z.exe gibi meşru yürütülebilir ürünlerle DLL yan yüklemeyi kötüye kullanır.

PypyKatz, SharphostInfo, Masscan ve Psexec dahil olmak üzere arşivlerde ek araçlar, bağlı kuruluş bağlantılarını doğrulayan Lockbit 3.0 damlalıkları ile geniş bir hackleme araç seti gösterir.

CL-CRI-1040’ın Lockbit 3.0’dan Warlock istemci işlemlerine geçişi, sızdırılmış veritabanları ve paylaşılan Tox ID’leri ile kanıtlandı, ancak Microsoft’un Storm-2603 raporu, doğrudan ikili örtüşmeler olmadan önceki büyücü fidye yazılımı dağıtımlarını not ediyor.

Araç kabuğu zinciri, bu yükleri teslim etmek için CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 ve CVE-2025-53771 gibi CVES’ten yararlanır.

Kötü amaçlı yazılım analizi için gelişmiş orman yangını, gelişmiş URL filtreleme ve kötü amaçlı alanlar için DNS güvenliği ve uç nokta savunması için Cortex XDR/XSIAM dahil olmak üzere Palo Alto Networks korumaları bu tehditleri hafifletir.

Bu gelişen küme, siber suçları potansiyel devlet destekli unsurlarla harmanlayan karmaşık aktör işbirliklerini vurgular.

Uzlaşma göstergeleri

| Sha256 karma | Kötü amaçlı yazılım açıklaması |

|---|---|

| CEEC1A2DF81905F68C7BE986E378FEC0805ABDC13DE09A4033BE48BA6DA8B | AK47C2: DNSClient |

| 24480dbe3397da1ba393b6e330d54267306f98826c07ac4b903137f37dbf | AK47C2: httpclient |

| C27b725f66fdfb11dd6487a3815d1d1baa89d61b0e919e4d06d3ac6a74fe94 | AK47C2: DNSClient |

| 79bef5da8af21f97e8d4e6609389c28e0647ef81a6944e329330c716e19f33c73 | AK47 Fidye Yazılımı |

| 55A24656AF6F6212C26EF78BE5DD8F83E78DD45AEA97B5D8D8CEE1AEF6F17 | AK47 Fidye Yazılımı |

| A919844f8f5e6655fd465be0cc023946807dd324fcfe4e93e9f0e6d607061e | AK47 Fidye Yazılımı |

| F711b14efb7792033b7ac954bcfaec81111b0abafef9c17e769ff96e8fecdf3 | AK47 Fidye Yazılımı |

| 1D85B18034DC6C2E9D1F7C982A39CA0D4209EB6C4ACE89014924EE6532E6BC | Yükleyici |

| 7e9632ab1898c47c46d68b66c3a987a0e28052f3b59d51c16a8e8bb1e386ce8 | Yükleyici |

| 7C31D43B30BDA3A891F0332E5B1CF610CDC9ECF772CEA9B073AC905D886990D | Yükleyici |

| 0f4b0d65468fe3e5c8fb4bb07ed75d4762e722a60136e3777bdad7ef06d9d7c22 | Pypykatz |

| d6da885c90a5d1fb88d0a3f0b5d9817a82d5772d550a0773c80ca581ce2486d | Sharphostinfo |

| ABB0FA128D3A75E69B59FE0391C1158B84A799DB0ABC5D2D6BE3511EF0EA1 | AK47 Fidye Yazılımı |

| 5cc047a9c5bb2aa6a9581942b9d2d185815aefa06296c8195ca2f18f2680b3e | maskan |

| F | SharpadidnsDump |

| EDFAE1A69522F8B12C6DAC3225D930E484832E3C551E1E7D31736BF4525EF | Psexec |

| 078163D5C16F64CAA5A14784323FD51451B8C831C7396B967B4E35E687937B | Psexec |

| dbf5e8d232bce4cd25c0574d3a1ab3a7c9caf9709047a6790e94d8110377de | Lockbit 3.0 |

| 3B013D5AEC75BFF8AAB2423D0F56605C3860A8FBD4F343089A9A8813B15ECC550 | Lockbit 3.0 Damlalar |

| 7638069eeccf3cd7026723d794a7fd181fe02ceccc1d1a98cf79b8228132ef5 | IIS_BackDoor |

| 6F6DB63ECE791C6DC1054F1E1231B5BCF6C051A49BAD0784569271753E24619 | IIS_BackDoor |

The Ultimate SOC-as-a-Service Pricing Guide for 2025– Ücretsiz indir