Çinli tehdit aktörleri, Fortinet’in FortiClient Windows VPN istemcisindeki kimlik bilgilerini çalan sıfır gün güvenlik açığından yararlanmak için ‘DeepData’ adlı özel bir istismar sonrası araç seti kullanıyor.

Sıfır gün, kullanıcının VPN cihazıyla kimliği doğrulandıktan sonra tehdit aktörlerinin kimlik bilgilerini bellekten boşaltmasına olanak tanır

Volexity araştırmacıları bu kusuru bu yazın başlarında keşfettiklerini ve bunu Fortinet’e bildirdiklerini ancak sorunun çözülmediğini ve ona herhangi bir CVE atanmadığını bildirdi.

Raporda, “Volexity bu güvenlik açığını 18 Temmuz 2024’te Fortinet’e bildirdi ve Fortinet de 24 Temmuz 2024’te sorunu kabul etti” diye açıklıyor.

“Bu yazının yazıldığı sırada bu sorun çözülmemiş durumda ve Volexity’nin atanmış bir CVE numarasından haberi yok.”

VPN kimlik bilgilerini hedefleme

Saldırılar, gözetim operasyonlarında Windows, macOS, iOS ve Android sistemlerini hedef alan gelişmiş kötü amaçlı yazılım aileleri geliştirip dağıtmasıyla bilinen “BrazenBamboo” adlı Çinli bilgisayar korsanları tarafından gerçekleştiriliyor.

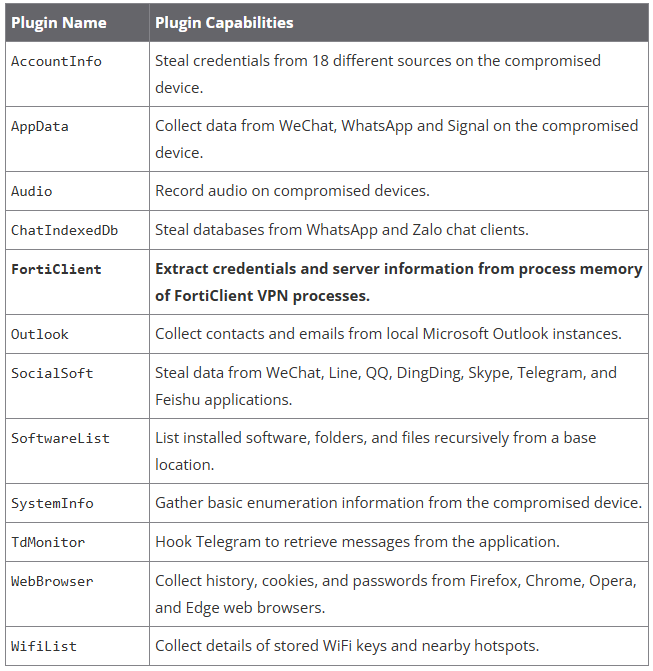

Volexity, tehdit aktörlerinin saldırılarının bir parçası olarak LightSpy ve DeepPost kötü amaçlı yazılımı da dahil olmak üzere çok sayıda kötü amaçlı yazılım kullandığını açıklıyor.

LightSpy, veri toplama, keylogging, tarayıcı kimlik bilgileri hırsızlığı ve iletişimlerin izlenmesine yönelik çok platformlu bir casus yazılımdır. DeepPost kötü amaçlı yazılımı, ele geçirilen cihazlardan veri çalmak için kullanılıyor.

Volexity’nin raporu, hedeflenen veri hırsızlığı için birden fazla eklenti kullanan, Windows için modüler bir istismar sonrası araç olan DeepData’ya odaklanıyor.

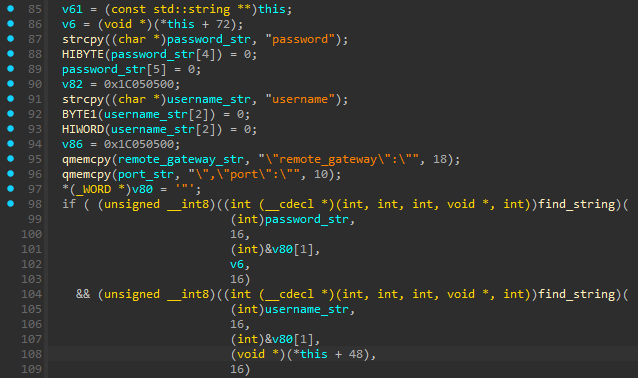

DeepData’nın geçen yaz tespit edilen en son sürümü, kimlik bilgilerini (kullanıcı adları, şifreler) ve VPN sunucusu bilgilerini çıkarmak için üründeki sıfır gün güvenlik açığından yararlanan bir FortiClient eklentisi içeriyor.

DeepData, FortiClient’in işlem belleğinde kimlik bilgilerinin kaldığı JSON nesnelerini bulur ve şifresini çözer ve bunları DeepPost kullanarak saldırganın sunucusuna sızdırır.

Kaynak: Volexity

BrazenBamboo, VPN hesaplarının güvenliğini tehlikeye atarak kurumsal ağlara ilk erişim elde edebilir, burada daha sonra yatay olarak yayılabilir, hassas sistemlere erişim sağlayabilir ve genel olarak casusluk kampanyalarını genişletebilir.

Kaynak: Volexity

FortiClient sıfır gün

Volexity, DeepData’nın Temmuz 2024’ün ortalarında FortiClient sıfırından yararlandığını keşfetti ve bunun, sabit kodlanmış belleğin açığa çıkan kimlik bilgilerini dengelediği 2016’daki (aynı zamanda CVE’siz) bir kusura benzer olduğunu buldu.

Bununla birlikte, 2024 güvenlik açığı yeni ve belirgindir ve en son v7.4.0 da dahil olmak üzere yalnızca son sürümlerde çalışır; bu da büyük olasılıkla yazılımdaki son değişikliklerle bağlantılı olduğunu gösterir.

Volexity, sorunun FortiClient’in bellekteki JSON nesnelerinde kalan kullanıcı adı, parola, VPN ağ geçidi ve bağlantı noktası dahil olmak üzere hassas bilgileri belleğinden temizleyememesinden kaynaklandığını açıklıyor.

Fortinet kusuru doğrulayıp bir düzeltme yaması yayınlayana kadar VPN erişiminin kısıtlanması ve olağandışı oturum açma etkinliklerinin izlenmesi önerilir.

En son BrazenBamboo kampanyasıyla ilgili uzlaşma göstergelerine buradan ulaşabilirsiniz.

BleepingComputer, bildirilen sıfır gün güvenlik açığı ve yakın zamanda bir güvenlik güncellemesi yayınlamayı planlayıp planlamadıklarını sormak için Fortinet ile temasa geçti, ancak biz hala yanıtlarını bekliyoruz.