Ağ Güvenlik Duvarları, Ağ Erişim Kontrolü, Güvenlik İşlemleri

Fortinet Yamaları Zero-Day Yamaları Pekin Hacking Grubundan Şüphelenilen UNC3886 Tarafından İstismar Edildi

Prajeet Nair (@prajeetspeaks) •

17 Mart 2023

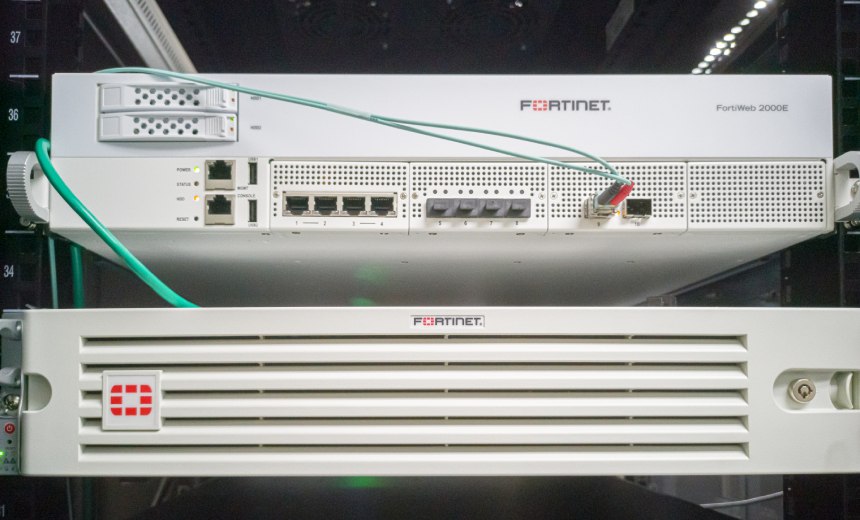

Çinli tehdit aktörleri, güvenlik cihazlarını sızma yollarına dönüştürüyor ve güvenlik duvarı üreticisi Fortinet’i bir yama ile bilgisayar korsanlarını yeniden savuşturmaya zorluyor.

Ayrıca bakınız: SSE Entegrasyonu ile Güvenlik Yığınınızı Basitleştirme: Hindistan Kuruluşları İçin En İyi Uygulamalar

Mandiant’tan araştırmacılar, UNC3886 olarak izlediği şüpheli Pekin bilgisayar korsanlarının çip tabanlı güvenlik duvarı ve sanallaştırma kutularını hedef aldığını söylüyor.

Perşembe günkü bir blog gönderisinde grubun, FortiGate ve FortiManager ürünlerinde kalıcılık kazanmak için Fortinet işletim sisteminde CVE-2022-41328 olarak izlenen, artık yamalanmış bir yol çapraz sıfır gün güvenlik açığından yararlandığını söyledi. Bu tür sızmalar, bilgisayar korsanlarına dahili ağlara yıllarca kesintiye uğramış erişim sağlayabilir.

UNC3886 ile ilgili bir tehdit kümesi, “FortiGate güvenlik duvarlarında çalışmak üzere özel olarak tasarlanmış” özel bir arka kapının teslim edilmesini içeren bir kampanyada bir Fortinet sıfır gününü de hedef aldı (bkz:: Fortinet VPN Kusuru, Güvenlik Cihazlarının Tuzaklarını Gösteriyor).

Mandiant, kampanyanın kurbanları arasında savunma sektörü, telekom ve teknoloji ve devlet kurumlarının yer aldığını söylüyor. Pekin, 21. yüzyılın süper gücü olarak rekabet edebilmek için ticari sırları çalma konusunda uzun süredir devam eden bir uygulamaya sahip. ABD istihbarat teşkilatları geçtiğimiz günlerde Çin’i “ABD hükümeti ve özel sektör ağlarına yönelik en geniş, en aktif ve kalıcı siber casusluk tehdidi” olarak nitelendirdi. İngiliz hükümeti Pazartesi günü, yabancı bilgisayar korsanları da dahil olmak üzere ulusal güvenlik tehditlerini engellemek için özel sektörle birlikte çalışmaya adanmış yeni bir ulusal ajansı açıkladı (İngiltere, Özel Sektöre Yönelik Tehditlere Karşı Ajansını Açıkladı).

Perşembe günkü açıklama, Mandiant’ın SonicWall Güvenli Mobil Erişim cihazını hedef alan şüpheli bir Çin kampanyasını tespit etmesinden birkaç gün sonra geldi. Aynı grup muhtemelen Eylül ayında VMware ESXi sunucularına karşı maskesi düşürülen bir kampanyadan da sorumlu.

Mandiant, düzenli uç nokta taramasının kapsamadığı karmaşık hedefleri derinden anlamak için gereken her şeye sahip devlet destekli bilgisayar korsanlarının benzersiz şekilde zorlu olduğunu söylüyor. Birçok cihaz, temel işletim sisteminde yapılan çalışma zamanı değişikliklerini algılayamaz ve “adli görüntüleri toplamak için üreticinin doğrudan katılımını gerektirir.”

Mandiant siber casusluk analiz ekibinin başkanı Ben Read, “Bu cihazların hedeflenmesinin, zor hedeflere erişmeye çalışan casusluk grupları için başvurulacak teknik olmaya devam edeceğine inanıyoruz” dedi.