Microsoft, Volt Typhoon olarak takip ettiği Çinli bir siber casusluk grubunun en azından 2021’in ortalarından beri Guam da dahil olmak üzere Amerika Birleşik Devletleri’ndeki kritik altyapı kuruluşlarını hedef aldığını söylüyor.

Kurbanları hükümet, denizcilik, iletişim, imalat, bilgi teknolojisi, kamu hizmetleri, ulaşım, inşaat ve eğitim dahil olmak üzere çok çeşitli kritik sektörleri kapsıyor.

Microsoft Tehdit İstihbaratı ekibi, “Microsoft, bu Volt Typhoon kampanyasının, gelecekteki krizler sırasında Amerika Birleşik Devletleri ile Asya bölgesi arasındaki kritik iletişim altyapısını bozabilecek yetenekler geliştirmeyi amaçladığını orta düzeyde bir güvenle değerlendiriyor.”

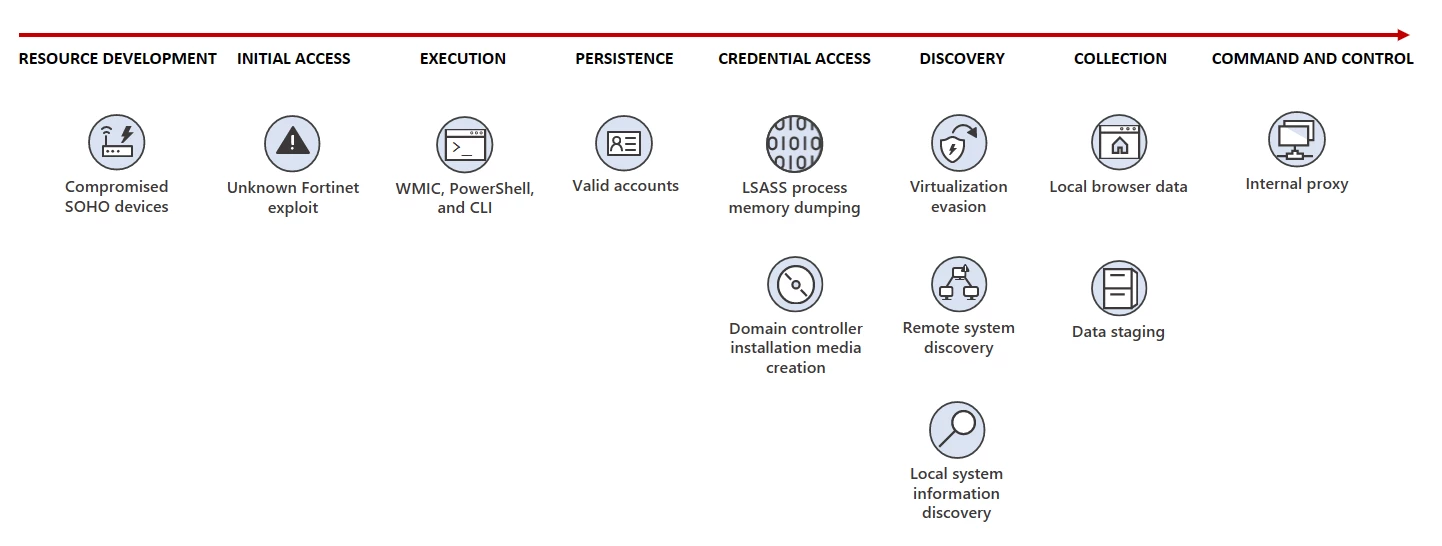

İlk saldırı vektörü, bilinmeyen bir sıfır gün güvenlik açığından yararlanarak İnternet’e açık Fortinet FortiGuard cihazlarının güvenliğinin aşılmasıdır.

Hedeflerin ağlarını ihlal ettikten sonra, uygulamalı klavye etkinliği ve PowerShell, Certutil, Netsh gibi kara dışı ikili dosyalar (LOLBin’ler) ile Microsoft’un “karada yaşayan” saldırılar olarak tanımladığı saldırıları başlatırlar. ve Windows Yönetim Araçları Komut Satırı (WMIC).

Bununla birlikte, bugün FBI, NSA, CISA ve siber güvenlik ajansları tarafından yayınlanan ortak bir danışma belgesine göre, Fast Reverse Proxy (frp), Mimikatz kimlik bilgisi çalma aracı ve Impacket ağ çerçevesi gibi açık kaynaklı araçları kullandıkları da görüldü. Avustralya, Yeni Zelanda, Birleşik Krallık ve Kanada’dan.

Volt Typhoon, kötü amaçlı etkinliklerinin meşru ağ trafiğiyle karışmasını sağlamak ve tespit edilmekten kaçınmak için ASUS, Cisco, D-Link, Netgear, FatPipe ve Zyxel’in yönlendiriciler, güvenlik duvarları gibi güvenliği ihlal edilmiş küçük ofis ve ev ofis (SOHO) ağ ekipmanlarını kullanır. ve VPN cihazları.

Fortinet cihazları ele geçirildikten sonra elde edilen ayrıcalıklı erişimden yararlanmak, eyalet bilgisayar korsanlarının Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti (LSASS) aracılığıyla kimlik bilgilerini boşaltmasına olanak tanır.

Çalınan kimlik bilgileri, saldırıya uğramış sistemlerde veri hırsızlığı ve kalıcılığı için Awen tabanlı web kabuklarını dağıtmalarına izin verir.

Mandiant İstihbarat Baş Analisti John Hultquist’in BleepingComputer’a söylediği gibi, ABD’nin kritik altyapı kuruluşlarına yapılan bu izinsiz girişler, muhtemelen iki ülke arasında gelecekte bir çatışma olması durumunda Çin’e erişim sağlamak için ortak bir çabanın parçası.

Hultquist, “Aktörlerin kritik altyapıyı hedeflemesinin çeşitli nedenleri var, ancak bu sektörlere ısrarla odaklanmak, yıkıcı veya yıkıcı siber saldırılara hazırlık anlamına gelebilir.” Dedi.

“Devletler, olası bir çatışmaya hazırlanmak için kritik altyapıya uzun vadeli izinsiz girişler yapar, çünkü çatışma çıktığında erişim elde etmek için çok geç olabilir. Benzer beklenmedik müdahaleler, devletler tarafından düzenli olarak gerçekleştirilir.

“Son on yılda Rusya, operasyonlarda hemen etki için tasarlanmadığına inandığımız çeşitli kritik altyapı sektörlerini hedef aldı. Çin geçmişte aynı şeyi yaptı, petrol ve gaz sektörünü hedef aldı. Bu operasyonlar agresif ve potansiyel olarak tehlikeli, ancak mutlaka saldırıların yaklaşmakta olduğunu göstermezler.”

Microsoft, ulus-devlet aktörü faaliyetlerini ele almaya yönelik standart prosedürlerine uygun olarak, bu saldırılarda hedef alınan veya güvenliği ihlal edilen tüm müşterilere, ağlarını gelecekteki bilgisayar korsanlığı girişimlerinden korumak için gerekli bilgileri sağlamak için proaktif olarak ulaştığını söylüyor.