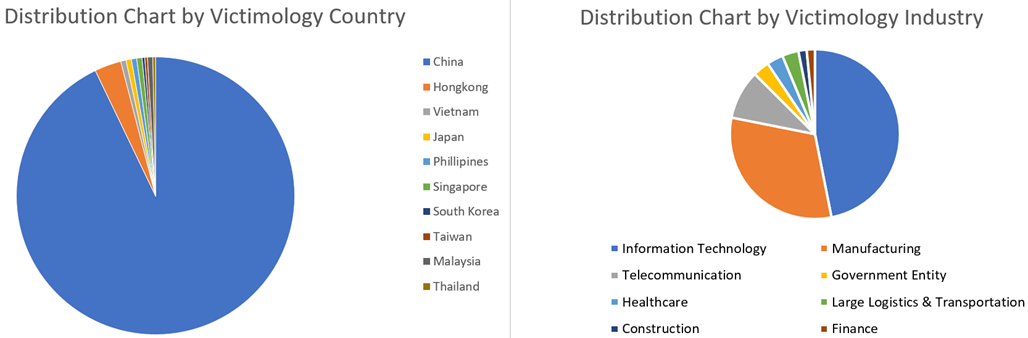

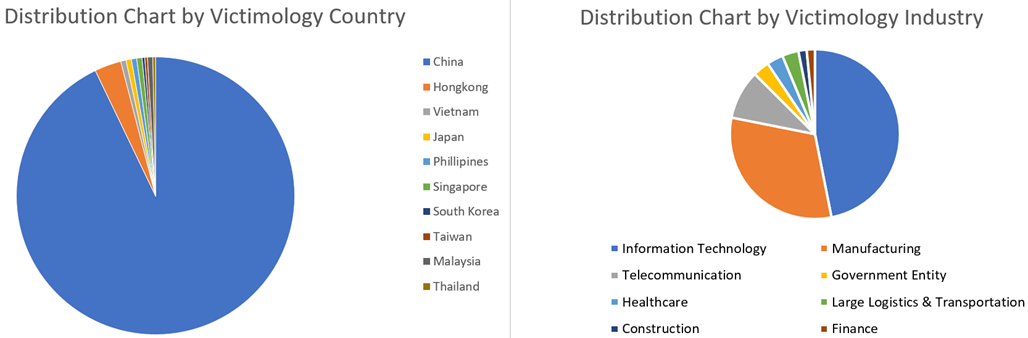

Kaspersky ICS CERT tarafından yapılan yeni bir soruşturma, Asya, Pasifik bölgesinde, özellikle Tayvan, Malezya, Çin, Japonya, Tayland, Güney Kore, Singapur, Filipinler, Vietnam ve Hong Kong’da sanayi organizasyonlarını hedefleyen sofistike bir siber saldırıyı ortaya çıkardı.

Saldırganlar, tespitten kaçınmak için tasarlanmış karmaşık bir çok aşamalı yük çerçevesi aracılığıyla teslim edilen Fatalrat kötü amaçlı yazılımının son derece gelişmiş bir sürümünü kullanıyor.

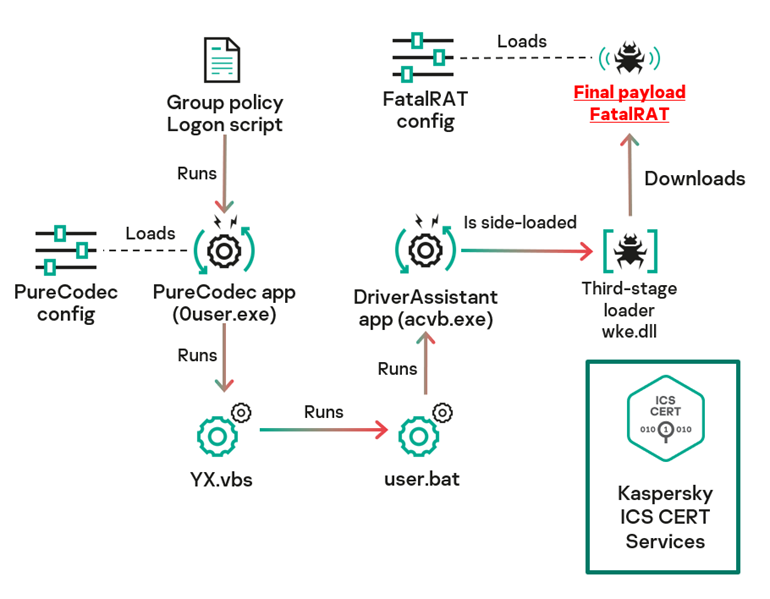

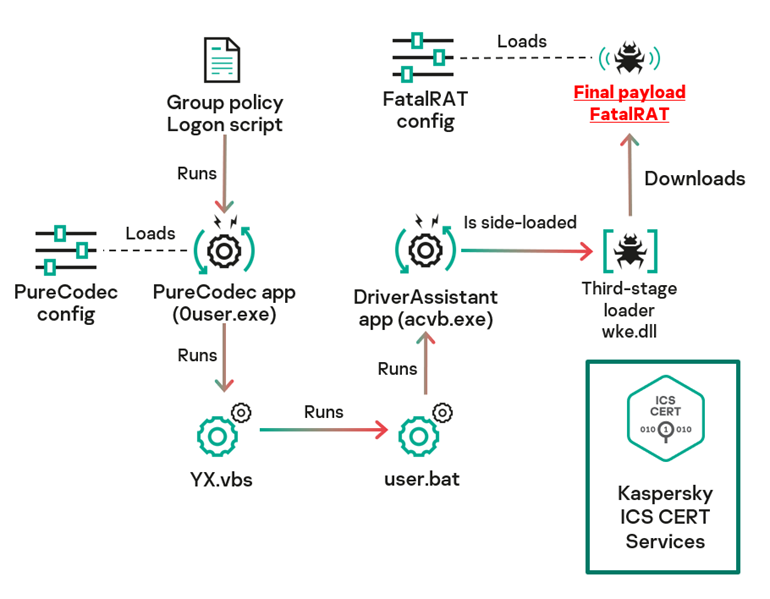

Sofistike enfeksiyon zinciri

Kötü amaçlı yazılım genellikle e -posta, wechat ve telgraf yoluyla dağıtılan faturalar veya vergi dosyalama başvuruları olarak gizlenmiş ZIP arşivleri ile tanıtılır.

Bu arşivler, tespit ve analizi karmaşıklaştırmak için UPX, Asprotect veya NSPACK gibi araçlarla dolu birinci aşama yükleyici içerir.

Yürütücü, yükleyici, yapılandırıcılara ve ikinci aşama yükleyicilere dinamik olarak güncellenmiş bir bağlantı listesi indirmek için YouDao Cloud notlarını temas eder.

Kaspersky ICS CERT raporuna göre, bu yaklaşım saldırganların sık sık komuta ve kontrol (C2) adreslerini ve yük konumlarını değiştirmesine izin vererek güvenlik sistemlerinin kötü amaçlı yazılımları izlemesini ve engellemesini zorlaştırıyor.

Önceki.dll adlı yapılandırıcı modülü, sistem bilgilerini toplar ve saldırganın sunucusuna gönderir.

Ayrıca, kötü amaçlı yazılımların işlemi için şifreli ayarlar içeren başka bir YouDao Note’dan yapılandırma verilerini indirir.

İkinci aşama yükleyici Fangao.dll, bu yapılandırmayı Fatalrat yükünü indirmek ve yürütmek için kullanır.

Kalıcılığı korumak için, kötü amaçlı yazılım, Purecodec ve DriverAssistant gibi meşru yazılımlardan yararlanır ve meşru süreç belleğinde saklanmak için DLL kenar yükleme gibi teknikler kullanır.

Gelişmiş kötü amaçlı yazılım özellikleri

Fatalrat, anahtarlama, sistem bilgi toplama ve C2 sunucusundan komutlar yürütme yeteneği dahil olmak üzere kapsamlı özelliklerle donatılmıştır.

Sistem ayarlarını manipüle edebilir, verileri silebilir ve hatta ana önyükleme kaydını (MBR) bozabilir.

Kötü amaçlı yazılım ayrıca, analizi önlemek için tespit edilirse kendini sonlandırarak sanal makinelerin veya kum havuzu ortamlarının göstergelerini kontrol eder.

Saldırganlar, Myqcloud ve Youdao Cloud notları gibi meşru bulut hizmetlerinden, altyapılarını barındırarak algılama çabalarını daha da karmaşıklaştırıyor.

Bu saldırıların arkasındaki tam grup belirsizliğini korurken, göstergeler Çince konuşulan bir tehdit oyuncunun katılımı olduğunu gösteriyor.

Çince dil arayüzlerinin kullanımı, bölgesel bulut hizmetlerinin sömürülmesi ve Çince konuşan hedeflerin spesifik hedeflemesi bu hipotezi desteklemektedir.

Bu tehditleri azaltmak için kuruluşların düzenli yazılım güncellemeleri, iki faktörlü kimlik doğrulama ve uygulama beyaz listesi dahil olmak üzere sağlam güvenlik önlemleri uygulamaları tavsiye edilir.

Ağ segmentasyonunu geliştirmek ve gelişmiş tehdit algılama çözümlerinin kullanılması da bu tür sofistike saldırılara karşı korunmaya yardımcı olabilir.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here