Çinli Volt Typhoon eyaleti bilgisayar korsanları, daha önce ABD genelinde kritik altyapıyı hedef alan saldırılarda kullanılan ve FBI tarafından yakın zamanda ele geçirilen bir botnet’i yeniden canlandırmayı başaramadı.

KV-botnet’in devre dışı bırakılmasından önce, Volt Typhoon tehdit grubunun (diğer adıyla Bronze Silhouette), tespit edilmekten kaçınmak için ABD genelinde güvenliği ihlal edilmiş yüzlerce küçük ofis/ev ofisi (SOHO) aracılığıyla kötü niyetli faaliyetleri temsil etmesine olanak tanıdı.

Ancak, 6 Aralık’ta botnet’i kaldırma yetkisi veren bir mahkeme emri aldıktan sonra FBI ajanları, komuta ve kontrol (C2) sunucularından birinin kontrolünü ele geçirdi ve Çinli bilgisayar korsanlarının virüslü cihazlara erişimini kesti (yani, sonlandırma). Netgear ProSAFE, Cisco RV320s ve DrayTek Vigor yönlendiricileri ve Axis IP kameraları).

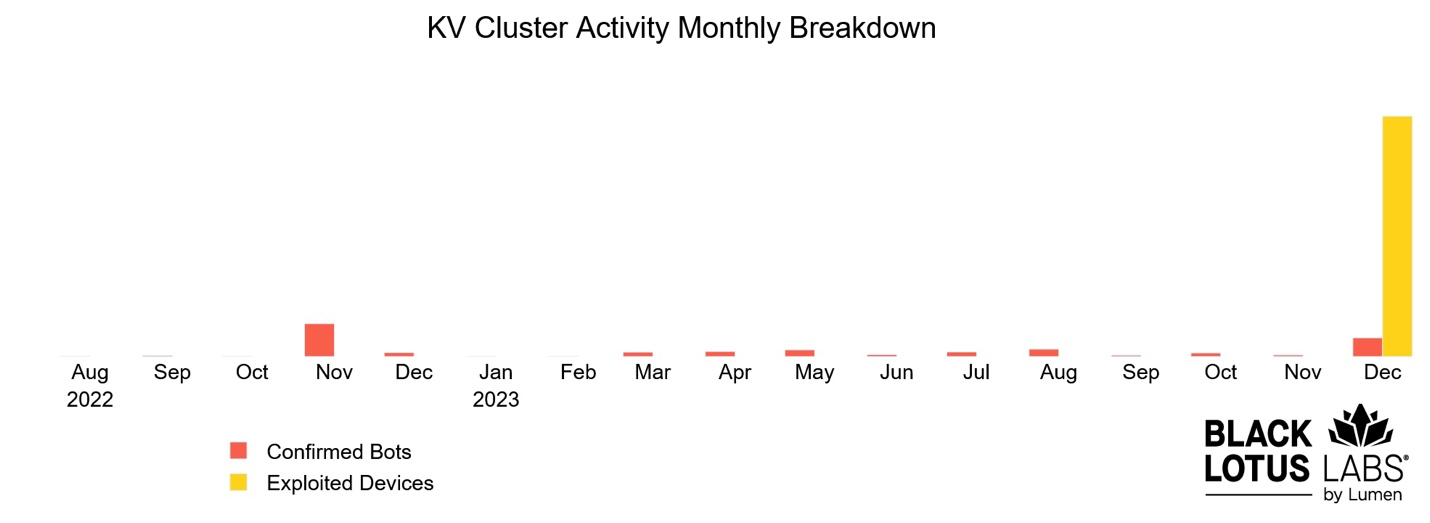

İki gün sonra Volt Typhoon, dağıtılan botnet’i ele geçirip yeniden inşa etmek için daha savunmasız cihazları bulmak üzere İnternet’i taramaya başladı.

Lumen Technologies’in Black Lotus Labs ekibinin hazırladığı bir rapora göre, tehdit aktörleri, dünya çapında çevrimiçi olarak açığa çıkan NetGear ProSAFE yönlendiricilerinin üçte biri de dahil olmak üzere 3.045 cihaza büyük ölçekli bir saldırı gerçekleştirdi. Bu girişimlerden 630 cihaza virüs bulaştırmayı başardılar

Lumen Technologies’in Black Lotus Labs ekibi şunları söyledi: “Tehdit aktörleri komuta ve kontrol (C2) yapılarını yeniden kurmaya ve botnet’i çalışır duruma getirmeye çalışırken Aralık 2023’ün başlarında kısa ama yoğun bir istismar faaliyeti dönemi gözlemledik.” .

“8 Aralık ile 11 Aralık 2023 arasındaki üç günlük süre boyunca KV-botnet operatörleri, İnternet’teki NetGear ProSAFE cihazlarının yaklaşık %33’ünü, yani toplam 2.100 farklı cihazı yeniden kullanım için hedefledi.”

Ancak Black Lotus Labs, ortak çabalarına rağmen Çinli bilgisayar korsanlarının botnet’i yeniden canlandırma girişimlerini, saldırganın tüm C2 ve yük sunucusu filosunu 12 Aralık ile 12 Ocak arasında bir ay boyunca boş yönlendirmeyle engelledi.

Son KV-botnet işaretçisi 3 Ocak’ta gözlemlendiğinden bu yana başka hiçbir C2 sunucusu etkinleştirilmedi.

“Aktif bir C2 sunucusunun bulunmaması, KV-botnet ve Lumen Technologies’e karşı FBI mahkemesi tarafından yetkilendirilen eylemle birleştiğinde mevcut ve yeni KV kümesi altyapısının kalıcı olarak geçersiz yönlendirilmesi, KV etkinlik kümesinin artık etkili bir şekilde aktif olmadığına dair iyi bir gösterge sağlıyor.” Black Lotus Labs dedi.

Volt Typhoon, saldırıları için bir sıçrama tahtası olarak ele geçirilen Fortinet FortiGate güvenlik duvarlarından (Ağustos 2023’e kadar aktif) oluşan bir KV-botnet kümesini kullanarak, en azından 2021’in ortasından bu yana ABD’nin kritik altyapısını ihlal ediyor.

Çinli siber casusların ihlal ettiği ve hedef aldığı kuruluşların listesi arasında ABD askeri kuruluşları, telekomünikasyon ve internet servis sağlayıcılarının yanı sıra Avrupalı bir yenilenebilir enerji firması da yer alıyor.

Bir hafta önce CISA ve FBI, SOHO yönlendirici üreticilerine, güvenli yapılandırma varsayılanlarını kullanarak ve geliştirme sırasında web yönetimi arayüzü kusurlarını ortadan kaldırarak cihazlarının Volt Typhoon’un devam eden saldırılarına karşı güvenli olmasını sağlamaları konusunda çağrıda bulundu.