“Solmayan Deniz Haze” adlı daha önce bilinmeyen bir tehdit aktörü, 2018’den bu yana Güney Çin Denizi bölgesindeki askeri ve hükümet kuruluşlarını hedef alıyor ve tüm bu süre boyunca tespit edilemiyor.

Tehdit grubunu keşfeden Bitdefender araştırmacıları, operasyonlarının Çin’in jeo-politik çıkarlarıyla uyumlu olduğunu ve istihbarat toplama ve casusluğa odaklandığını bildirdi.

Çin devleti destekli tehdit aktörlerinin tipik bir örneği olan “Unfading Sea Haze”, başta APT41 olmak üzere diğer faaliyet kümeleriyle operasyonel, TTP ve araç seti örtüşmelerini gösteriyor.

Dosyasız kötü amaçlı yazılımlar için MSBuild’in kötüye kullanılması

Unfading Sea Haze saldırıları, belge olarak gizlenmiş LNK dosyalarını içeren kötü amaçlı ZIP arşivlerini taşıyan hedef odaklı kimlik avı e-postalarıyla başlar.

Mart 2024 itibarıyla, bu saldırılarda kullanılan en son tuzaklar ABD’deki siyasi konularla ilgiliyken, ZIP’ler aldatıcı bir şekilde Windows Defender yükleyicileri/güncelleyicileri olarak görünecek şekilde adlandırılmıştı.

Bu LNK dosyaları, ESET yürütülebilir dosyası olan ekrn.exe’nin varlığını kontrol edecek ve varsa saldırıyı durduracak uzun, karmaşık bir PowerShell komutu içerir.

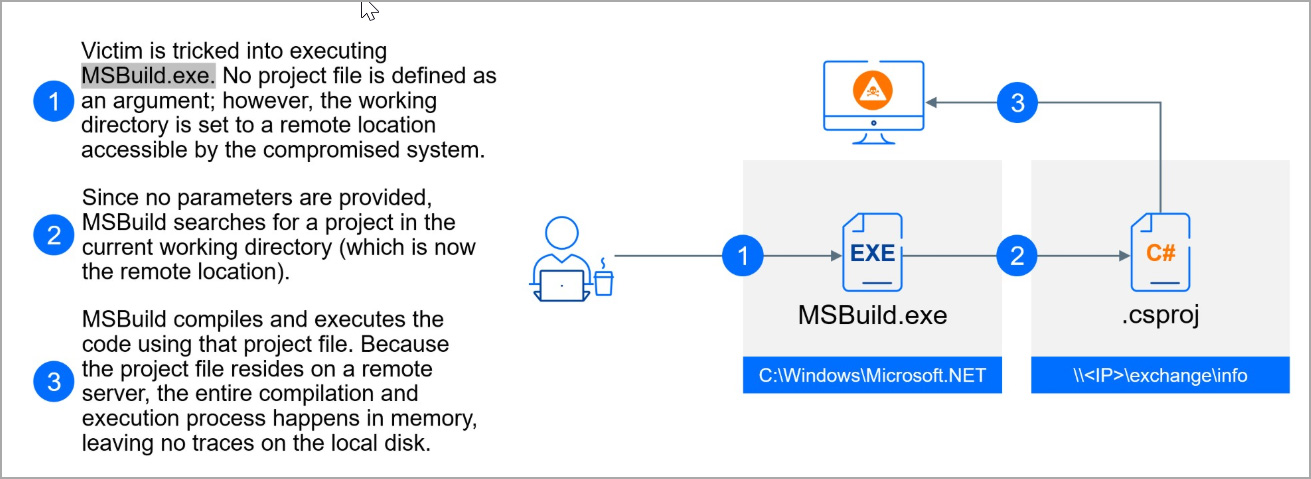

Yürütülebilir dosya bulunamazsa, PowerShell betiği, Microsoft’un meşru msbuild.exe komut satırı derleyicisini kullanarak dosyasız kötü amaçlı yazılımları doğrudan belleğe başlatmak için ilginç bir numara gerçekleştirecektir.

Bitdefender şöyle açıklıyor: “Bu saldırıda, suçlular farklı bir yöntemle yeni bir MSBuild işlemi başlatıyorlar: uzak bir SMB sunucusunda bulunan bir çalışma dizinini belirliyorlar (yukarıdaki örnekte \154.90.34.83\exchange\info gibi),” diye açıklıyor Bitdefender.

“Çalışma dizinini uzak bir konuma ayarladığınızda, MSBuild o uzak sunucudaki bir proje dosyasını arayacaktır. Bir proje dosyası bulunursa, MSBuild içerdiği kodu tamamen bellekte yürütecek ve kurbanın makinesinde hiçbir iz bırakmayacak.”

Kaynak: Bitdefender

MSBuild tarafından yürütülen bu kod, saldırganlara ele geçirilen sistem üzerinde uzaktan kontrol olanağı sağlayan ‘SerialPktdoor’ adlı bir arka kapı programıdır.

Saldırı aynı zamanda, kötü amaçlı DLL’leri yandan yüklemek için zararsız dosyaları çalıştıran ve kalıcılığı korumak için yerel yönetici hesabı manipülasyonunu kullanan zamanlanmış görevleri de kullanır.

Özellikle bilgisayar korsanları, Windows’ta varsayılan olarak devre dışı bırakılan yerel yönetici hesabının parolasını sıfırlayıp etkinleştiriyor. Hesap daha sonra Kayıt Defteri değişiklikleri yoluyla giriş ekranından tekrar gizlenir.

Bu, tehdit aktörlerine saldırılarını ilerletmek için kullanılabilecek gizli bir yönetici hesabı sağlar.

Bitdefender, ele geçirilen ağda yer edinmek için saldırı zincirinde Itarian RMM gibi ticari Uzaktan İzleme ve Yönetim (RMM) araçlarının kullanılmasına yönelik alışılmadık stratejiyi vurguluyor.

Solmayan Sea Haze’in Cephaneliği

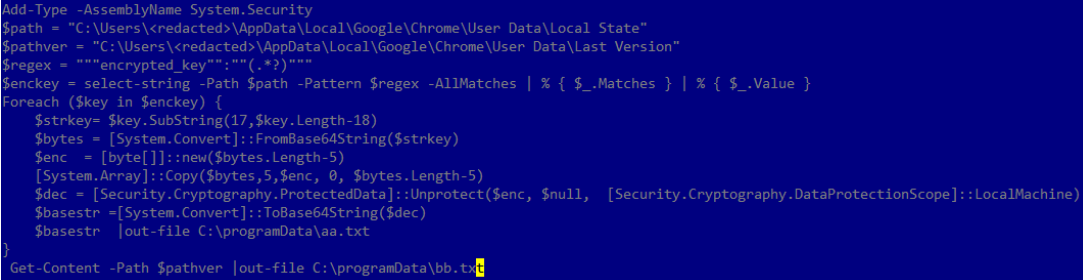

Erişim sağlandıktan sonra Unfading Sea Haze, kurbanın tuş vuruşlarını yakalamak için ‘xkeylog’ adlı özel bir keylogger’ı, Chrome, Firefox veya Edge’de depolanan verileri hedefleyen bir bilgi hırsızı ve tarayıcı veritabanından bilgi çıkaran çeşitli PowerShell komut dosyalarını kullanır.

Kaynak: Bitdefender

2023’ten itibaren bilgisayar korsanları, uzak SMB paylaşımlarından C# verileri yüklemek için msbuild.exe’nin kötüye kullanılması ve Gh0stRAT kötü amaçlı yazılımının çeşitleri gibi daha gizli araçlara yöneldi.

Bitdefender aşağıdakilerin dağıtımını gördü:

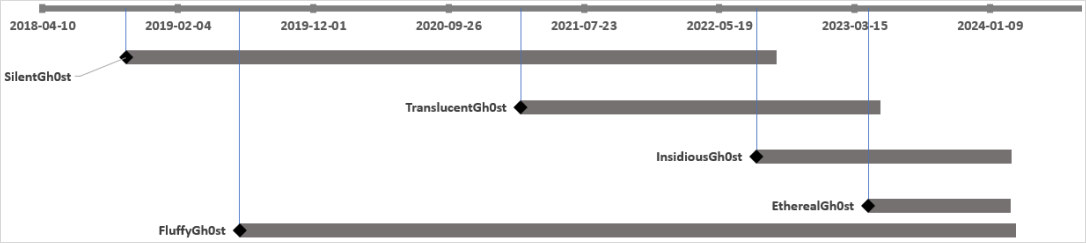

- SilentGh0st – Zengin komut ve modül seti aracılığıyla kapsamlı işlevsellik sunan en eski model

- SinsiGh0st – TCP proxy, SOCKS5 ve PowerShell iyileştirmelerini de içeren SilentGh0st’in Go tabanlı gelişimi.

- Yarı SaydamGh0st, EtherealGh0stVe FluffyGh0st – Kaçınma işlemi için dinamik eklenti yükleme ve daha hafif ayak izi özelliklerine sahip en yeni varyantlar.

Kaynak: Bitdefender

Daha önceki saldırılarda, bilgisayar korsanı ayrıca .NET veya PowerShell kodunu belleğe yükleyen bir araç olan Ps2dllLoader’ı ve HTTP isteklerini dinleyen ve kodlanmış JavaScript kodunu yürüten bir web kabuğu olan ‘SharpJSHandler’ı da kullanmıştı.

İlginç bir şekilde, özel bir araç her on saniyede bir yeni takılan USB ve Windows Taşınabilir Cihazlarını (WPD) kontrol ediyor ve saldırganlara cihaz ayrıntılarını ve belirli dosyaları gönderiyor.

Unfading Sea Haze, ihlal edilen sistemlerden veri sızdırmak için, TCP üzerinden TLS aracılığıyla güvenli veri çıkarma işlemi gerçekleştiren ‘DustyExfilTool’ adlı özel bir araç kullanıyor.

Daha yeni saldırılar, tehdit aktörlerinin veri sızdırma için bir curl yardımcı programına ve FTP protokolüne geçtiklerini ve artık sık sık değiştirilen dinamik olarak oluşturulmuş kimlik bilgilerini de kullandıklarını gösteriyor.

Unfading Sea Haze, dosyasız saldırılardan, gelişmiş kaçınma yöntemlerinden ve modüler kötü amaçlı yazılım tasarımından yararlanarak gizlilik, dayanıklılık ve uyarlanabilirlik gösterir.

Bu saldırıları durdurmak için kuruluşların yama yönetimi, MFA’nın benimsenmesi, ağ bölümlemesi, trafik izleme ve son teknoloji tespit ve yanıt ürünlerinin dağıtımını içeren çok yönlü bir güvenlik stratejisi benimsemesi gerekir.