Rusya’da hükümet kuruluşları ve bilişim şirketlerinde kullanılan onlarca sistemi hedef alan ve Temmuz 2024’ün sonunda başlayan bir dizi hedefli siber saldırının, Çinli APT31 ve APT 27 gruplarına bağlı bilgisayar korsanlarıyla bağlantılı olduğu belirtiliyor.

Etkinliği keşfeden Kaspersky, kampanyaya “EastWind” adını verdi ve Mayıs 2024’te Rus hükümet kurumlarını hedef alan benzer bir siber casusluk kampanyasında tespit edilen CloudSorcerer arka kapısının güncellenmiş bir sürümünü kullandığını bildirdi.

CloudSorcerer faaliyetinin Rusya ile sınırlı olmadığını, Proofpoint’in Mayıs 2024’te ABD merkezli bir düşünce kuruluşunu hedef alan bir saldırıyı kaydettiğini belirtmek gerekir.

EastWind araç takımı

İlk enfeksiyon, hedefin adını taşıyan RAR arşiv eklerini taşıyan kimlik avı e-postalarına dayanıyor ve bu e-postalar, aldatma amacıyla bir belgeyi açarken Dropbox’tan sisteme bir arka kapı bırakmak için DLL tarafı yüklemeyi kullanıyor.

Arka kapı, dosya sisteminde gezinebilir, komutları yürütebilir, verileri sızdırabilir veya tehlikeye atılan makineye ek yükler yerleştirebilir.

Kaspersky’nin gözlemleri, saldırganların arka kapıyı kullanarak ‘ adlı bir trojan soktuklarını ortaya koyuyor.BüyümüşApachaAPT31 ile ilişkilendirilmiştir.

GrewApacha’nın en son sürümü, 2023’te analiz edilen son sürüme kıyasla bazı iyileştirmeler içeriyor; bunlar arasında bir yerine iki komut sunucusu kullanılması, adreslerinin kötü amaçlı yazılımın okuduğu GitHub profillerinde base64 kodlu bir dizede depolanması yer alıyor.

Kaynak: Kaspersky

Arka kapıdan yüklenen bir diğer kötü amaçlı yazılım ise yenilenmiş bir sürümüdür BulutBüyücüsü Kaçınma amaçlı VMProtect ile donatılmıştır.

CloudSorcerer, kurbanın makinesine bağlı benzersiz bir anahtar oluşturma sürecini kullanarak hedeflenmeyen sistemlerde yürütülmesini önlemek için tasarlanmış bir şifreleme koruma mekanizması kullanır.

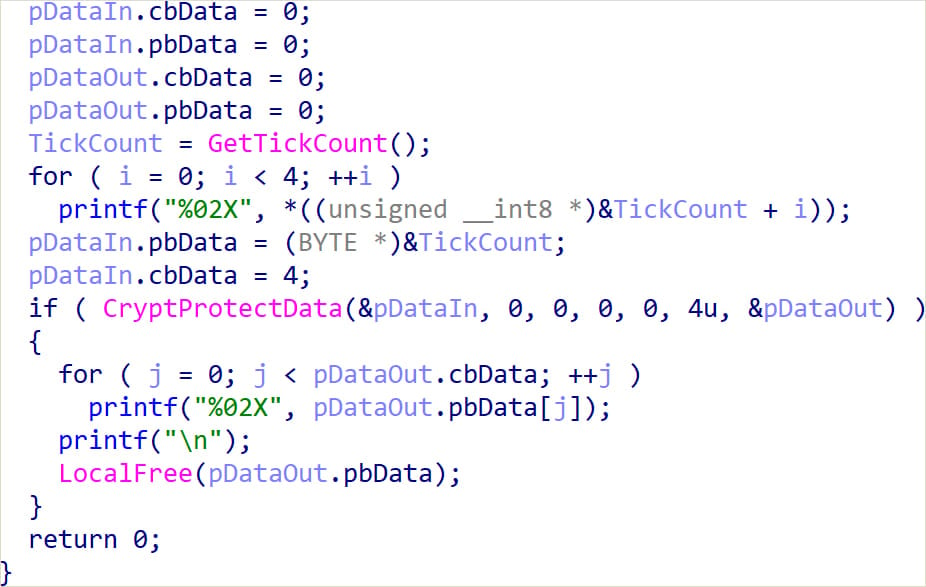

Çalıştırıldığında, bir yardımcı program (GetKey.exe) sistemin geçerli durumundan benzersiz bir dört baytlık sayı üretir ve bunu Windows CryptProtectData işlevini kullanarak şifreleyerek benzersiz, sisteme bağlı bir şifreli metin elde eder.

Kötü amaçlı yazılımın başka bir makinede çalıştırılması durumunda üretilen anahtar farklı olacağından CloudSorcerer yükünün şifre çözme işlemi başarısız olacaktır.

Kaynak: Kaspersky

CloudSorcerer’ın yeni versiyonu da başlangıçtaki C2 adresini almak için herkese açık profil sayfalarını kullanıyordu ancak artık bu amaçla GitHub’dan Quora ve Rus sosyal medya ağı LiveJournal’ı kullanmaya başladı.

CloudSorcered aracılığıyla tanıtılan EastWind saldırılarında görülen üçüncü implant ise; TakYdaha önce bilinmeyen bir arka kapı.

PlugY, C2 iletişimlerinde yüksek çok yönlülüğe ve dosya işlemleri, kabuk komut yürütme, ekran yakalama, tuş kaydı ve pano izleme için komut yürütme yeteneğine sahiptir.

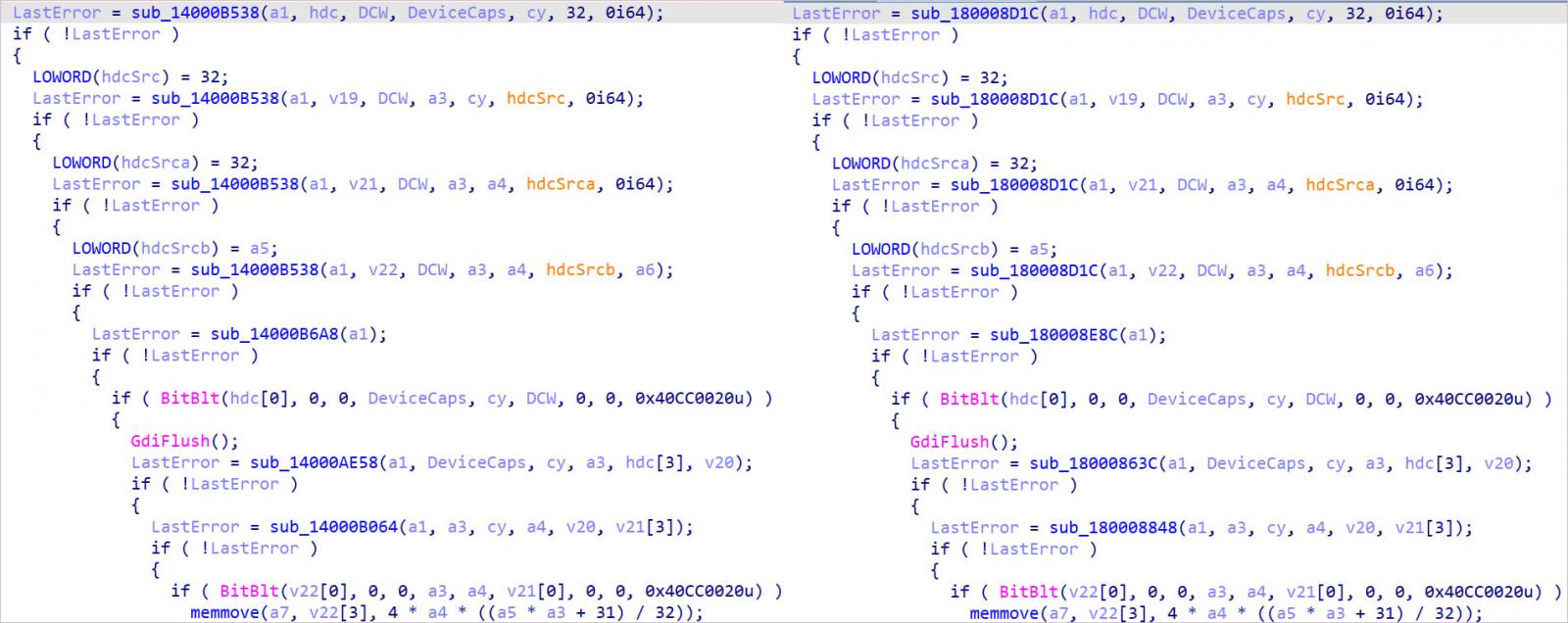

Kaspersky’nin yaptığı analiz, PlugY’de kullanılan kodun daha önce APT27 tehdit grubunun saldırılarında görüldüğünü gösteriyor.

Ayrıca, UDP protokolü üzerinden C2 haberleşmesi için kullanılan bir kütüphane de yalnızca Çinli tehdit aktörleri tarafından yaygın olarak kullanılan zararlı yazılım araçları olan DRBControl ve PlugX’te bulunuyor.

Kaynak: Kaspersky

Kaspersky, EastWind saldırılarında kullanılan arka kapılar belirgin şekilde farklı olduğundan, bunların tümünün tehlikeye atılmış bir makinede tespit edilmesinin zor olduğunu belirtiyor. Dikkat edilmesi gereken bazı şeyler şunlardır:

- ‘C:\Users\Public’ dizininde 5MB’den büyük DLL dosyaları

- Dosya sisteminde imzalanmamış ‘msedgeupdate.dll’ dosyaları

- Oturum açmış her kullanıcı için ‘msiexec.exe’ adlı çalışan bir işlem

Rus siber güvenlik firması, APT27 ve APT31’in EastWind’de büyük ihtimalle birlikte çalıştıkları sonucuna vardı.

Bu dava, güçlü diplomatik bağlara ve ortak stratejik hedeflere sahip müttefik ülkeler arasındaki karmaşık etkileşimi ve buna rağmen birbirlerine karşı aktif siber casusluk operasyonlarını gözler önüne seriyor.

Ekonomik, güvenlik ve askeri alanlardaki iş birliği, gölgede faaliyet gösteren istihbarat teşkilatlarının değerli istihbarat toplamak amacıyla karmaşık ve dar hedefli casusluk operasyonları başlatmasını engellemez.