Çinli bir tehdit aktörü bir kez daha Ivanti’nin uzaktan erişim cihazlarından geniş çapta yararlanıyor.

Geçen yıl Ivanti cihazlarını etkileyen her yüksek profilli güvenlik açığı için bir kuruşunuz olsaydı, çok fazla kuruşunuz olurdu. Kritik nokta vardı Sanal Trafik Yöneticisinde (vTM) kimlik doğrulamayı atlama, Uç Nokta Yöneticisinde SQL enjeksiyon hatasıA Bulut Hizmetleri Cihazını (CSA) etkileyen üçlü, BT Hizmet Yönetimi (ITSM) için Bağımsız Nöbetçi ve Nöronlarla ilgili kritik sorunlarartı düzinelerce daha.

Her şey geçen Ocak ayında başladı iki ciddi güvenlik açığı Ivanti’nin Connect Secure (ICS) ve Policy Secure ağ geçitlerinde keşfedildi. Açıklamanın yapıldığı tarihte, güvenlik açıkları, UNC5221’in bir kuruluşu olduğuna inanılan, Çin bağlantılı tehdit aktörü UNC5337 tarafından zaten istismar ediliyordu.

Şimdi, bir yıl ve bir tasarım gereği güvenlik taahhüdü daha sonra UNC5337 tekrar Ivanti’ye musallat olmak için geri döndü. Grup istismar ediyor ICS’de yeni kritik güvenlik açığıBu aynı zamanda Policy Secure ve Neurons for Zero Trust Access (ZTA) ağ geçitlerini de etkiler. Ivanti ayrıca, istismarlarda henüz gözlemlenmeyen, biraz daha az şiddetli ikinci bir hata konusunda da uyardı.

Arctic Wolf CISO’su Adam Marrè, mağdur BT tedarikçisini savunurken, “Bunları sık sık görüyor olmamız bunların üstesinden gelmenin kolay olduğu anlamına gelmiyor; bunu yapan son derece gelişmiş bir grup.” diye belirtiyor. “Mühendislik kolay değildir ve güvenli mühendislik daha da zordur. Dolayısıyla, tasarım gereği güvenli ilkelerini takip ediyor olsanız bile, bu, birisinin bunu yapamayacağı ve ikisini de yapamayacağı anlamına gelmez. yeni teknolojiler veya yeni teknikler ve yeterli zaman ve kaynaklar devreye giriyor.”

Ivanti Cihazlarında 2 Güvenlik Hatası Daha

Henüz kullanılmamış olan (araştırmacıların söyleyebildiği kadarıyla) CVE-2025-0283 olup, 22.7R2.5 öncesi ICS sürümlerinde, 22.7R1.2 öncesi Policy Secure ve 22.7R2.3 öncesi ZTA ağ geçitleri için Neurons sürümlerinde bir ara bellek taşması fırsatıdır. . Ortak Güvenlik Açığı Puanlama Sistemi’ndeki (CVSS) 10 üzerinden 7,0 puanlık “yüksek” önem derecesine sahip sorun, bir saldırganın hedeflenen cihazdaki ayrıcalıklarını yükseltmesine olanak sağlayabilir, ancak önce kimlik doğrulamasının yapılmasını gerektirir.

CVSS’de “kritik” 9.0 olarak derecelendirilen CVE-2025-0282, aynı uyarıyı içermiyor ve kimlik doğrulama gerekmeden kök olarak kod yürütülmesine izin veriyor. Ivanti, sorunun kesin nedeni hakkında birkaç ayrıntı açıkladı ancak watchTowr’dan araştırmacılar, bir istismarda başarılı bir şekilde ters mühendislik işlemi gerçekleştirin ICS’nin yamalı ve yamasız versiyonlarını karşılaştırdıktan sonra.

Mandiant’a göre, UNC5337, Aralık ortasında CVE-2025-0282’den yararlanmaya başladıÖnceki ICS hatalarının istismarında kullanılan “Spawn” kötü amaçlı yazılım ailesinin aynısını dağıtıyor. Bu araçlar şunları içerir:

-

Kötü amaçlı yazılım meslektaşlarını bırakan ve sistem yükseltmelerine devam eden SpawnAnt yükleyicisi

-

Saldırgan altyapısıyla ileri geri iletişimi kolaylaştıran SpawnMole

-

SpawnSnail, pasif güvenli kabuk (SSH) arka kapısı

-

Kötü niyetli etkinliklerin kanıtlarını gizlemek için günlükleri kurcalayan SpawnSloth

Mandiant’ın kıdemli danışmanı Matt Lin, “Tehdit aktörünün kötü amaçlı yazılım aileleri, Ivanti Connect Secure cihazı hakkında önemli bilgi birikimine sahip olduğunu gösteriyor” diyor. Aslında, UNC5337 ve ortaya çıkışının yanı sıra araştırmacılar, virüs bulaşmış cihazlara dağıtılan birbiriyle alakasız ama aynı derecede özel olarak tasarlanmış iki kötü amaçlı yazılımın daha olduğunu gözlemledi. Bir Python betiği olan DryHook, hedeflenen cihazlardan kullanıcı kimlik bilgilerini çalmak için tasarlandı.

Diğeri PhaseJam, uzaktan ve isteğe bağlı komut yürütmeye olanak tanıyan bir bash kabuk betiğidir. Ancak en yaratıcı olanı, el çabukluğuyla kalıcılığı sürdürme yeteneğidir. Bir yönetici, PhaseJam’i devre dışı bırakacak bir işlem olan cihazını yükseltmeye çalışırsa, kötü amaçlı yazılım, bunun yerine, meşru bir güncellemeden beklenebilecek 13 adımın her birini simüle eden sahte bir ilerleme çubuğu gösterecektir. Bu sırada arka planda yasal güncellemenin çalışmasını engeller ve böylece bir gün daha yaşamasını sağlar.

Mandiant, DryHook ve PhaseJam’in UNC5337’nin veya tamamen başka bir tehdit aktörünün işi olabileceğini belirtti.

Güncelleme Zamanı

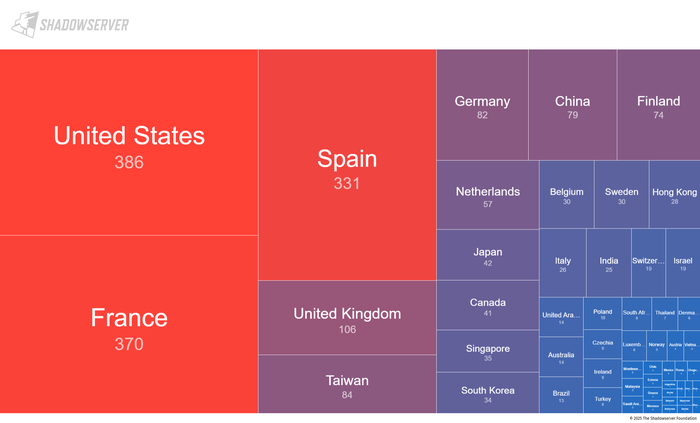

ShadowServer Vakfı’ndan elde edilen veriler, en büyük yoğunluğun ABD, Fransa ve İspanya’da olmak üzere, 2.000 ICS örneğinin kuzeyinin bu yazının yazıldığı sırada savunmasız olabileceğini öne sürüyor.

Kaynak: Shadowserver Vakfı

Ivanti ve Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) şunları yayınladı: CVE-2025-0282’yi hafifletmeye yönelik talimatlarağ savunucularının enfeksiyonları tespit etmek ve yamaları hemen uygulamak için Ivanti’nin yerleşik Bütünlük Denetleyici Aracını (ICT) çalıştırması gerektiğini vurguluyor.

Bir Ivanti sözcüsü Dark Reading’e “Ivanti Connect Secure ile ilgili güvenlik açıklarını gideren bir yama yayınladık” dedi. “Güvenlik açıklarından birinden sınırlı sayıda yararlanıldı ve etkilenen müşterilerle aktif olarak çalışıyoruz. Ivanti’nin ICT’si, bu güvenlik açığıyla ilgili risklerin tespit edilmesinde etkili oldu. Tehdit aktörünün istismarı, gerçekleştiği gün ICT tarafından tespit edildi ve bu, Ivanti’nin Derhal yanıt vermek ve hızlı bir şekilde bir çözüm geliştirmek için müşterilerimize, tüm ağ altyapısının bütünlüğünü ve güvenliğini sağlamak amacıyla siber güvenliğe yönelik sağlam ve katmanlı bir yaklaşımın parçası olarak iç ve dış BİT’lerini yakından izlemelerini şiddetle tavsiye ediyoruz.”

ICS’den farklı olarak Policy Secure ve ZTA ağ geçitlerinin 21 Ocak’a kadar yamalarını almayacağını belirtmekte fayda var. Ivanti, güvenlik tavsiyesinde ZTA ağ geçitlerinin “üretim sırasında kötüye kullanılamayacağını” ve Policy Secure’un olmayacak şekilde tasarlandı İnternete bakanCVE-2025-0282 veya benzeri güvenlik açıkları yoluyla kötüye kullanım riskini azaltır.

Marrè, “Buradaki yöneticilerin doğru şeyleri yapması önemlidir” diyor ve ekliyor: “Bu, organizasyonlar için aksatıcı olabilecek bir miktar aksama süresine yol açabilir, bu da onların işi ertelemelerine veya gerektiği kadar kapsamlı ve gerektiği gibi düzeltmemelerine yol açabilir. yani olması gerektiği gibi.”

Lin şunu ekliyor: “Tarihsel olarak bu tehditlere anında tepki veren kuruluşların, aynısını yapamayan kuruluşlarla karşılaştırıldığında aynı olumsuz etkileri yaşamadıklarını gözlemledik.” Ayrıca şunları da kabul ediyor: “Bu yamalardan biri duyurulduğunda arka planda oluşan tüm karmaşa.

“Kuruluşlardaki güvenlik ekipleri sadece yama yapmakla kalmayıp aynı zamanda savunmasız olup olmadıklarını da anlamak zorundalar ve eğer öyleyse, bunu yapıyorlar mı? sadece Yamaya mı ihtiyacınız var yoksa zaten ihlal edilmişler mi? Ve eğer bunlar ihlal edilirse, bu durum başka bir olay müdahalesini başlatır ve bu da dünya çapındaki şirketler arasında çok büyük iş akışları yaratır. Bu senaryoları değerlendirirken savunmacıların yaşadığı zahmet ve bitkinliği gözden kaçırmamak ve ilk tepki sürelerini aşırı derecede eleştirmemek önemli.”