Çin’in Büyük Güvenlik Duvarı (GFW), şimdiye kadarki en büyük iç veri ihlaline maruz kaldı. Kaynak kodu, çalışma günlükleri, yapılandırma dosyaları ve dahili iletişim dahil olmak üzere 500 GB’dan fazla hassas materyal çevrimiçi olarak yayınlandı ve yayınlandı.

İhlal, Çin Bilimler Akademisi Bilgi Mühendisliği Enstitüsü’nde Geedge Networks ve Mesa Labından kaynaklanıyor.

Sızan arşivi, GFW’nin Ar -Ge iş akışlarını, dağıtım boru hatlarını ve Sincan, Jiangsu ve Fujian eyaletlerinde kullanılan gözetim modüllerini ve Çin’in Myanmar, Pakistan, Etiyopya, Kazakhan ve diğer açıklamalı nadellere “kemer ve yol” çerçevesine ihracat anlaşmalarını ortaya koyuyor.

Key Takeaways

1. 500 GB+ of GFW internals leaked, exposing DPI engines and surveillance code.

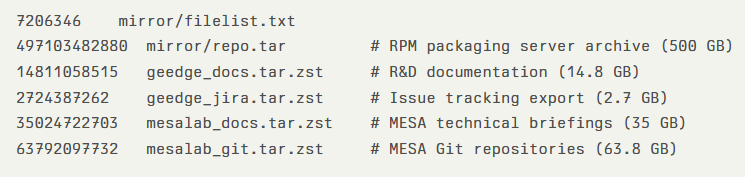

2. 600 GB archive available via BitTorrent/HTTPS; key file repo.tar.

3. Use isolated VMs, verify hashes, and don’t run unvetted binaries.

Analistler, DPI motoru, paket filtreleme kuralları ve güncelleme imzalama sertifikaları gibi maruz kalan iç kısımların hem kaçırma tekniklerini hem de sansür taktiklerine ilişkin derin içgörüleri etkinleştireceği konusunda uyarıyor.

Anahtar dosya tezgahları şunları içerir:

Paketten çıkarmak için, güvenli bir ana bilgisayarda tar -xvf repo.tar kullanın.

Operasyonel Güvenlik Protokolleri

Sızmanın hassasiyeti göz önüne alındığında, bu veri kümelerini indirmek veya analiz etmek önemli güvenlik ve yasal riskler oluşturmaktadır.

Dosyalar tescilli şifreleme anahtarları, gözetim yapılandırma komut dosyaları veya kötü amaçlı yazılım yükleyicileri içerebilir ve potansiyel olarak uzaktan izleme veya savunma karşı önlemlerini tetikleyebilir.

Araştırmacılar sıkı operasyonel güvenlik protokollerini benimsemelidir:

- Minimal hizmetleri çalıştıran izole edilmiş bir sanal makine veya hava kaplı kum havuzu içinde analiz edin.

- Kötü niyetli yükleri algılamak ve içermek için ağ düzeyinde paket yakalamaları ve anlık görüntü tabanlı geri alma kullanın. Ekstraksiyondan önce her zaman dosya karmalarını (ayna/filelist.txt’de sağlanan SHA-256 toplamları) doğrulayın.

- Kod incelemesi olmadan ikili dosyaları yürütmekten veya oluşturma komut dosyaları çalıştırmaktan kaçının. Birçok eser, ana bilgisayar bütünlüğünü tehlikeye atabilecek derin paket denetimi için özel çekirdek modülleri içerir.

Mesalab_git.tar.zst’ta keşfedilen gizleme teknikleri polimorfik C kodu ve şifreli yapılandırma blokları kullanır; Güvenli laboratuvar enstrümantasyonu olmadan tersine mühendislik, anti-tahripleme rutinlerini tetikleyebilir.

Araştırmacılar, güvenilir kötü amaçlı yazılım analiz platformları ile koordine etmeye ve bulguları sorumlu bir şekilde ifşa etmeye teşvik edilir. Bu eşi görülmemiş sızıntı, güvenlik topluluğuna GFW’nin opak altyapısının arkasında alışılmadık bir görüş vermektedir.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.