Çince konuşan tehdit aktörleri, playpraetor uzaktan erişim Trojan’ı (sıçan), hizmet olarak gelişmiş bir kötü amaçlı yazılım (MAAS) operasyonuna küresel olarak 11.000’den fazla Android cihazına sızmak için kullandı. Bu, cihazı gerçek zamanlı olarak kontrol ederek cihaz içi sahtekarlık (ODF) için izin verir.

İlk olarak Haziran 2025’te Cleafy Tehdit İstihbaratı tarafından araştırılan kampanya, kötü amaçlı uygulamaları dağıtmak için meşru Google Play mağaza sayfalarını taklit ederek yerel tehditlerden küresel bir operasyona geçiş yapıyor.

2025’in başından beri aktif olan Botnet, ölçeklendirme saldırılarında bağlı kuruluşları destekleyen çok kiracılı bir Çin dil komutası ve kontrol (C2) panelinden yararlanmaktadır.

Bu mimari, özel kötü amaçlı yazılım dağıtım sayfalarının otomatik olarak oluşturulmasını kolaylaştırarak operatörlerin Google Chrome ve hasat hassas verileri gibi güvenilir uygulamaları taklit etmelerini sağlar.

Avrupa, Portekiz, İspanya ve Fransa’da yoğunlaşan enfeksiyonların% 58’i ile brunt taşırken, Fas (Afrika), Peru (Latin Amerika) ve Hong Kong’da (Asya) önemli sıcak noktalar ortaya çıkıyor.

Operasyonun büyümesi, İspanyol ve Fransızca konuşmacıların agresif hedeflemesi nedeniyle haftalık 2.000 yeni enfeksiyonu aşıyor ve geleneksel Portekizce konuşan kurbanlardan bir pivot gösteriyor.

Gelişmiş sıçan yetenekleri

PlayPraetor, operatörlere tam cihaz kontrolü vermek için Android’in erişilebilirlik hizmetlerini kullanıyor, ilk kalp atışları için HTTP/HTTPS kullanıyor, 8282 bağlantı noktası üzerinden çift yönlü komutlar için Websocket ve 1935 bağlantı noktası üzerinden gerçek zamanlı ekran akışı için RTMP.

Anahtar komutlar arasında yapılandırma değişiklikleri için “güncelleme”, cihaz kaydı için “init” ve hedeflenen uygulamaları izlemek için “report_list”, parmak izi için /app /saveDevice ve /app /saveCardPWD gibi exfiltration yolları bulunur.

Analiz, Haziran 2025’te aerodinamik alt komutlarla 55’ten 52’ye düşürerek aktif gelişimi ortaya koyarak, gelişmiş kontrol için “Add_Volumes” ve “Card_Unlock” gibi özellikler getiriyor.

Sıçan, yaklaşık 200 küresel bankacılık uygulamasına ve kripto para birimi cüzdanlarına karşı bindirme saldırılarını dağıtarak kimlik bilgisi hasat ve hileli işlemler sağlar.

Botnet’in% 60’ını kontrol eden iki ana operatörün egemen olduğu bağlı kuruluşlar, dilbilimsel demografi konusunda uzmanlaşmıştır: biri Portekizli kullanıcılara% 75’e odaklanırken, diğerleri İspanyolca (bazıları için% 90), Fransız, Arap ve çeşitlendirilmiş gruplar hedefler.

Geçici eğilimler, İspanyol enfeksiyonlarında üstel büyüme, Portekizce’de yavaşlama ve Fransızca ve Arapça ani artışlar, Latin Amerika ve Fransızca konuşan alanlara stratejik genişlemeleri işaret ediyor.

Operasyonel içgörüler

C2 panelinin çok kiracılı tasarımı, ekran akışı, uygulama başlatma ve kontakların, SMS ve ekran görüntülerinin veri açılması dahil olmak üzere gerçek zamanlı cihaz etkileşimi için araçlar sunarak bağlı kuruluş ortamlarını ayırır.

Kimlik avı sayfaları, modülerlik için manuel etki alanı entegrasyonu ile özelleştirilebilir. Bu Maas modeli giriş bariyerlerini düşürür, öldürme zincirini merkezileştirir ve küresel sahtekarlığı teşvik eder.

Rapora göre, PlayPraetor, Toxicpanda ve Supercard X’e benzer Çin tehdit aktörlerinden gelen trendlerle uyumlu ve ölçeklenebilir ODF’yi yeni tekniklerle değil, operasyonel inovasyon yoluyla vurguluyor.

Yaklaşık 8.000 tam kontrollü cihaz veren% 72’lik bir aktivasyon oranı ile tehdit finansal kurumlara yönelik riskleri artırıyor.

Cleafy’nin TLP: Beyaz Rapor, bir TLP: Certs ve Leas ile paylaşılan Amber sürümünden türetilmiş, kaçış ve işlevsellik için sürekli sıçan uyarlamalarının altını çiziyor, PlayPraetor’u finansal ekosisteme dinamik bir tehlike olarak konumlandırıyor.

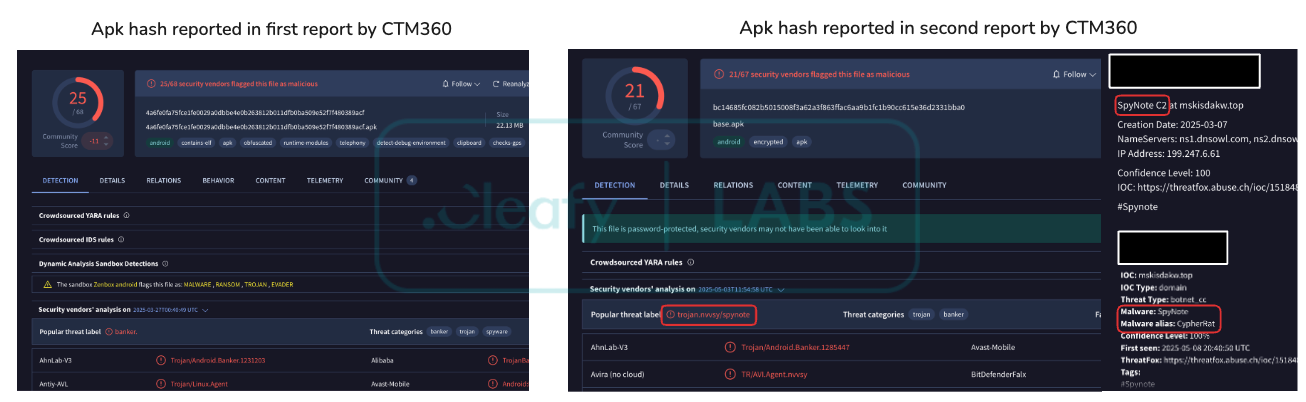

Uzlaşma Göstergeleri (IOCS)

| Tip | Değer | Tanım |

|---|---|---|

| Kötü amaçlı yazılım örneği | 1B022AC761A077F0116B427B6CF8315A86AA654AE0CD5A6616647BBB769C4 | Nielsen uygulaması |

| Kötü amaçlı yazılım örneği | D39237292857162e59b0e3f52a0e39a8f062633a4f5bdafc681bcdcdcf22 | Google Chrome uygulaması |

| C2 Alanı | MskisdaKW[.]tepe | Bot Communications Alanı |

| C2 Alanı | fsdlao[.]tepe | Bot Communications Alanı |

| C2 IP | 199.247.6[.]61 | Bot Communications IP |

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!