Winnti adlı Çin bağlantılı casusluk odaklı aktör, devam eden bir kampanyanın parçası olarak Hong Kong’daki hükümet kuruluşlarına odaklandı. CuckooArıları Operasyonu.

En az 2007’den beri aktif olan Winnti (aka APT41, Barium, Bronze Atlas ve Wicked Panda), ağırlıklı olarak gelişmiş ülkelerdeki kuruluşlardan fikri mülkiyeti çalmayı amaçlayan Çin devlet destekli casusluk faaliyeti yürüten üretken bir siber tehdit grubuna verilen addır. ekonomiler.

Tehdit aktörünün kampanyaları sağlık, telekom, yüksek teknoloji, medya, tarım ve eğitim sektörlerini hedef aldı ve enfeksiyon zincirleri öncelikle kurbanların ağlarına girmek için ekleri olan hedef odaklı kimlik avı e-postalarına güveniyor.

Bu Mayıs ayının başlarında Cybereason, grup tarafından 2019’dan bu yana, çoğunlukla Doğu Asya, Batı Avrupa ve Kuzey Amerika’da bulunan teknoloji ve üretim şirketlerinin teknoloji sırlarını sifonlamak için düzenlenen uzun süredir devam eden saldırıları ifşa etti.

İsrailli siber güvenlik şirketi, CuckooBees Operasyonu adı altında toplanan izinsiz girişlerin, “yüzlerce gigabaytlık bilginin” sızdırılmasıyla sonuçlandığı tahmin ediliyor.

Broadcom Software’in bir parçası olan Symantec Threat Hunter ekibine göre en son aktivite, tescilli veri hırsızlığı kampanyasının bir devamı, ancak Hong Kong’a odaklanıyor.

Şirket, The Hacker News ile paylaşılan bir raporda, saldırganların güvenliği ihlal edilen ağların bazılarında bir yıl boyunca aktif kaldıklarını ve izinsiz girişlerin Spyder adlı kötü amaçlı yazılım yükleyicisinin konuşlandırılmasının önünü açtığını ve ilk kez gün ışığına çıktığını söyledi. Mart 2021’de.

“[Spyder] SonicWall Capture Labs Tehdit Araştırma Ekibi, o sırada bilgi depolama sistemlerine yönelik hedefli saldırılar, bozuk cihazlar hakkında bilgi toplama, yaramaz yükleri yürütme, komut dosyası yürütmeyi koordine etme ve C&C sunucu iletişimi için kullanılıyor” dedi.

Ayrıca Spyder’ın yanında Mimikatz ve uzak bir sunucudan komutlar alabilen veya rastgele bir yük yükleyebilen truva atına dönüştürülmüş bir zlib DLL modülü gibi diğer sömürü sonrası araçlar da konuşlandırıldı.

Symantec, kampanyanın amaçlarının önceki saldırılarla taktiksel örtüşmelere dayalı istihbarat toplamayla bağlantılı olduğundan şüphelenilse de, herhangi bir son aşamadaki kötü amaçlı yazılımın teslim edildiğini gözlemlemediğini söyledi.

“Spyder Loader kötü amaçlı yazılımının o dönemde farklı varyantlarının konuşlandırıldığı bu kampanyanın birkaç yıldır devam ediyor olması, bu etkinliğin arkasındaki aktörlerin, kurban ağlarında gizli operasyonlar yürütme yeteneğine sahip, ısrarcı ve odaklanmış düşmanlar olduğunu gösteriyor. uzun bir süre boyunca,” dedi Symantec.

Winnti, Sri Lanka devlet kurumlarını hedef alıyor

Winnti’nin gelişmişliğinin bir başka işareti olarak Malwarebytes, Ağustos başında Sri Lanka’daki devlet kurumlarını hedef alan ve komuta ve kontrol için Dropbox’tan yararlanan DBoxAgent olarak adlandırılan yeni bir arka kapı ile ayrı bir dizi saldırıyı ortaya çıkardı.

Malwarebytes Tehdit İstihbaratı ekibi, “Bildiğimiz kadarıyla Winnti (Çin destekli bir APT) ilk kez Sri Lanka’yı hedefliyor.” Dedi.

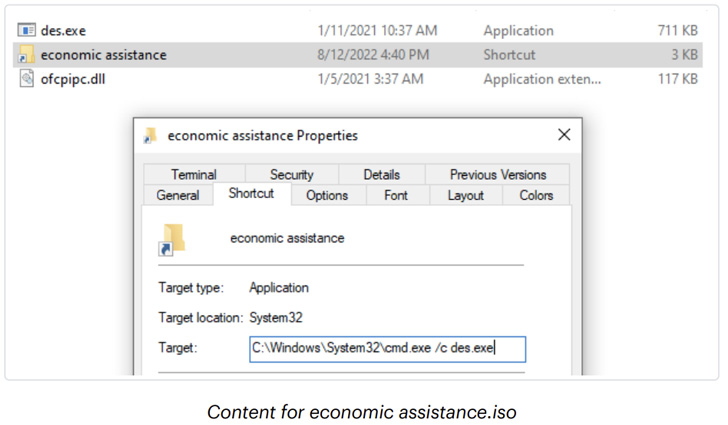

Killchain ayrıca, ekonomik yardım hakkında bilgi içeren bir belge olduğu iddia edilen ve tehdit aktörünün ülkedeki devam eden ekonomik krizden yararlanma girişimini gösteren Google Drive’da barındırılan bir ISO görüntüsünü kullanması açısından da dikkate değerdir.

ISO görüntüsünde bulunan bir LNK dosyasını başlatmak, rakibin makineye uzaktan komuta etmesini ve hassas verileri bulut depolama hizmetine geri vermesini sağlayan DBoxAgent implantının yürütülmesine yol açar. Dropbox o zamandan beri haydut hesabını devre dışı bıraktı.

Arka kapı ayrıca, Google’ın Mandiant tarafından belgelenen KEYPLUG adlı gelişmiş bir C++ arka kapısının kullanımıyla sonuçlanan çok aşamalı bir enfeksiyon dizisini etkinleştirmek de dahil olmak üzere, diğer saldırılara ve veri hırsızlığına kapı açacak istismar araçlarını bırakmak için bir kanal görevi görür. Mart 2022’de.

Geliştirme, APT41’in C&C amaçları için Dropbox’ı kullandığı ilk kez gözlemlendi ve saldırganlar tarafından meşru bir hizmet olarak yazılım ve kötü amaçlı içeriği barındırmak için bulut tekliflerinin artan kullanımını gösteriyor.

Siber güvenlik firması, “Winnti aktif olmaya devam ediyor ve cephaneliği günümüzde en sofistike gruplardan biri olarak büyümeye devam ediyor” dedi. “Sri Lanka’nın Güney Asya’daki konumu, Hint Okyanusu’na açık erişimi olduğu ve Hindistan’a yakın olduğu için Çin için stratejiktir.”