Fordiguard Labs, geleneksel şifreleme kötü amaçlı yazılımlardan önemli bir ayrılmayı temsil eden Nailaolocker adlı yeni bir fidye yazılımı suşu keşfetti.

Bu Windows-hedefleme tehdidi, Çin’in SM2 kriptografik standardının fidye yazılımı operasyonlarında ilk belgelenmiş kullanımını sunarak siber suçlu faaliyetlerde bölgeye özgü şifreleme uygulamalarına kayda değer bir kayma işaret ediyor.

Çin’in “peynir” kelimesinden türetilen kötü amaçlı yazılım adı, gerçek amacına fonksiyonel bir silah ya da güvenlik araştırmacıları ve kurbanları yanıltmak için tasarlanmış ayrıntılı bir tuzak olarak ima edebilir.

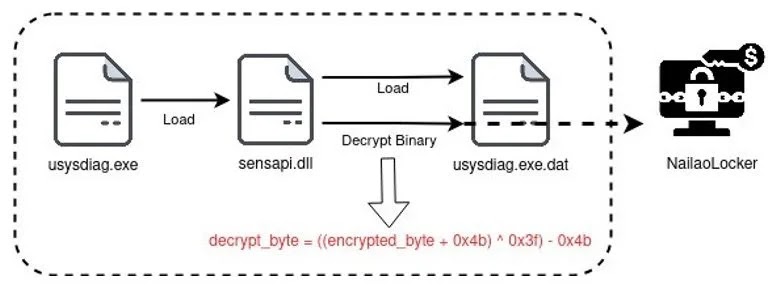

Nailaolocker, dikkatle düzenlenmiş üç dosyadan oluşan çok bileşenli bir dağıtım sistemi kullanır: DLL yan yükleme için kullanılan meşru bir yürütülebilir (usysdiag.exe), kötü amaçlı bir yükleyici (sensapi.dll) ve gizlenmiş bir yük (usysdiag.exe.dat).

Bu sofistike dağıtım mekanizması, fidye yazılımının, başarılı yürütüldükten sonra yükleyici bileşenini silerek adli izleri hemen temizlerken minimal algılama ile yürütülmesini sağlar.

Kötü amaçlı yazılım, birden fazla örneği önlemek için “Lockv7” adlı bir muteks oluşturur ve şifreleme ilerlemesini açıkça görüntüleyen bir konsol penceresi başlatır ve enfekte kullanıcılardan faaliyetlerini gizleme niyeti göstermez.

Fortinet analistleri, Nailaolocker’ı geleneksel fidye yazılımı ailelerinden ayıran birkaç benzersiz özellik belirledi.

En önemlisi, kötü amaçlı yazılım, asn.1 der formatına gömülü sabit kodlu SM2 anahtar çiftlerini, yerleşik bir şifre çözme fonksiyonunun yanı sıra, amaçlanan amacıyla ilgili soruları gündeme getiren son derece nadir bir kombinasyon içerir.

.webp)

Geleneksel fidye yazılımı tipik olarak dosya şifreleme anahtarlarını korumak için RSA kullanırken, Nailaolocker, AES-256-CBC şifreleme anahtarlarını güvence altına almak için SM2 eliptik eğri kriptografisinin kullanımına öncülük eder.

Gelişmiş Şifreleme Mimarisi ve Çok İşaretli Uygulama

Fidye yazılımının teknik sofistike, yüksek performanslı çok iş parçacıklı şifreleme işlemlerini uygulamak için Windows G/Ç tamamlama bağlantı noktalarından (IOCP) yararlanan yürütme mimarisine kadar uzanır.

Bu tasarım, Nailaolocker’ın dosya işlemeyi birden çok CPU çekirdeğinde verimli bir şekilde dağıtmasını sağlar ve kötü amaçlı yazılım, alt uçlu donanım yapılandırmalarında bile optimum performansı sağlamak için sistem özelliklerine bakılmaksızın en az sekiz işçi iş parçacığı oluşturur.

Şifreleme işlemi sırasında Nailaolocker, 32 bayt AES tuşları ve 16 baytlık başlatma vektörleri oluşturmak için Windows BCryptGenRandom () işlevini kullanarak her hedef dosya için benzersiz şifreli bir malzeme üretir.

Kötü amaçlı yazılım daha sonra, bu simetrik şifreleme bileşenlerini şifrelemek için gömülü SM2 genel anahtarını kullanır ve değişken uzunlukta şifreli tuşları “LV7” işaretçisi ile başlayan yapılandırılmış bir altbilgide saklar.

Bu altbilgi, şifreleme dolgu işleminden kaynaklanan herhangi bir taşma verisi ile birlikte şifreli AES anahtar boyutunu, şifrelenmiş anahtarın kendisini, şifrelenmiş IV boyutunu ve şifrelenmiş IV’ü içerir.

Testler, gömülü SM2 özel anahtarının pratikte işlevsel olmamasına rağmen, şifre çözme mantığının şifreleme sırasında yakalanan geçerli AES materyali ile sağlandığında doğru çalıştığını ortaya koydu.

Bu keşif, kötü amaçlı yazılımların kritik sistem dosyaları ve dizinlerinin kasıtlı olarak hariç tutulmasıyla birleştiğinde, Nailaolocker’ın yaygın dağılım için hazır bir aktif dağıtım yerine geliştirme içi bir zorlama veya dahili test yapısını temsil edebileceğini öne sürüyor.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.