ÖNEMLİ BULGULAR

- APAC ve NALA bölgelerindeki çevrimiçi ödeme işletmelerini hedef alan Silent Skimmer kampanyasının arkasında Çinli aktörler yer alıyor.

- Kampanya, ilk erişim için bilinen güvenlik açıklarından ve güvenliği ihlal edilmiş web sunucularından yararlanıyor.

- Saldırgan, hassas finansal verileri almak için virüslü sitelere ödeme kazıma araçları yerleştirir.

- Kampanya, e-ticaret platformları ve POS (satış noktası) sistemi sağlayıcıları da dahil olmak üzere çeşitli sektörlerden ve sektörlerden şirketleri hedefliyor.

- Saldırgan teknik açıdan yeteneklidir ve C2 altyapısını kurbanların coğrafi konumuna göre yeniden ayarlamıştır.

Blackberry Araştırma ve İstihbarat Ekibi yakın zamanda APAC (Asya-Pasifik) ve NALA (Kuzey Amerika ve Latin Amerika) bölgelerindeki çevrimiçi ödeme işletmelerini hedef alan yeni bir ödeme kartı kopyalama kampanyası tespit etti.

Bu kampanya bir yıldır aktiftir ve halen devam etmektedir. Araştırmacılar, saldırganın APAC bölgesinden olduğu ve Çince bildiğine dair kanıtlara dayanarak bu saldırının arkasında Çinli aktörlerin olduğuna inanıyor.

Sessiz Skimmer olarak adlandırılan kampanya finansal açıdan motive edilmiş görünüyor. Saldırgan, ilk erişim için bilinen güvenlik açıklarından ve tehlikeye atılmış web sunucularından yararlanıyor ve sonunda, hassas finansal verileri almak için virüslü sitelerdeki son yük olarak ödeme kazıma araçlarını kullanıyor.

Başlangıçta kampanyanın kapsamı APAC bölgesindeki şirketlerle sınırlıydı, ancak Ekim 2022’den itibaren saldırgan kapsamı Kanada ve Kuzey Amerika’yı da kapsayacak şekilde genişletti.

Blackberry araştırmacıları blog yazılarında Mayıs 2023’ten bu yana saldırılarda ani bir artış yaşandığından bahsetti. Saldırgan, Çinli siber suç grubu Hafnium ve Vietnamlı XE Group’un daha önce siber casusluk kampanyalarında kullandığı bir güvenlik açığından yararlandı.

Silent Skimmer’da farklı sektörlerden ve sektörlerden kuruluşlar hedeflenmektedir. Saldırgan, kötü amaçlı yazılım (web skimmer) dağıtmak ve çevrimiçi alıcıların kredi kartı numaralarını ve fatura verilerini çalmak için web uygulamalarının ve sitelerinin ödeme sayfalarına erişir. Daha sonra verileri Cloudflare aracılığıyla sızdırırlar.

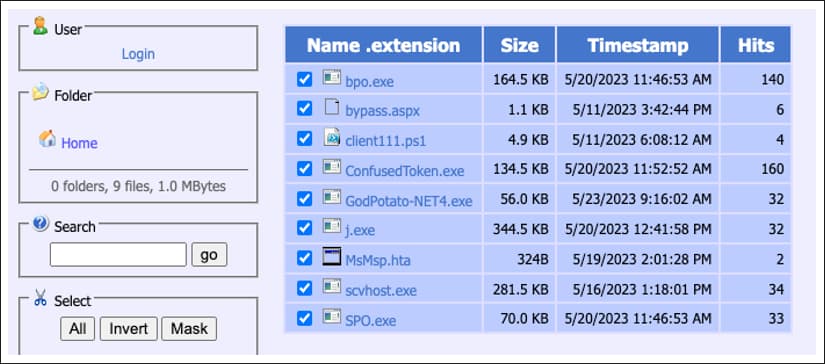

Bu aktör tarafından benimsenen TTP’lere (taktikler, teknikler ve prosedürler) ilişkin olarak araştırmacılar, tüm araçların ve yüklerin aktör tarafından kontrol edilen bir HTTP Dosya Sunucusunda barındırıldığını belirtti.

Bu sunucu, konumu saldırganın şüpheli konumuyla aynı hizada olan geçici bir VPS (sanal özel sunucu) üzerine kuruludur. Üstelik bu aktör, hedeflenen sunucularda kodun uzaktan yürütülmesi için CVE-2019-18935 olarak takip edilen bir .NET seri durumdan çıkarma kusurundan yararlanıyor. ASP.NET AJAX için Progress Telerik kullanıcı arayüzünde algılandı.

Yük, sistem bilgilerini toplama, istenen dosyaları arama/indirme/yükleme, bir veritabanına bağlanma vb. gibi çok sayıda işlevi gerçekleştirmek için bir RAT (uzaktan erişim aracı) olan bir PowerShell betiğini dağıtmak için kodu uzak bir konumdan çalıştırır. Bu RAT, uzaktan erişim komut dosyaları, indirici komut dosyaları, web kabukları, Cobalt Strike işaretleri ve istismarlar gibi çeşitli araçların yanı sıra saldırganların yerel sunucuları bir NAT’ın arkasından açığa çıkarmasına olanak tanıyan bir Hızlı Ters Proxy aracına sahip bir sunucuya bağlanır.

Şu ana kadarki hedefler bireysel web siteleriydi. Bu oyuncu GitHub kullanıcısı ihoney tarafından geliştirilen araçları kullanmayı tercih ediyor. Blackberry araştırmacıları, çeşitli gözlemler nedeniyle aktörün teknik olarak yetenekli, muhtemelen Magecart hackleme grupları kadar yetenekli olduğunu belirtti.

Aktör, C2 altyapısını kurbanların coğrafi konumuna göre yeniden ayarladı ve yeni hedefler için VPS’yi C2 sunucuları olarak kullandı. Her C2 sunucusu bir haftadan daha kısa bir süre çevrimiçi kalır ve ele geçirilen sunuculardan gelen trafik yerel trafiğe karışacağından tespit edilmekten kaçınmak için kurbanın ülkesinde/bölgesinde bulunur.

Kampanya şu anda aktiftir.

İLGİLİ MAKALELER

- Çinli Grup Storm-0558 Avrupa Hükümetinin E-postalarını Hackledi

- Çin APT Flax Typhoon siber casusluk için yasal araçlar kullanıyor

- Çinli Hackerlar Outlook Hesaplarına Erişmek İçin İmza Anahtarını Çaldı

- Çinli Bilgisayar Korsanları Kötü Amaçlı Yazılım İmzalamak İçin Çalınan Ivacy VPN Sertifikasını Kullanıyor

- Çin APT Sahte Sinyal ve Telegram Uygulamalarını Resmi Uygulama Mağazalarına Kaydırdı