Çin merkezli SMS kimlik avı kitlerinin tedarikçileri, fiiled ödeme kartı verilerini mobil cüzdanlara dönüştüren dikkate değer bir başarı elde ediyor Elma Ve Google. Yakın zamana kadar, sözde “Smishing Triad“Esas olarak ücretli yol operatörleri ve nakliye şirketleri ile kimliğe büründü. Ancak uzmanlar, bu grupların artık uluslararası finansal kurumların müşterilerini hedeflediklerini ve siber suç altyapılarını ve destek personelini önemli ölçüde genişlettiğini söylüyor.

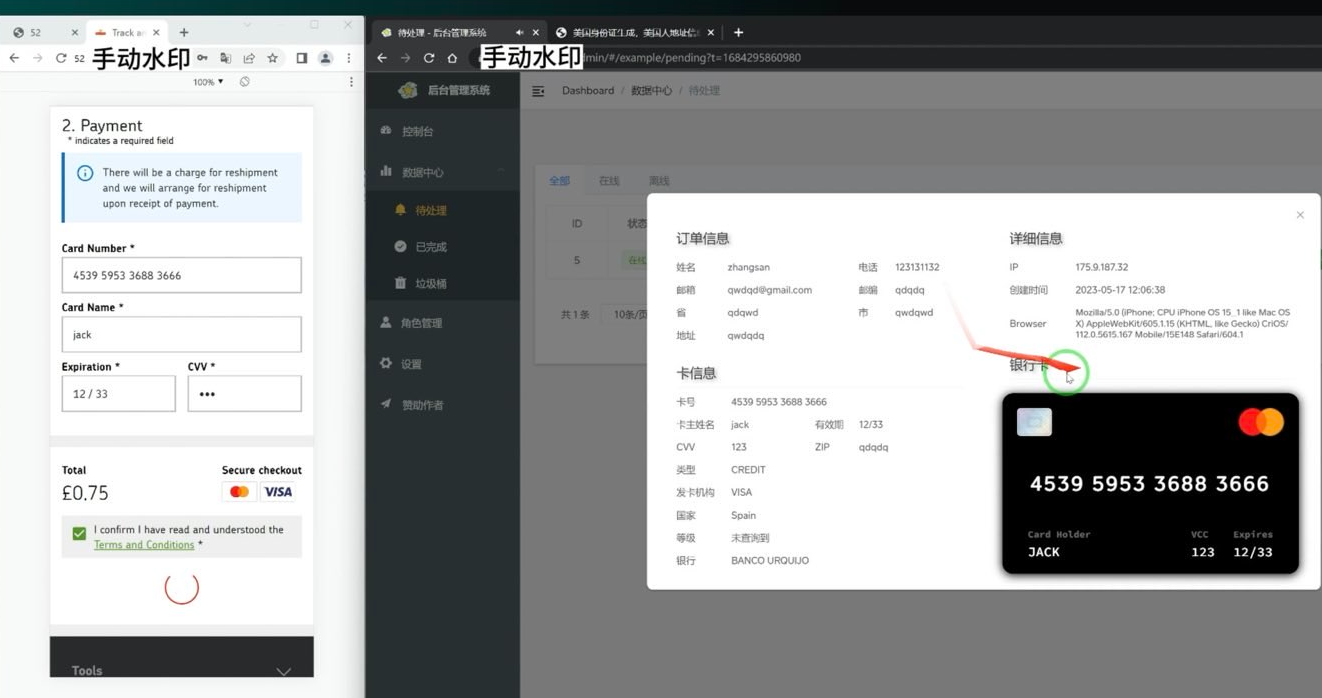

Bir iPhone cihaz çiftliğinin görüntüsü, Sminging Triad üyelerinden biri tarafından Telegram’da paylaşıldı. Resim: Prodaft.

Bir mobil cihazınız varsa, son iki yılın bir noktasında, suçlu bir ücretli yol ücretini veya çok yönlü bir paketi uyaran en az bir anlık mesaj almanız mükemmeldir. ABD Posta Servisi (USPS). Tanıtılan bağlantıyı tıklayanlar, USPS veya yerel bir ücretli yol operatörünü taklit eden ve ödeme kartı bilgileri isteyen bir web sitesine getirilir.

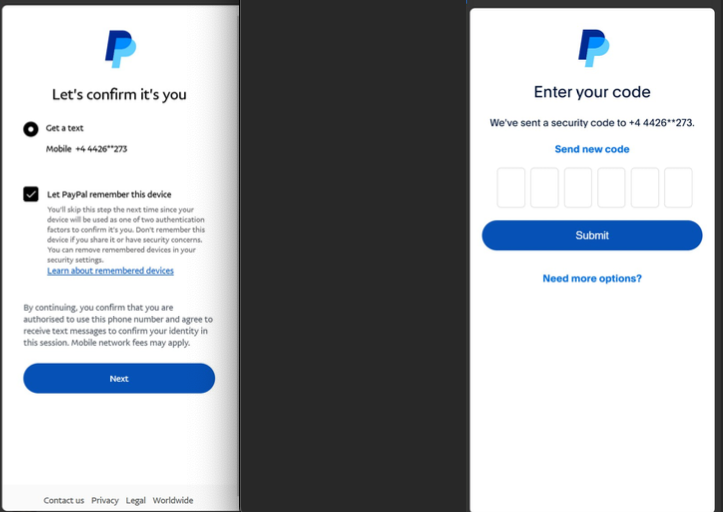

Site daha sonra ziyaretçinin bankasının SMS aracılığıyla bir kerelik bir kod göndererek işlemi “doğrulaması” gerektiğinden şikayet edecektir. Gerçekte, banka bu kodu müşterileri için dosyadaki cep telefonuna gönderiyor çünkü dolandırıcılar bu kurbanın kart detaylarını bir mobil cüzdana kaydetmeye çalıştı.

Ziyaretçi bu bir kerelik kod sağlarsa, ödeme kartları daha sonra bir Apple veya Google cihazında Phishers tarafından fiziksel olarak kontrol edilen yeni bir mobil cüzdana eklenir. Kimlik avı çeteleri tipik olarak tek bir elma veya Android cihazına birden fazla çalıntı dijital cüzdan yükler ve daha sonra bu telefonları toplu olarak hileli e-ticaret ve mafsal ödemeleri için kullanan dolandırıcılara satar.

Sminging kiti için yönetim panelinin ekran görüntüsü. Solda kimlik avı sahasına girilen (test) verileri bulunmaktadır. Sağda, kimlik avı kitinin verilen kart numarasını bir ödeme kartının görüntüsüne üst üste bindirdiğini görebiliriz. Kimlik avı kiti, Apple veya Google Pay olarak kart görüntüsü oluşturan taramalarda, kurbanın bankasını tek seferlik bir kod göndermek için tetikler. Resim: Ford Merrill.

“Sminging Triad” takma adlı Yeniden güvenlikAğustos 2023’te Çin’de bulunan ve bazı altyapı ve yenilikçi kimlik avı tekniklerini paylaştığı görülen üç ayrı mobil kimlik avı grubunun ortaya çıkması hakkında rapor veren ilk kişiler arasında yer aldı. Ancak bu biraz yanlış bir isim çünkü bu gruplar tarafından patlatılan kimlik avı yemleri geleneksel anlamda SMS veya metin mesajları değildir.

Daha ziyade, onlar aracılığıyla gönderilir imessage ile Elma cihaz kullanıcıları ve RC’ler üzerinden Google Android cihazlar. Böylece, misyonlar cep telefonu ağlarını tamamen atlıyor ve yüzde 100’e yakın teslimat oranının tadını çıkarıyor (en azından Apple ve Google spam hesaplarını askıya alana kadar).

24 Mart’ta yayınlanan bir raporda, İsviçre Tehdit İstihbarat Firması Püre Smishing Triad’dan gelen yenilikçiliğin hızlı temposu, gevşek bir şekilde federasyonlu bir Çin Hizmet Olarak Kimlik Avı Operatörleri olarak nitelendiriyor. Darcula– Deniz fenerive Ksinxin grubu.

Prodaft, özellikle Rusça konuşan meslektaşlarına kıyasla tarihsel olarak gölgelerde faaliyet gösteren Çince konuşan tehdit aktörleri arasında yeraltı ekonomisinde önemli bir değişim gördüklerini söyledi.

“Çince konuşan aktörler yenilikçi ve uygun maliyetli sistemler sunuyor ve sofistike hizmetlerle daha büyük kullanıcı tabanlarını hedeflemelerini sağlıyor” diye yazdı. “Yaklaşımları, siber suçlu operasyonlarda ölçeklenebilirliği ve verimliliği vurgulayarak yeraltı iş uygulamalarında yeni bir çağa işaret ediyor.”

Güvenlik firmasındaki araştırmacılardan yeni bir rapor Silentpush Smishing Triad üyelerinin, küresel finansal kurumların müşterilerini hedefleyen mobil kimlik avı kitleri satmaya genişlediklerini buluyor Citigroup– MasterCard– Paypal– ŞeritVe VisaKanada, Latin Amerika, Avustralya ve daha geniş Asya-Pasifik bölgesindeki bankaların yanı sıra.

Kimlik avı paypal smishing triad sahtekar. Resim: Silentpush.

Silentpush, en az 121 ülkede çeşitli endüstri sektörlerinde tanınan markaları ve posta, lojistik, telekomünikasyon, ulaşım, finans, perakende ve kamu sektörleri de dahil olmak üzere çok sayıda endüstride tanınan markaları buldu.

Silentpush’a göre, Sminging Triad tarafından kullanılan alanlar sık sık döndürülür, herhangi bir 8 günlük dönemde aktif olan yaklaşık 25.000 kimlik avı alanı ve bunların çoğunluğu iki Çinli ev sahibi şirkette oturur: Tencent (AS132203) ve Alibaba (AS45102).

“Dünyadaki tüm ülkelerin yaklaşık üçte ikisi [the] Triad, esasen her ülkeyi İran, Kuzey Kore ve Rusya dışında modern altyapı ile hedeflediklerini söylemek güvenlidir, ”diye yazdı Silentpush.“ Ekibimiz Rusya’da (ülke kodlarından bahseten alanlar gibi) bazı potansiyel hedeflemeler gözlemledi, ancak Rusya’nın kalıcı bir hedef olduğunu gösterecek kadar kesin bir şey. İlginç bir şekilde, bunlar Çin tehdit aktörleri olmasına rağmen, her ikisi de Çin’in özel idari bölgeleri olan Macau ve Hong Kong’a yönelik hedefleme örnekleri gördük. ”

Silentpush’s Zach Edwards Ekibinin, o sırada aktif olan binlerce kimlik avı alanında her gün alınan her sitenin her bir ziyaret sayısını ortaya çıkaran Smsing Triad’ın kimlik avı sayfalarından birinden verileri ortaya çıkaran bir güvenlik açığı bulduğunu söyledi. Bu verilere dayanarak, Silentpush bu kimlik avı sayfalarının 20 günlük bir zaman aralığı içinde bir milyondan fazla ziyaret aldığını tahmin ediyor.

Raporda, Smishing Triad’ın daha popüler kimlik avı kitlerinden birine (deniz feneri) sahip olduğu “dünya çapında 300’den fazla ön büro personeli” na sahip olduğu belirtiliyor.

Smishing Triad üyeleri, çalışanlarının videolarını ve fotoğraflarını iş yerinde sık sık sunan Telegram’da kendi Çince satış kanallarını koruyorlar. Bu görüntülerden bazıları, kimlik avı mesajları göndermek için kullanılan devasa telefon duvarları içerir, insan operatörleri doğrudan önlerinde oturmuş, zamana duyarlı bir kerelik kod almaya hazırdır.

Şubat ayının nasıl yomurunan verilerin Apple ve Google cüzdanlarına dönüştüğü hikayesinde belirtildiği gibi, bu nakit çıkış planlarından biri bir Android uygulaması içeriyor. Z-NFCgeçerli bir NFC işlemini bu tehlikeye atılan dijital cüzdanlardan birinden dünyanın herhangi bir yerine iletebilir. 500 $ aylık bir abonelik için, müşteri telefonlarını Apple veya Google Pay’ı kabul eden herhangi bir ödeme terminalinde sallayabilir ve uygulama, Çin’deki bir telefonda çalınan bir cüzdandan İnternet üzerinden bir NFC işlemini aktaracaktır.

https://www.youtube.com/watch?v=ekqzjpaxb4c

Çinli vatandaşlar son zamanlarda Singapur’da üst düzey elektronik satın almak için bu NFC uygulamalarını kullanmaya çalıştılar. Ve Amerika Birleşik Devletleri’nde, Kaliforniya ve Tennessee’deki yetkililer, perakendecilerden hileli bir şekilde hediye kartı satın almak için NFC uygulamalarını kullanmakla suçlanan Çin vatandaşlarını tutukladılar.

Prodaft araştırmacıları, daha önce belgelenmemiş bir arka uç yönetim paneli bulabildiklerini söyledi. BerrakXinxin Grubuna bağlı bir Hizmet Olarak Süsleme Operasyonu. Panel, smishing kampanyalarının yaklaşık yüzde beş ortalama başarı oranını koruduğunu ve bazı alanların haftada 500’den fazla ziyaret aldığını gösteren kurban rakamlarını içeriyordu.

Prodaft, “Gözlenen bir örnekte, tek bir kimlik avı web sitesi 7 günlük bir süre boyunca 550 kurban etkileşiminden 30 kredi kartı rekoru yakaladı” diye yazdı.

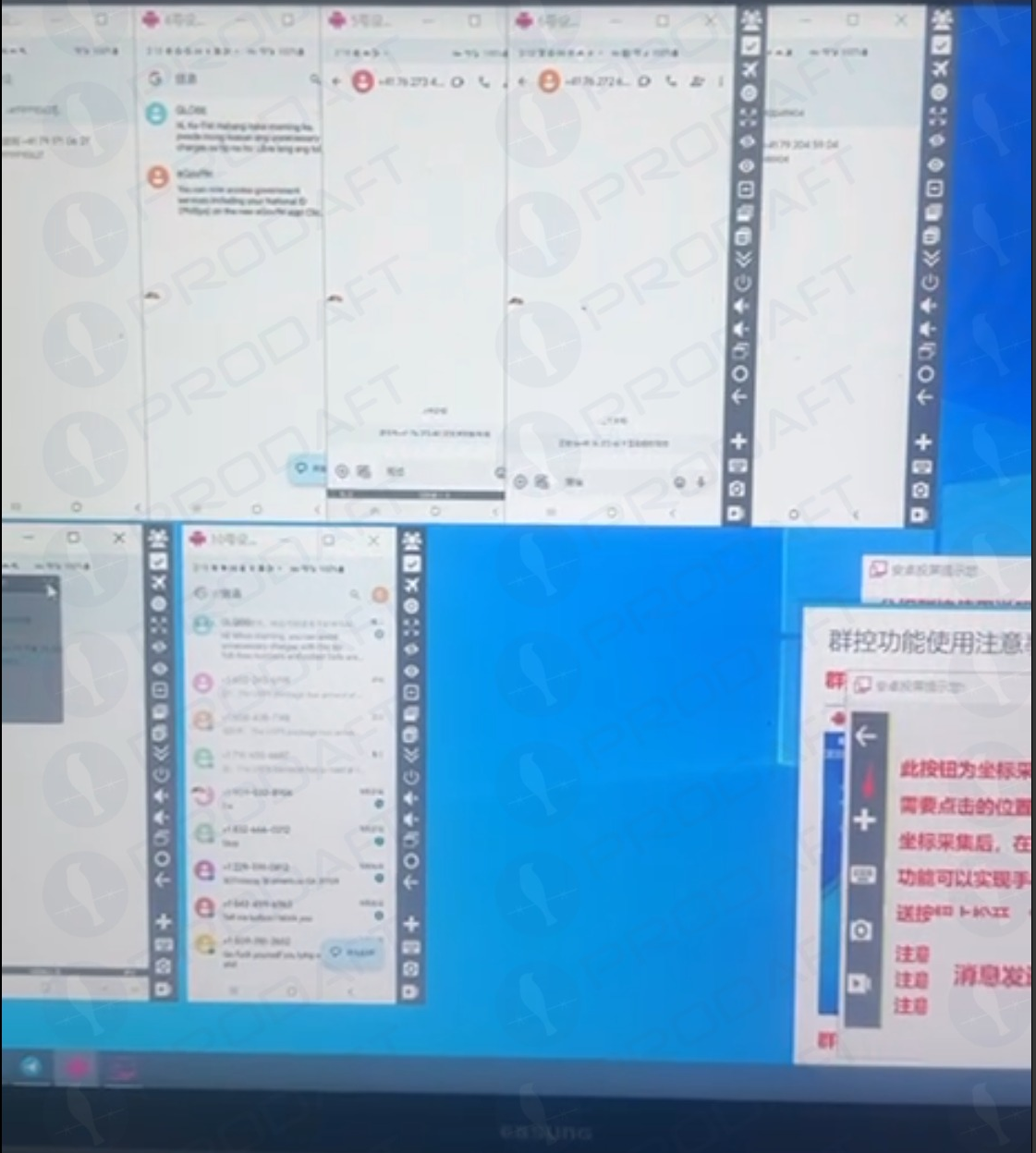

Prodaft’ın raporu, Smishing Triad’ın spam mesajlarını gönderirken nasıl böyle bir başarıya ulaştığını detaylandırıyor. Örneğin, bir kimlik avı satıcısı, tek bir makinede paralel olarak çalışan düzinelerce Android cihaz emülatörü kullanarak mesaj gönderiyor gibi görünüyor.

RCS tabanlı aldatma kampanyalarını düzenlemek ve dağıtmak için birden fazla sanallaştırılmış Android cihaz kullanan kimlikler. Resim: Prodaft.

Prodaft’a göre, tehdit aktörleri ilk önce veri ihlalleri, açık kaynak zekası veya yeraltı pazarlarından satın alınan listeler de dahil olmak üzere çeşitli yollarla telefon numaralarını alırlar. Daha sonra her iki mesajlaşma platformunda gönderen kimliği doğrulamasındaki teknik boşluklardan yararlanırlar.

Prodaft, “IMESSAGE için, RCS sömürüsü, gönderen doğrulamada taşıyıcı uygulama tutarsızlıklarından yararlanırken, bu, kimliğe bürünmüş ekran adlarıyla geçici Apple kimlikleri oluşturulmayı içeriyor” diye yazdı. “Mesaj dağıtım, etkinliği en üst düzeye çıkarmak için genellikle hassas zamanlanmış çoklu dalga kampanyalarında konuşlandırılan VoIP numaraları veya tehlikeye atılmış kimlik bilgileri kullanılarak otomatik platformlar aracılığıyla gerçekleşir.

Buna ek olarak, bu mesajlara gömülü kimlik avı bağlantıları, güvenlik analizinden kaçınan cihaz parmak izine dayalı olarak süresi dolmuş veya yönlendiren zaman sınırlı tek kullanımlık URL’ler kullanıyorlar.

Protaft, “Ne RC’ler ne de iMessage mesajları, geleneksel SMS gibi mesaj başına maliyetlere maruz kalmadığından, ekonomi, asgari operasyonel masraflarla yüksek hacimli kampanyaları sağlayan ekonomi, saldırganları şiddetle tercih ediyor” diye devam etti. “Bu platformlar arasında şablonlar, hedef havuzlar ve taktiklerdeki örtüşme, birleşik bir tehdit manzarasının altını çiziyor, Çince konuşan aktörler yeraltı ekonomisinde inovasyonu yönlendiriyor. Küresel olarak operasyonları ölçeklendirme ve kaçınma teknikleri siber güvenlik savunmalarında önemli zorluklar doğuruyor.”

Ford Merrill CSIS Güvenlik Grubu Şirketi olan Secalliance’da Güvenlik Araştırmasında Çalışıyor. Merrill, bir Chrome yürütülebilir dosyayı saran ve RCS, IMESSAGE, Amazon, Instagram, Facebook ve WhatsApp aracılığıyla hedef telefon numaralarına yüklemek ve mesajları patlatmak için kullanılabilen bir Windows ikili videosunun en az bir videosunu gözlemlediğini söyledi.

Merrill, “Gözlemlediğimiz kanıtlar, tek bir cihazın saniyede yaklaşık 100 mesaj gönderme yeteneğini gösteriyor” dedi. “Ayrıca, belirli ülke kodlarıyla doğrulama gerektiren farklı çevrimiçi hesaplar kaydetmelerine olanak tanıyan ve hatta bu SIM kartları uzun vadede kullanılabilir hale getiren, bir mobil ağdaki telefon numarasının veya SIM kart varlığının geçerliliğinin kontrollerine dayanarak, bu SIM kartları uzun vadede sunmalarına izin veren ülkeye özgü SIM kartları kaynaklama özelliği olduğuna inanıyoruz.”

Uzmanlar, bu hızlı büyüyen kart sahtekarlığı dalgasının devam ettiğini söylüyor çünkü çok fazla finansal kurum, Apple veya Google’dan mobil cüzdanlara kart kaydını doğrulamak için SMS aracılığıyla tek seferlik kodlar göndermeyi varsayılan olarak söylüyor. Krebsonsecurity, basına konuşma yetkisine sahip olmadıkları için anonimlik koşuluyla konuşan ABD dışı finansal kurumlarda birden fazla güvenlik yöneticisiyle görüştü. Bu bankalar o zamandan beri SMS tabanlı tek seferlik kodlarla ortadan kalktılar ve şimdi müşterilerin kartlarını dijital bir cüzdana bağlayabilmeden önce bankanın mobil uygulamasına giriş yapmalarını istemektedir.