ESET'teki siber güvenlik araştırmacıları, siber casusluk kampanyasını tespit ederek, bilgisayar korsanlarının hem Tibet haber sitesi Tibetpost'u hem de Tibet Budizmi'nde önemli bir etkinlik olan Monlam Festivali'nin web sitesini nasıl ele geçirdiğini vurguladı.

Çin destekli bir bilgisayar korsanlığı grubu olan Evasive Panda (BRONZE HIGHLAND ve Daggerfly olarak da bilinir), dünya çapında Tibetlileri hedef alan bir siber casusluk kampanyası başlattı. ESET araştırmacıları tarafından Ocak 2024'te tespit edilen operasyon, Eylül 2023'te başladı ve iki yönlü bir saldırı stratejisi kullanıyor: Sulama deliği saldırıları ve arka kapıyı yayma.

Sulama deliği saldırısı nedir?

Su kuyusu saldırısı, bilgisayar korsanlarının hedef kurbanlarının sıklıkla ziyaret ettiği web sitelerini ele geçirdiği bir siber saldırı stratejisidir. Saldırganlar, bu web sitelerine kötü amaçlı kod enjekte ederek, şüphelenmeyen ziyaretçilerin cihazlarına bulaşabilir.

Bu taktik, kullanıcıların ele geçirilen web sitelerine duydukları güvene dayanır ve bu da onların bilmeden kötü amaçlı yazılım indirmelerine veya hassas bilgiler sağlamalarına yol açar ve bu da onu belirli grupları veya kuruluşları hedeflemek için etkili bir yöntem haline getirir.

Dini Toplantılardan ve Yazılım İndirmelerinden Yararlanmak

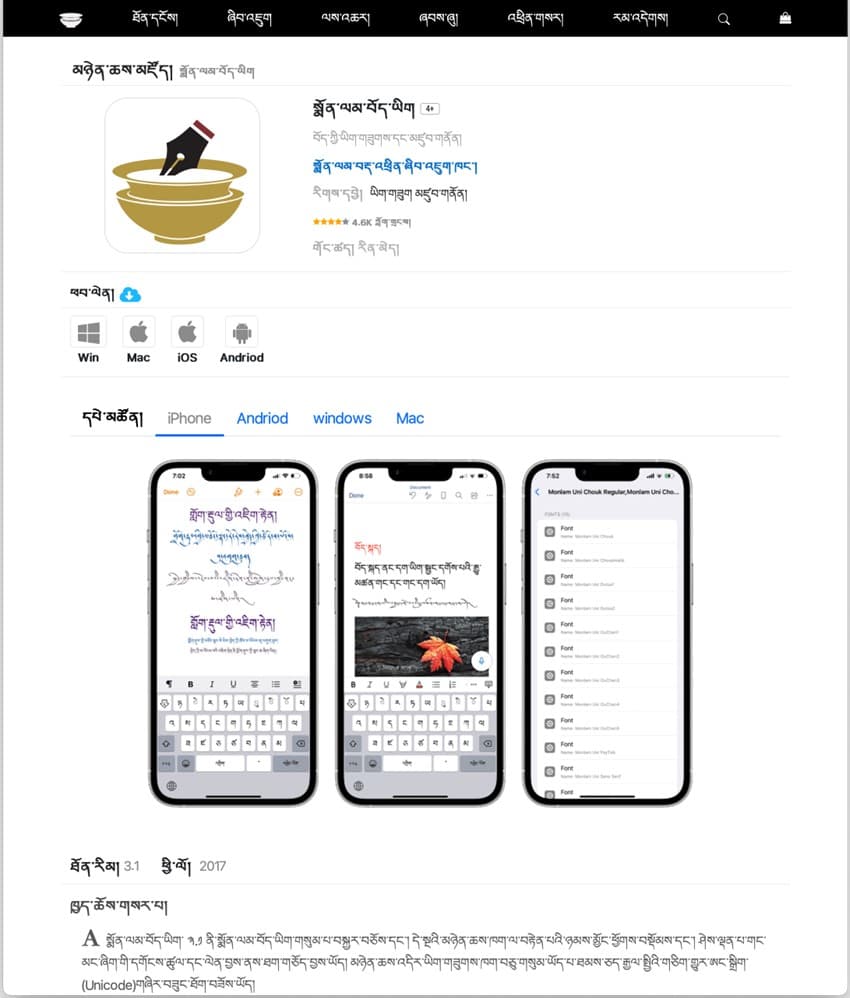

Kaçamak Panda, festivalin web sitesini tehlikeye atarak önemli bir Tibet Budist etkinliği olan Monlam Festivali'nden yararlandı. Bu “sulama deliği” saldırısı, belirli ağlardan gelen ziyaretçileri, yasal yazılım görünümündeki kötü amaçlı yazılımları indirmeleri için kandırdı.

ESET'in kapsamlı teknik raporunda ayrıntılı olarak belirtildiği gibi Blog yazısıSaldırganlar ayrıca, Windows için arka kapılar ve macOS için bilinmeyen kötü amaçlı yazılımlar da dahil olmak üzere kötü amaçlı yükleri dağıtmak için Tibet haber sitesi Tibetpost'un güvenliğini de tehlikeye attı.

Saldırganlar, Evasive Panda tarafından özel olarak kullanılan MgBot ve grubun araç setine eklenen en son önemli eklenti olan ve Doğu Asya'daki çeşitli ağları hedeflemek için kullanılan Nightdoor da dahil olmak üzere çok sayıda indiriciyi, bırakıcıyı ve arka kapıyı ele geçirdi.

ESET

Ağ Sızması için Gelişmiş Arsenal

Saldırganlar, önceden bağlantılı MgBot kötü amaçlı yazılımının yanı sıra özel yapım Windows arka kapısı “Nightdoor” da dahil olmak üzere bilinen ve bilinmeyen araçların bir karışımını kullandı. Bu çeşitlilik, iyi donanımlı ve becerikli bir grubu akla getiriyor.

Spesifik Özellikleri Hedeflemek ve Fırsatlardan Yararlanmak

Evasive Panda, yazılımdaki güvenlik açıklarından yararlanarak ve çevrimiçi platformların güvenliğini tehlikeye atarak hedeflenen ağlara sızmayı hedefledi. Kampanyanın zamanlamasının Monlam Festivali ile örtüşmesi, dini etkinlikler sırasında artan çevrimiçi etkinliklerden yararlanma çabalarını vurguluyor.

Kaçınma Panda'nın Tibetlileri hedef alan siber casusluk kampanyasına ilişkin son keşif, Çinli bilgisayar korsanlarının daha önceki eylemleriyle tutarlı. Bu grupların bir geçmiş performans Tibet topluluklarını hedef alıyor. Ayrıca geçmişte Uygurları hedef almak için de benzer taktikler kullanılmıştı. kaçamak Android kötü amaçlı yazılım kötü niyetli faaliyetleri nedeniyle.

İLGİLİ KONULAR

- Tibetli Aktivistlere Yönelik Android Truva Atı Virüsü Saldırısı

- Çinli Grup 'Admin338' Yüklerini Teslim Etmek İçin DropBox Kullanıyor

- Müslümanları takip eden Çin yüz tanıma veritabanı açığa çıktı

- Android kötü amaçlı yazılımı HenBox, Çinli azınlık grubu Xiaomi cihazlarına saldırıyor

- Çinli Hackerlar Yaklaşan Seçimlerden Önce Tayvan'ı Gözetliyor