Güneydoğu Asya’daki adı açıklanmayan yüksek profilli bir hükümet kuruluşu, kod adı “karmaşık, uzun süredir devam eden” Çin devleti destekli bir siber casusluk operasyonunun hedefi olarak ortaya çıktı. Kızıl Saray.

Sophos araştırmacıları Paul Jaramillo, Morgan Demboski, Sean Gallagher ve Mark Parsons, The Hacker News ile paylaşılan bir raporda, “Kampanyanın arkasındaki genel amaç, Çin devletinin çıkarlarını desteklemek amacıyla hedef siber casusluk ağına erişimi sürdürmekti.” dedi.

“Bu, kritik BT sistemlerine erişmeyi, belirli kullanıcıların keşfini gerçekleştirmeyi, hassas askeri ve teknik bilgileri toplamayı ve komuta ve kontrol (C2) iletişimleri için çeşitli kötü amaçlı yazılım implantlarının konuşlandırılmasını içerir.”

Hükümet kuruluşunun adı açıklanmadı ancak şirket, ülkenin Güney Çin Denizi’ndeki topraklar konusunda Çin ile tekrar tekrar çatışmaya girdiğinin bilindiğini ve bunun Çin devleti tarafından hedef alınan Filipinler olabileceği ihtimalini artırdığını söyledi. Geçmişte Mustang Panda gibi gruplara sponsorluk yapmıştık.

Kızıl Saray, bazıları aynı taktikleri paylaşan üç izinsiz giriş kümesinden oluşuyor, ancak Mart 2022’ye kadar uzanan daha eski faaliyetlere dair kanıtlar var.

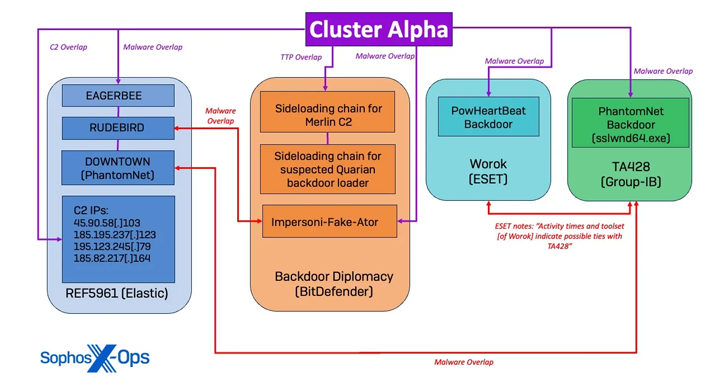

- Küme Alfa (Mart 2023 – Ağustos 2023), BackdoorDiplomacy, REF5961, Worok ve TA428 olarak takip edilen aktörlerle bir dereceye kadar benzerlik sergiliyor

- Bravo Kümesi (Mart 2023), Solmayan Deniz Haze’yle ortak yönleri olan ve

- Küme Charlie (Mart 2023 – Nisan 2024), APT41’in bir alt grubu olan Earth Longzhi ile örtüşüyor

Sophos, bu örtüşen faaliyet kümelerinin muhtemelen tek bir kuruluşun yönetimi altındaki koordineli bir kampanyanın parçası olduğunu değerlendirdi.

Saldırı, NUPAKAGE, PowHeartBeat, RUDEBIRD, DOWNTOWN (PhantomNet) ve EtherealGh0st (aka CCoreDoor) gibi bilinen diğer kötü amaçlı yazılım ailelerinin yanı sıra PocoProxy gibi belgelenmemiş kötü amaçlı yazılımların yanı sıra EAGERBEE’nin güncellenmiş bir sürümünün kullanımıyla dikkat çekiyor.

Kampanyanın diğer ayırt edici özellikleri arasında DLL yan yüklemesinin yoğun kullanımı ve radardan uzak kalmak için alışılmadık taktikler yer alıyor.

“Tehdit aktörleri, Sophos AV aracı sürecini çekirdekten çıkarmak için bellekteki DLL’nin üzerine yazmak, AV yazılımını yan yükleme için kötüye kullanmak ve yüklerini yürütmek için en verimli ve kaçamak yöntemleri test etmek için çeşitli teknikler kullanmak gibi birçok yeni kaçırma tekniğinden yararlandı. ” dedi araştırmacılar.

Daha ayrıntılı araştırmalar, Cluster Alpha’nın sunucu alt ağlarını eşlemeye, yönetici hesaplarını numaralandırmaya ve Active Directory altyapısı üzerinde keşif yürütmeye odaklandığını, Cluster Bravo’nun yanal hareket için geçerli hesapların kullanımına öncelik verdiğini ve EtherealGh0st’i bıraktığını ortaya çıkardı.

En uzun süre boyunca gerçekleştirilen Cluster Charlie ile ilgili etkinlik, tehlikeye atılan sistemlerde kalıcılık sağlamak için PocoProxy’nin kullanılmasını ve Cobalt Strike’ı gerçekleştirmek için Çin’deki birçok aktör tarafından kullanılan özel bir yükleyici olan HUI Loader’ın konuşlandırılmasını gerektirdi.

Araştırmacılar, “Gözlemlenen kümeler, ortak hedeflerle birlikte çalışan iki veya daha fazla farklı aktörün operasyonlarını yansıtıyor” dedi. “Gözlemlenen kümeler, çok çeşitli araçlara, çeşitli altyapıya ve birden fazla operatöre sahip tek bir grubun çalışmasını yansıtıyor.”

Açıklama, siber güvenlik firması Yoroi’nin APT41 aktörü (diğer adıyla Brass Typhoon, HOODOO ve Winnti) tarafından KEYPLUG olarak bilinen PlugX (diğer adıyla Destroy RAT ve Korplug) kötü amaçlı yazılımının bir çeşidiyle İtalya’daki kuruluşları hedef alan ayrıntılı saldırıları sonrasında geldi.

Yoroi, “C++ ile yazılan ve en az Haziran 2021’den beri aktif olan KEYPLUG’ın hem Windows hem de Linux platformları için çeşitleri var” dedi. “HTTP, TCP, UDP üzerinden KCP ve WSS dahil olmak üzere komuta ve kontrol (C2) trafiği için birden fazla ağ protokolünü destekliyor ve bu da onu APT41’in siber saldırı cephaneliğinde güçlü bir araç haline getiriyor.”

Bu aynı zamanda Kanada Siber Güvenlik Merkezi’nin hükümete, kritik altyapıya ve araştırma ve geliştirme sektörlerine sızmayı amaçlayan Çin devlet destekli bilgisayar korsanlığından kaynaklanan saldırıların arttığına dair uyarısını da takip ediyor.

“[People’s Republic of China] Siber tehdit faaliyeti, hacim, karmaşıklık ve hedeflemenin genişliği açısından diğer ulus devlet siber tehditlerini geride bırakıyor.” diyen kurum, güvenliği ihlal edilmiş küçük ofis ve ev ofisi (SOHO) yönlendiricileri ve araziden uzakta yaşama tekniklerini kullanmalarına dikkat çekti. Siber tehdit faaliyeti yürütmek ve tespit edilmekten kaçınmak.