Daha önce belgelenmemiş, Çin bağlantılı bir tehdit aktörünün, NSPX30 adlı karmaşık bir implant sunmak için yasal yazılımlardan gelen güncelleme isteklerini ele geçiren bir dizi ortadaki rakip (AitM) saldırısıyla bağlantısı olduğu ortaya çıktı.

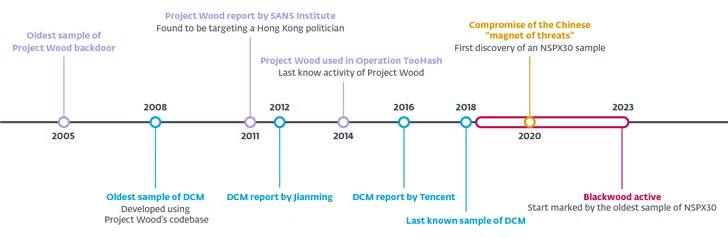

Slovak siber güvenlik firması ESET, gelişmiş kalıcı tehdit (APT) grubunu şu adla takip ediyor: Siyah ahşap. En az 2018’den beri aktif olduğu söyleniyor.

NSPX30 implantının, Tencent QQ, WPS Office ve Sogou Pinyin gibi bilinen yazılımların güncelleme mekanizmaları aracılığıyla dağıtıldığı, saldırıların Çin ve Japon üretim, ticaret ve mühendislik şirketlerinin yanı sıra Çin, Japonya’da bulunan bireyleri hedef aldığı gözlemlendi. ve İngiltere

Güvenlik araştırmacısı Facundo Muñoz, “NSPX30, bir damlalık, bir yükleyici, bir yükleyici, bir orkestratör ve bir arka kapı gibi çeşitli bileşenleri içeren çok aşamalı bir implanttır” dedi. “Son ikisinin de kendi eklenti setleri var.”

“İmplant, saldırganların paket müdahalesi yapma kabiliyetine göre tasarlandı ve NSPX30 operatörlerinin altyapılarını gizlemelerine olanak sağladı.”

Kendisini izin verilenler listesine alarak birçok Çin kötü amaçlı yazılımdan koruma çözümünü atlatabilen arka kapının kökenleri, sistem ve ağ bilgilerini toplamak, tuş vuruşlarını kaydetmek ve verileri almak için tasarlanmış, Ocak 2005 kod adlı Project Wood’dan başka bir kötü amaçlı yazılıma kadar izlenebilir. Kurban sistemlerinden ekran görüntüleri.

Project Wood’un kod tabanı, 2008’de DCM (diğer adıyla Dark Spectre) gibi ortaya çıkan varyantlar da dahil olmak üzere çeşitli implantların temelini oluşturdu; kötü amaçlı yazılım daha sonra 2012 ve 2014 yıllarında Hong Kong ve Büyük Çin bölgesinde ilgili kişileri hedef alan saldırılarda kullanıldı.

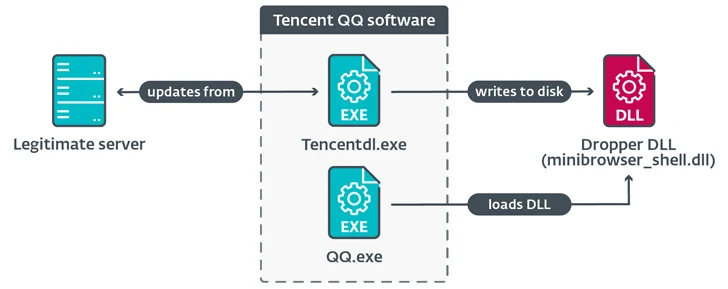

İmplantın en son yinelemesi olan NSPX30, (şifrelenmemiş) HTTP protokolünü kullanarak meşru sunuculardan yazılım güncellemelerini indirme girişimleri sistemin tehlikeye girmesiyle sonuçlandığında ve bir damlalık DLL dosyasının dağıtımının önünü açtığında teslim edilir.

Güvenliği ihlal edilmiş güncelleme sürecinin bir parçası olarak dağıtılan kötü amaçlı damlalık, diskte birkaç dosya oluşturur ve Rising Antivirus yazılımıyla ilişkili bir ikili dosya olan “RsStub.exe”yi çalıştırarak “comx3.dll”yi, ilkinin “comx3.dll” olmasından yararlanarak başlatır. DLL yan yüklemesine karşı hassastır.

“comx3.dll”, orkestratör bileşeninin (“WIN.dll”) yürütülmesiyle sonuçlanan sonraki aşama saldırı zincirini etkinleştirmekten sorumlu bir yükleyici kitaplığı olan “comx3.dll.txt” adlı üçüncü bir dosyayı yürütmek için bir yükleyici işlevi görür. cfg”).

Tehdit aktörlerinin kötü amaçlı güncellemeler biçimindeki zararlı yazılımları nasıl sundukları şu anda bilinmiyor, ancak BlackTech, Evasive Panda ve Mustang Panda gibi Çinli tehdit aktörleri geçmişte kötü amaçlı yazılım dağıtmak için güvenliği ihlal edilmiş yönlendiricileri bir kanal olarak kullanmıştı.

ESET, saldırganların “kurbanların ağlarına, muhtemelen yönlendiriciler veya ağ geçitleri gibi savunmasız ağ cihazlarına bir ağ implantı yerleştirdiklerini” tahmin ediyor.

“DNS yoluyla trafiğin yeniden yönlendirildiğine dair hiçbir belirti bulamamamız, varsayılan ağ implantının güncellemelerle ilgili şifrelenmemiş HTTP trafiğini yakaladığında, NSPX30 implantının damlalığıyla bir DLL, yürütülebilir dosya veya ZIP biçiminde yanıt verdiğini gösterebilir. DLL’yi içeren arşiv.”

Orkestratör daha sonra iki iş parçacığı oluşturmaya devam eder; biri arka kapıyı (“msfmtkl.dat”) elde etmek için, diğeri ise eklentilerini yüklemek ve Çin’deki kötü amaçlı yazılımdan koruma çözümlerini atlamak üzere yükleyici DLL’lerini izin verilenler listesine eklemek için istisnalar eklemek içindir.

Arka kapı, Baidu’nun www.baidu web sitesine yapılan bir HTTP isteği aracılığıyla indirilir.[.]isteğin Windows 98’deki Internet Explorer tarayıcısından kaynaklandığını gösteren olağandışı bir Kullanıcı Aracısı dizesine sahip meşru bir Çin arama motoru olan com.

Sunucudan gelen yanıt daha sonra arka kapı bileşeninin çıkartıldığı ve belleğe yüklendiği bir dosyaya kaydedilir.

NSPX30, başlatma aşamasının bir parçası olarak, denetleyiciden komutlar almak ve komut ve kontrol (C2) altyapısını anonimleştirmek amacıyla muhtemelen DNS sorgu paketlerini ele geçirerek verileri dışarı çıkarmak için pasif bir UDP dinleme soketi de oluşturur.

Talimatlar, arka kapının bir ters kabuk oluşturmasına, dosya bilgilerini toplamasına, belirli işlemleri sonlandırmasına, ekran görüntüleri yakalamasına, tuş vuruşlarını günlüğe kaydetmesine ve hatta kendisini virüslü makineden kaldırmasına olanak tanır.

Açıklama, SecurityScorecard’ın, kullanım ömrü sona eren Cisco RV320/325 yönlendiricilerindeki (CVE) bilinen güvenlik kusurlarından yararlanılarak oluşturulan bir botnet’ten yararlanan Volt Typhoon (diğer adıyla Bronze Silhouette) olarak bilinen başka bir Pekin bağlantılı siber casusluk grubuna bağlı yeni altyapıyı ortaya çıkarmasından haftalar sonra geldi. -2019-1652 ve CVE-2019-1653) Avrupa, Kuzey Amerika ve Asya Pasifik’te faaliyet göstermektedir.

“Bunların yaklaşık %30’u (1.116 cihazın 325’i), daha önce komuta ve kontrol (C2) iletişimleri için kullanılan proxy yönlendiriciler olarak adlandırılan iki IP adresiyle iletişim kuruyordu, 174.138.56[.]21 ve 159.203.113[.]Şirket, otuz günlük bir süre içinde 25,” dedi.

“Volt Typhoon, çalınan verileri aktarmak veya hedef kuruluşların ağlarına bağlanmak için bu ele geçirilmiş cihazları kullanmayı amaçlayabilir.”