FBI ve siber güvenlik araştırmacıları, ABD ve diğer ülkelerdeki kritik altyapıları hedef almak amacıyla 260.000’den fazla ağ cihazını etkileyen “Raptor Train” adlı devasa bir Çin botnetini engelledi.

Botnet, başta ABD ve Tayvan olmak üzere askeriye, hükümet, yükseköğrenim, telekomünikasyon, savunma sanayi üssü (DIB) ve BT sektörlerindeki kuruluşları hedef almak için kullanıldı.

Raptor Train, dört yıl içinde onlarca sunucuyu ve çok sayıda virüslü SOHO ve tüketici cihazını (yönlendiriciler ve modemler, NVR’ler ve DVR’ler, IP kameralar ve ağa bağlı depolama (NAS) sunucuları) yönetmek için kurumsal düzeyde bir kontrol sistemine sahip karmaşık, çok katmanlı bir ağa dönüştü.

Çok katmanlı botnet

Raptor Train, Mayıs 2020’de ortaya çıktı ve Lumen Technologies’in tehdit araştırma ve operasyon kolu olan Black Lotus Labs’daki araştırmacılar tarafından tehlikeye atılmış yönlendiricileri incelerken geçen yıla kadar radar altında kalmış gibi görünüyor.

Araştırmacıların Nosedive adını verdiği dağıtılmış hizmet engelleme (DDoS) saldırıları için kullanılan Mirai kötü amaçlı yazılımının bir çeşidi olan birincil zararlı yazılım, henüz bu tür saldırılar gerçekleştirirken görülmedi.

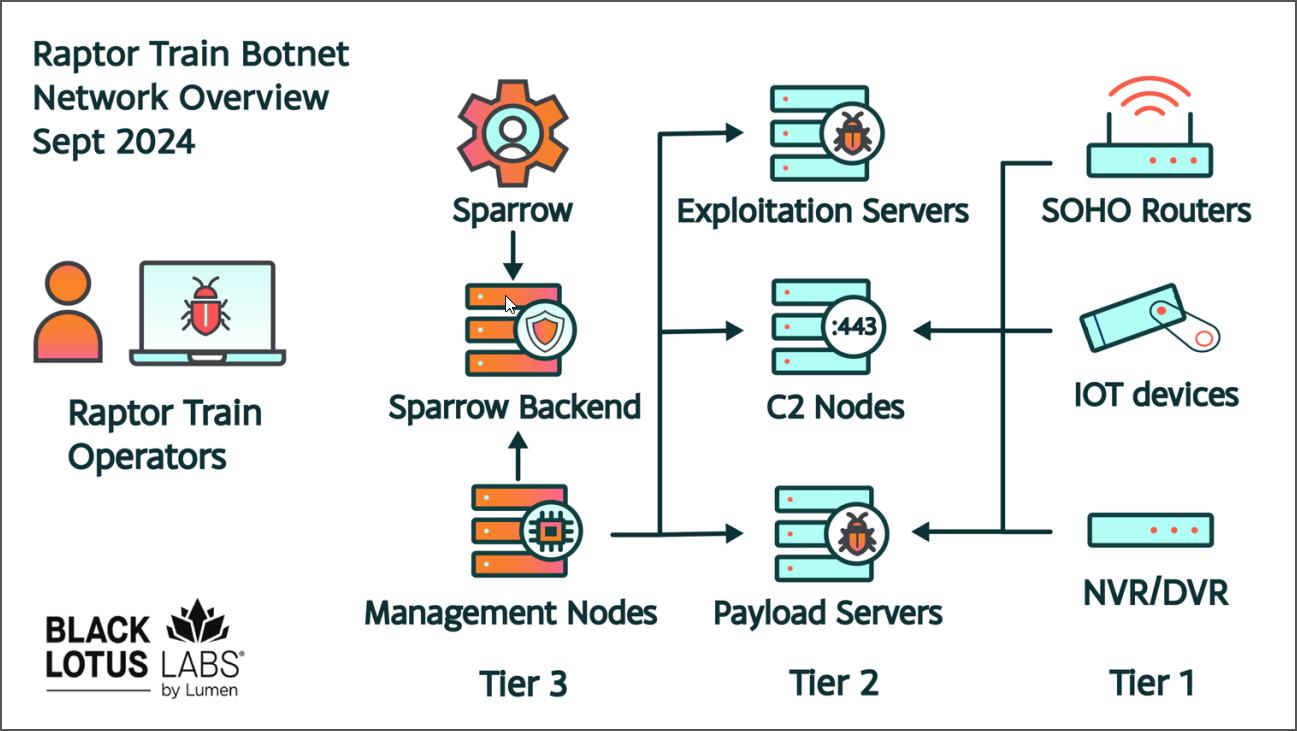

Araştırmacılar bugün yayınladıkları raporda, Raptor Train’in üç farklı faaliyet kademesinden bahsediyor. Her kademe belirli operasyonlar için ayrılmış durumda: Görev gönderme, istismar veya yük sunucularını yönetme ve komuta ve kontrol (C2) sistemleri.

kaynak: Black Lotus Labs

Botnet’teki etkin ele geçirilmiş cihaz sayısı dalgalanıyor ancak araştırmacılar, Raptor Train’in Mayıs 2020’de başladığından bu yana 200.000’den fazla sistemi enfekte ettiğine ve geçen yıl Haziran ayında zirveye ulaştığında 60.000’den fazla cihazı kontrol ettiğine inanıyor.

Black Lotus Labs şu anda aktif enfekte cihazların yaklaşık aynı sayısını izliyor ve bu sayı Ağustos ayından bu yana birkaç bin artarak değişiyor.

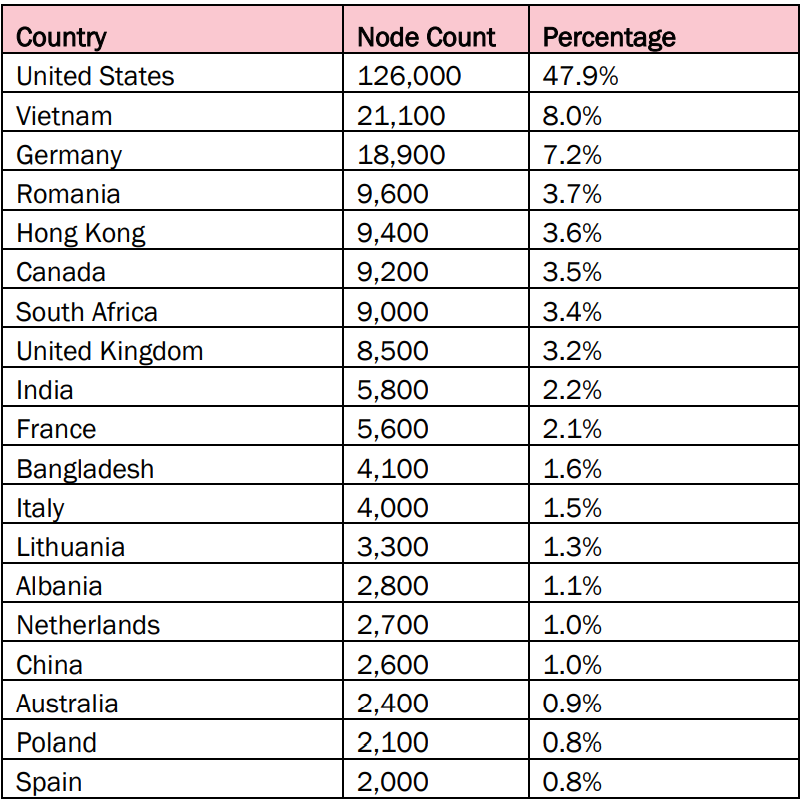

FBI, bugün aynı botnet hakkında yaptığı uyarıda, Raptor Train’in 260.000’den fazla cihazı etkilediğini belirtti.

kaynak: FBI

Bu ayın başlarında Aspen Siber Zirvesi’nde konuşan FBI Direktörü Christopher Wray, Flax Typhoon’un Çin hükümetinin talimatıyla çalıştığını söyledi.

Tehdidi ortadan kaldırmak için FBI, botnet altyapısının kontrolünü ele geçirmeye yol açan Mahkeme tarafından yetkilendirilmiş operasyonlar yürüttü. Buna karşılık, Flax Typhoon enfekte cihazları yeni sunuculara taşımaya çalıştı ve “hatta bize karşı bir DDOS saldırısı bile gerçekleştirdi,” dedi Wray.

“Sonuç olarak bu operasyonun bir parçası olarak binlerce enfekte cihazı tespit edebildik ve ardından mahkeme izniyle, kötü amaçlı yazılımları onlardan kaldırma emirleri verdik ve onları Çin’in pençesinden kurtardık” – Christopher Wray

FBI, bir üst düzey yönetim sunucusundan (3. Seviye) alınan bir MySQL veritabanında, bu yılın Haziran ayında, ABD’de 385.000 benzersiz sistemle birlikte, 1,2 milyondan fazla tehlikeye atılmış cihaz (etkin ve daha önce tehlikeye atılmış) kaydı bulunduğunu tespit etti

FBI ayrıca botnet’i Flax Typhoon devlet destekli hacker’lara bağlayarak, Raptor Train’in kontrolünün China Unicom Beijing Province Network IP adreslerini kullanan Çinli Integrity Technology Group (Integrity Tech) şirketi aracılığıyla yapıldığını söyledi.

60’tan fazla C2 ve yönettikleri botları idare edebilen bir mimariye sahip olan Raptor Train, kampanyalara katıldığında genellikle on binlerce aktif 1. Kademe cihaza sahip oluyor:

| Modemler/Yönlendiriciler | |

| ActionTec PK5000 | ASUS RT-*/GT-*/ZenWifi |

| TP-LİNK | DrayTek Canlılık |

| Tenda Kablosuz | Ruijie |

| Zyxel USG* | Ruckus Kablosuz |

| VNPT iGate | Mikrotik |

| TOTOLINK | |

| IP Kameralar | |

| D-LİNK DCS-* | Hikvision |

| Mobotix | NUUO |

| EKSEN | Panasonic |

| NVR/DVR | Shenzhen TVT NVR’ları/DVR’ları |

| NAS cihazları | |

| QNAP (TS Serisi) | Fujitsu |

| Sinoloji | Zyxel |

Araştırmacılar, Raptor Tren operatörlerinin 1. Kademedeki cihazları, muhtemelen “0 günlük ve n günlük (bilinen) güvenlik açıklarına sahip 20’den fazla farklı cihaz türünü kullanarak” eklediğini söylüyor.

Nosedive yüklerinin kalıcılık mekanizması olmadığından bu cihazlar botnet üzerinde yaklaşık 17 gün kalıyor ve operatörler ihtiyaç duydukça yenilerini işe alıyor.

2. Seviye ağ, 1. Seviye cihazlar için komuta ve kontrol, istismar ve yük sunucularına yöneliktir.

Black Lotus Labs, birinci aşama ve ikinci aşama yük sunucuları arasında ayrım yapıyor; birincisi daha genel bir yük iletirken, ikincisi belirli cihaz tiplerine daha hedefli saldırılar gerçekleştiriyor.

Araştırmacılar bunun, saldırılarda kullanılan sıfırıncı gün açıklarını daha iyi gizleme çabasının bir parçası olabileceğini düşünüyor.

Raptor Train, zamanla C2 sunucularının sayısını 2020 ile 2022 arasında beşten, geçen yıl 11’e, bu yıl ise Haziran ile Ağustos arasında 60’ın üzerine çıkardı.

Tüm botnet’in yönetimi, saldırgan tarafından Sparrow düğümleri olarak adlandırılan Tier 3 sistemlerden SSH veya TLS üzerinden manuel olarak yapılır; bu sistemler komutlar gönderir ve bot bilgileri, günlükleri gibi verileri toplar.

Daha kolay kullanım için Raptor Train’in Sparrow düğümleri, yükler ve istismarlar üretmek için bir web arayüzü (Javascript ön ucu), arka uç ve yardımcı işlevler sağlar.

Raptor Tren kampanyaları

Black Lotus Labs, 2020’den bu yana dört Raptor Train saldırısını takip etti ve saldırılarda kullanılan düzinelerce 2. ve 3. seviye alan adı ve IP adresi keşfetti.

Araştırmacıların Canaray adını verdiği kampanya kapsamında Mayıs 2023’ten itibaren botnet operatörleri daha hedefli bir yaklaşım sergileyerek Raptor Train’e çoğunlukla ActionTec PK5000 modemler, Hikvision IP kameralar, Shenzhen TVT NVR’ler ve ASUS RT ve GT yönlendiricileri ekledi.

Canary kampanyası boyunca yaklaşık iki ay boyunca, 2. kademe bir sunucu en az 16.000 cihazı etkiledi.

Araştırmacıların gözlemlediği dördüncü işe alım çabası (Oriole kampanyası) Haziran 2023’te başladı ve bu Eylül ayına kadar sürdü. Geçtiğimiz ay, botnet’in 1. Kademede en az 30.000 cihazı vardı.

Araştırmacılar C2 alanının w8510[.]com Oriole kampanyasında kullanılan “tehlikeye atılmış IoT cihazları arasında o kadar belirgin hale geldi ki, 3 Haziran 2024’te Cisco Umbrella alan adı sıralamasına dahil edildi” ve Ağustos ayında da Cloudflare’in Radar ilk bir milyon alan adı arasında yer aldı.

“Bu endişe verici bir başarıdır çünkü bu popülerlik listelerinde yer alan alan adları genellikle alan adı beyaz listeleme yoluyla güvenlik araçlarını atlatarak büyümelerini, erişimi sürdürmelerini ve tespit edilmekten daha fazla kaçınmalarını sağlar” – Black Lotus Labs

Araştırmacılara göre botnet, geçen Aralık ayında ABD ordusunu, ABD hükümetini, BT sağlayıcılarını ve savunma sanayi üslerini hedef alan tarama faaliyetlerinde kullanıldı.

Ancak Raptor Treni’nin Kazakistan’daki bir devlet kurumunu hedef almak için de kullanılmış olması, hedefleme çabalarının küresel olduğu izlenimini veriyor.

Ayrıca Black Lotus Labs, botnetin aynı faaliyet sektörlerindeki kuruluşlarda Atlassian Confluence sunucularına ve Ivanti Connect Secure cihazlarına yönelik (muhtemelen CVE-2024-21887 aracılığıyla) istismar girişimlerinde de bulunduğunu belirtiyor.

Şu anda, Raptor Train botnet’i en azından kısmen kesintiye uğramış durumda çünkü Black Lotus Labs, “dağıtılmış botnet yönetimi, C2, yük ve istismar altyapısı dahil olmak üzere” bilinen altyapı noktalarına trafiği yönlendirmiyor.

Çin devlet hackerlarıyla bağlantılı

Soruşturma sırasında bulunan göstergelere göre Black Lotus Labs, Raptor Train operatörlerinin büyük ihtimalle devlet destekli Çinli hackerlar, özellikle de Flax Typhoon grubu olduğunu orta ila yüksek güvenle değerlendiriyor.

Teoriyi destekleyen tek şey, Çin çıkarlarıyla uyumlu hedef seçimi değil, aynı zamanda kod tabanında ve altyapıda kullanılan dil ve çeşitli taktik, teknik ve prosedürlerin örtüşmesidir.

Araştırmacılar, Tier 3 yönetim düğümlerinin SSH üzerinden Tier 2 sistemlerine bağlantılarının “neredeyse yalnızca” Çin’in normal çalışma saatleri sırasında gerçekleştiğini fark ettiler.

Ayrıca kod tabanındaki fonksiyonların ve arayüz menülerinin açıklamaları, yorumlar ve referanslar Çinceydi.

Karmaşık bir botnet olmasına rağmen, kullanıcıların ve ağ savunucularının Raptor Train’e karşı korunmak için atabilecekleri adımlar vardır. Örneğin, ağ yöneticileri, hedef IP aynı bölgeden olsa bile, büyük giden veri aktarımlarını kontrol etmelidir.

Tüketicilere yönlendiricilerini düzenli olarak yeniden başlatmaları ve satıcıdan en son güncellemeleri yüklemeleri önerilir. Ayrıca, artık desteklenmeyen ve güncelleme almayan cihazları (ömrünün sonuna gelmiş sistemler) değiştirmeleri gerekir.