Siber casusluk yapan bilgisayar korsanları, Çince konuşan yarı iletken şirketlerini, onlara Kobalt Saldırı işaretlerini bulaştıran TSMC temalı yemlerle hedef aldı.

Taiwan Semiconductor Manufacturing Company (TSMC), yıllık 73,5 milyar dolarlık geliri ve dünya çapında 73.000’den fazla çalışanıyla dünyanın en büyük yarı iletken sözleşmeli üretim ve tasarım firmasıdır.

EclecticIQ tarafından tespit edilen kampanya, Tayvan, Hong Kong ve Singapur merkezli firmalara odaklanıyor ve gözlemlenen TTP’ler (taktikler, teknikler ve prosedürler), Çin devlet destekli tehdit gruplarıyla bağlantılı önceki faaliyetlerle benzerlikler taşıyor.

Kobalt Saldırısını Dağıtma

Eclectic’in raporu ilk tehlike kanalını belirtmiyor ancak bunun siber casusluk operasyonlarında kullanılan tipik bir yaklaşım olan hedef odaklı kimlik avı e-postaları olduğu tahmin ediliyor.

Bu kampanyada tehdit aktörleri, ele geçirilen cihaza bir Cobalt Strike işaretçisi kurmak için HyperBro yükleyicisini dağıtarak tehdit aktörlerine uzaktan erişim sağlıyor.

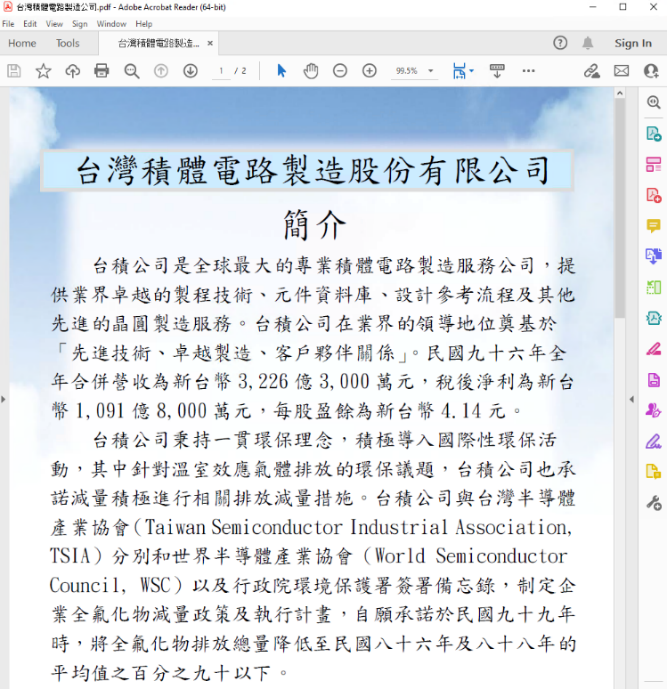

HyperBro başlatıldığında, dikkati dağıtmak, daha gizli bir uzlaşma sağlamak ve şüphe uyandırmaktan kaçınmak için TSMC’den geliyormuş gibi görünen bir PDF de görüntüleyecektir.

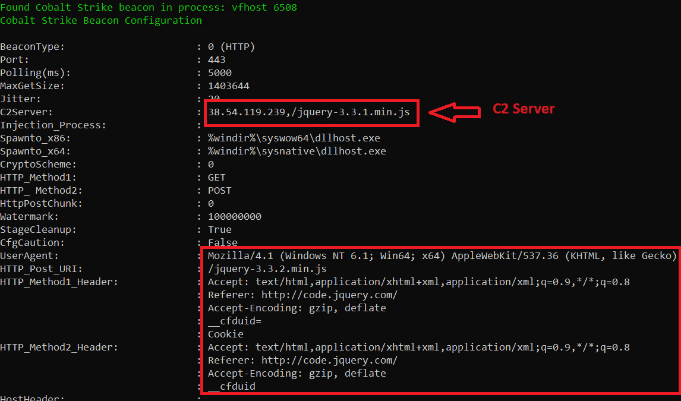

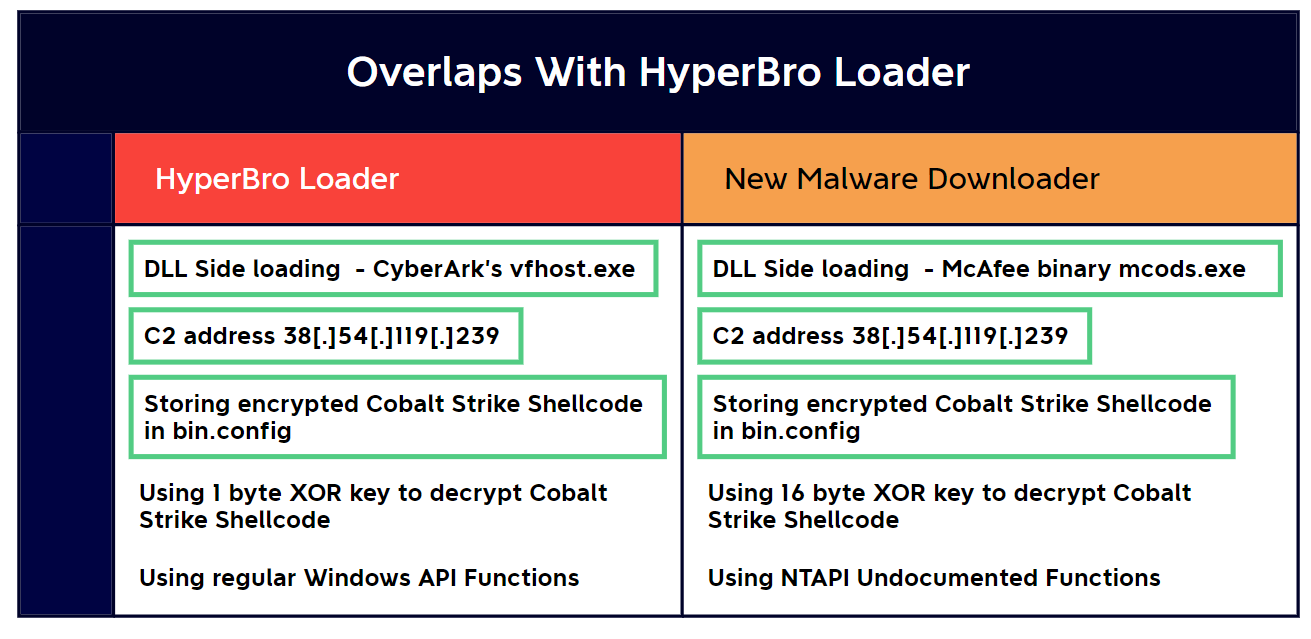

Yükleyici, CyberArk’ın vfhost.exe dosyasından dijital olarak imzalanmış bir ikili dosyadan yararlanarak bellekte bir Cobalt Strike işaretini başlatmak için DLL yandan yüklemesini kullanıyor.

XOR şifreli Cobalt Strike kabuk kodunu içeren ‘bin.config’ adlı bir dosyanın şifresi çözülür ve meşru ‘vfhost.exe’ sürecine yüklenerek AV tespitinden kaçınılır.

Bu saldırıda kullanılan Cobalt Strike implantına sabit kodlanmış komuta ve kontrol (C2) sunucusu adresi, meşru bir jQuery CDN olarak gizlenerek güvenlik duvarı savunmalarını atlamasına olanak tanıyor.

Saldırının ikinci bir varyantında, bilgisayar korsanları, ek bir McAfee ikili dosyasını (‘mcods.exe’) bırakmak ve ‘mcvsocfg.dll’ aracılığıyla DLL yandan yüklemesini kullanarak daha fazla Cobalt Strike kabuk kodu yüklemek için güvenliği ihlal edilmiş bir Cobra DocGuard web sunucusunu kullanıyor.

Bu durumda, bilgisayar korsanları, ana makine verilerini toplayıp C2’ye base64 kodlu biçimde iletmek için tasarlanmış, ‘ChargeWeapon’ adlı, daha önce belgelenmemiş Go tabanlı bir arka kapı kullandılar.

ChargeWeapon, “garble” açık kaynak aracı aracılığıyla sağlanan basit kötü amaçlı yazılımlardan kaçınma yöntemlerini kullanır ve yetenekleri aşağıdakileri içerir:

- Varsayılan Windows komut satırı arayüzünü kullanarak uzaktaki bir cihazla iletişim kurun

- Windows Yönetim Araçları (WMI) aracılığıyla komutları yürütme

- C2 iletişimleri için HTTP üzerinden TCP’yi kullanın

- C2 bağlantısı sırasında verileri gizlemek için base64 kodlamasını kullanın

- Etkilenen ana bilgisayardaki dosyaları okur ve yazar

Çin’e atfedilen

Eclectic, gözlemlenen TTP’lerin RedHotel ve APT27 (diğer adıyla Budworm, LuckyMouse) gibi Çinli tehdit grubunun operasyonlarıyla büyük benzerlikler gösterdiğini söylüyor.

“EclecticIQ analistleri, mağduriyet, gözlemlenen altyapı, kötü amaçlı yazılım kodu ve daha önce bildirilenlerle benzerlik nedeniyle, analiz edilen Hyperbro Loader’ın, kötü amaçlı yazılım indiricisinin ve GO arka kapısının büyük olasılıkla Çin Halk Cumhuriyeti destekli bir ulus devlet tehdit aktörü tarafından çalıştırılıp geliştirildiğini büyük bir güvenle değerlendiriyor etkinlik kümeleri” diye açıklıyor EclecticIQ.

Symantec ve ESET daha önce Çin destekli APT’lerin kötü amaçlı yazılım dağıtımı için Cobra DocGuard sunucularından yararlandığını bildirmişti ve bu da Çinli bilgisayar korsanlarına atıf hipotezini daha da güçlendirmişti.