Çin merkezli tehdit aktörü olarak bilinen Mustang Panda Arka kapıları ve uzaktan erişim truva atlarını dağıtmak için tasarlanmış ikiz kampanyaların bir parçası olarak Myanmar Savunma ve Dışişleri Bakanlığı’nı hedef aldığından şüpheleniliyor.

Bulgular, faaliyetlerin Kasım 2023 ve Ocak 2024’te, saldırılarla bağlantılı eserlerin VirusTotal platformuna yüklenmesinden sonra gerçekleştiğini belirten CSIRT-CTI’dan geliyor.

CSIRT-CTI, “Bu TTP’lerin en göze çarpanı, mühendislik firması Bernecker & Rainer (B&R) tarafından geliştirilen bir ikili dosya ve kötü amaçlı dinamik bağlantı kitaplıklarını (DLL’ler) dışarıdan yüklemek için Windows 10 yükseltme asistanının bir bileşenini içeren meşru yazılımın kullanılmasıdır.” söz konusu.

En az 2012’den beri aktif olan Mustang Panda, siber güvenlik topluluğu tarafından BASIN, Bronze President, Camaro Dragon, Earth Preta, HoneyMyte, RedDelta, Red Lich, Stately Taurus ve TEMP.Hex isimleri altında da tanınmaktadır.

Son aylarda, saldırganın, hassas bilgileri toplayabilen arka kapılar sağlamak amacıyla adı açıklanmayan bir Güneydoğu Asya hükümetinin yanı sıra Filipinler’i de hedef alan saldırılara atfedildiği iddia edildi.

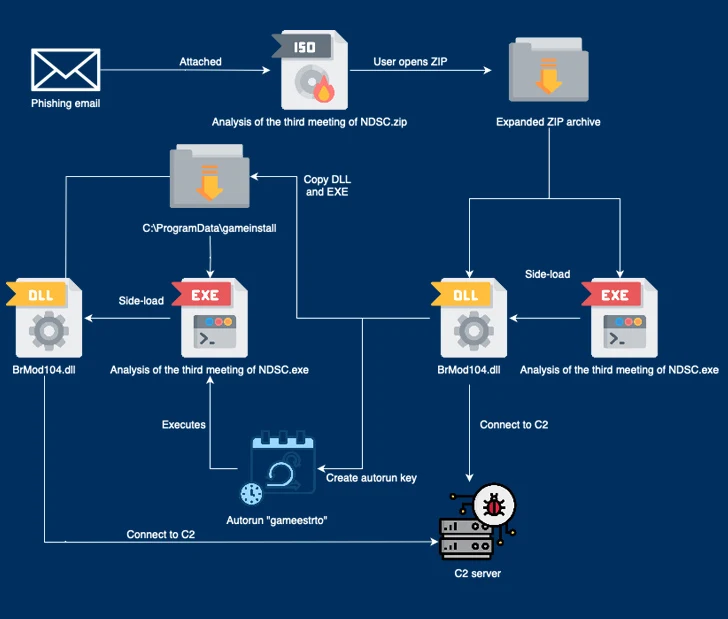

Kasım 2023 bulaşma dizisi, orijinal olarak B&R Industrial Automation GmbH tarafından imzalanmış meşru bir yürütülebilir dosya (“NDSC.exe’nin üçüncü toplantısının analizi”) ve bir DLL dosyası (“BrMod104) içeren, bubi tuzaklı bir ZIP arşiv eki içeren bir kimlik avı e-postasıyla başlıyor. .dll”).

Saldırı, ikili dosyanın, sahte DLL’yi yandan yüklemek ve daha sonra kalıcılık oluşturmak ve bir komut ve kontrol (C2) sunucusuyla iletişim kurmak ve PUBLOAD adı verilen bilinen bir arka kapıyı almak için DLL arama sırasının ele geçirilmesine açık olmasından yararlanır. , PlugX implantını düşürmek için özel bir yükleyici görevi görür.

“Tehdit aktörleri olayı gizlemeye çalışıyor” [C2] CSIRT-CTI, “Ana Bilgisayar: www.asia.microsoft.com” ve “User-Agent: Windows-Update-Agent” başlıklarını ekleyerek Microsoft trafiği güncellerken trafik, Lab52 tarafından açıklanan Mayıs 2023 kampanyasını yansıtıyor.

Öte yandan, bu ayın başlarında gözlemlenen ikinci kampanya, PlugX’i büyük olasılıkla şimdi-den dağıtmak için TONESHELL adı verilen başka bir özel yükleyiciyi kullanan çok aşamalı bir süreci tetiklemek için LNK kısayollarını içeren bir optik disk görüntüsü (“ASEAN Notes.iso”) kullanıyor. erişilemeyen C2 sunucusu.

Mustang Panda’ya atfedilen benzer bir saldırı zincirinin daha önce EclecticIQ tarafından Şubat 2023’te Asya ve Avrupa’daki hükümet ve kamu sektörü kuruluşlarını hedef alan izinsiz girişlerde ortaya çıkarıldığını belirtmekte fayda var.

“Kuzey Myanmar’daki isyancı saldırılarının ardından [in October 2023]CSIRT-CTI, “Çin, bunun Myanmar-Çin sınırı çevresindeki ticaret yolları ve güvenlik üzerindeki etkisine ilişkin endişelerini dile getirdi” dedi.

“Görkemli Taurus operasyonlarının, geçmişte Myanmar’a karşı yapılan çok sayıda siber casusluk operasyonu da dahil olmak üzere, Çin hükümetinin jeopolitik çıkarlarıyla uyumlu olduğu biliniyor.”