Saldırı yüzeyi yönetim firması Censys’in yeni bulgularına göre, aralarında Cisco’nun da bulunduğu çeşitli satıcıların çevre ağ cihazlarını hedef alan yakın zamanda ortaya çıkarılan siber casusluk kampanyası, Çin bağlantılı aktörlerin işi olabilir.

ArcaneDoor olarak adlandırılan faaliyetin Temmuz 2023 civarında başladığı ve isimsiz bir kurbana yönelik doğrulanan ilk saldırının Ocak 2024’ün başlarında tespit edildiği söyleniyor.

Daha önce belgelenmemiş, UAT4356 (diğer adıyla Storm-1849) olarak takip edilen ve devlet destekli olduğundan şüphelenilen bir aktör tarafından düzenlenen hedefli saldırılar, Line Runner ve Line Dancer adlı iki özel kötü amaçlı yazılımın konuşlandırılmasını gerektirdi.

Saldırıları kolaylaştırmak için kullanılan ilk erişim yolu henüz keşfedilmedi, ancak saldırganın Line Runner’ı sürdürmek için Cisco Adaptive Security Appliances’ta (CVE-2024-20353 ve CVE-2024-20359) artık yamalanmış iki kusurdan yararlandığı gözlemlendi.

Talos geçen ay yaptığı açıklamada, soruşturma kapsamında toplanan telemetri verilerinin, tehdit aktörünün Microsoft Exchange sunucularına ve diğer satıcıların ağ cihazlarına olan ilgisini ortaya çıkardığını söyledi.

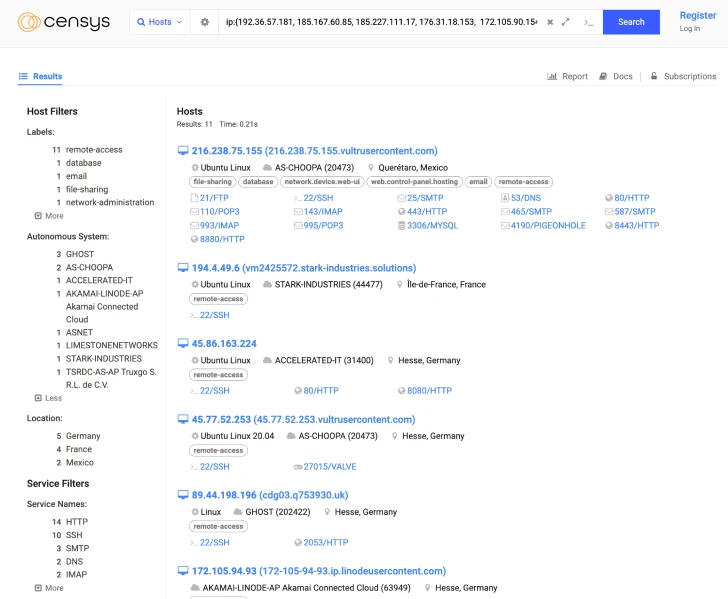

Aktörlerin kontrol ettiği IP adreslerini daha detaylı inceleyen Censys, saldırıların Çin merkezli bir tehdit aktörünün potansiyel müdahalesine işaret ettiğini söyledi.

Bu, saldırganların altyapısıyla ilişkili olduğu belirlenen SSL sertifikasını sunan beş çevrimiçi ana bilgisayardan dördünün Tencent ve ChinaNet otonom sistemleri (AS) ile ilişkili olduğu gerçeğine dayanıyor.

Ayrıca tehdit aktörleri tarafından yönetilen IP adresleri arasında Paris merkezli bir ana bilgisayar (212.193.2) da yer alıyor.[.]48) konu ve yayıncının “Gozargah” olarak ayarlandığı, bu muhtemelen Marzban adında bir sansür karşıtı aracı barındıran GitHub hesabına bir göndermedir.

Yazılım ise Çince yazılmış bir web sitesine sahip olan Xray adlı başka bir açık kaynaklı proje tarafından “destekleniyor”.

Bu, “bu ana bilgisayarlardan bazılarının muhtemelen Büyük Güvenlik Duvarı’nı aşmayı amaçlayan sansür karşıtı yazılımlarla ilişkili hizmetler çalıştırdığı” ve “bu ana bilgisayarların önemli bir kısmının önde gelen Çin ağlarına dayandığı” anlamına geliyor ve bu da işin ArcaneDoor olabileceğini öne sürüyor. Censys, Çinli bir aktörün teorisini ortaya attı.

Çin’e bağlı ulus devlet aktörleri, Barracuda Networks, Fortinet, Ivanti ve VMware’deki sıfır gün kusurlarından yararlanarak ilgi duyulan hedeflere sızmak ve kalıcı gizli erişim için kötü amaçlı yazılım dağıtmak amacıyla son yıllarda giderek daha fazla uç cihazları hedef alıyor.

Bu gelişme, Fransız siber güvenlik firması Sekoia’nın Eylül 2023’te PlugX truva atına bağlı bir komuta ve kontrol (C2) sunucusunu başarıyla çökerttiğini ve kötü amaçlı yazılımın yayılma yeteneklerine sahip bir çeşidine bağlı IP adresini elde etmek için 7 dolar harcadığını söylemesinin ardından geldi. güvenliği ihlal edilmiş flash sürücüler aracılığıyla solucan benzeri bir moda.

Çukurlu IP adresinin daha yakından izlenmesi (45.142.166)[.]112), solucanın altı aylık bir süre içinde 2,49 milyon benzersiz IP adresine yayılan 170’den fazla ülkede varlığını ortaya çıkardı. Enfeksiyonların çoğunluğu Nijerya, Hindistan, Çin, İran, Endonezya, İngiltere, Irak, ABD, Pakistan ve Etiyopya’da tespit edildi.

Sekoia, “Hindistan dışındaki birçok ülke, Çin’in Kuşak ve Yol Girişimi’ne katılıyor ve çoğu için Çin’in altyapı yatırımlarının önemli olduğu kıyı şeritleri var.” dedi. “Etkilenen çok sayıda ülke Kuşak ve Yol Girişiminin güvenliği açısından stratejik öneme sahip bölgelerde bulunuyor.”

“Bu solucan, çeşitli ülkelerde Kuşak ve Yol İnisiyatifi’nin çoğunlukla denizcilik ve ekonomik yönleriyle ilgili stratejik ve güvenlik kaygıları hakkında istihbarat toplamak için geliştirildi.”