Siber güvenlik araştırmacıları, Çin bağlantılı şirketler tarafından kullanılan Deuterbear olarak bilinen uzaktan erişim truva atına (RAT) daha fazla ışık tuttu. Siyah Teknoloji Bu yıl Asya-Pasifik bölgesini hedef alan siber casusluk kampanyasının bir parçası olarak hack grubu.

Trend Micro araştırmacıları Pierre Lee ve Cyris Tseng, yeni bir analizde şunları söyledi: “Deuterbear, birçok yönden Waterbear’a benzemekle birlikte, kabuk kodu eklentileri desteği, RAT işlemi için el sıkışmalardan kaçınma ve C&C iletişimi için HTTPS kullanma gibi yeteneklerde ilerlemeler gösteriyor.” .

“İki kötü amaçlı yazılım türünü karşılaştırdığımızda, Deuterbear bir kabuk kodu formatı kullanıyor, anti-bellek taramasına sahip ve Waterbear’dan farklı olarak indiricisiyle bir trafik anahtarını paylaşıyor.”

En az 2007’den beri aktif olan BlackTech aynı zamanda Circuit Panda, Earth Hundun, HUAPI, Manga Taurus, Palmerworm, Red Djinn ve Temp.Overboard takma adları altında daha geniş bir siber güvenlik topluluğu tarafından da takip edilmektedir.

Grubun düzenlediği siber saldırılar, yaklaşık 15 yıldır Waterbear (diğer adıyla DBGPRINT) adlı bir kötü amaçlı yazılımın konuşlandırılmasını içeriyor ancak Ekim 2022’den bu yana gözlemlenen kampanyalarda Deuterbear adlı güncellenmiş bir sürüm de kullanılıyor.

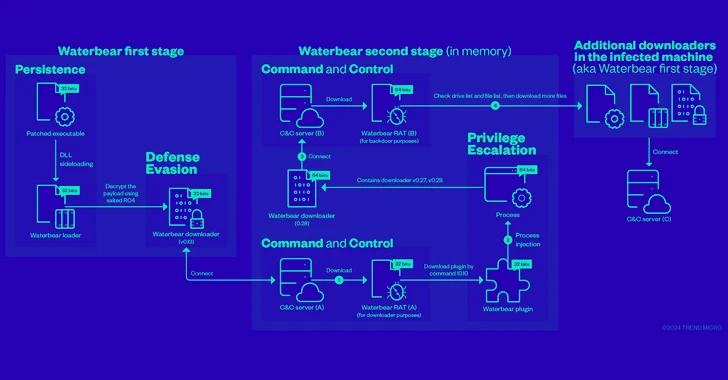

Waterbear, RAT modülünü almak için bir komut ve kontrol (C&C) sunucusuyla bağlantı kuran bir indiricinin şifresini çözen ve çalıştıran bir yükleyiciyi başlatmak için DLL yandan yüklemesinden yararlanan yamalı, yasal bir yürütülebilir dosya aracılığıyla sunulur.

İlginç bir şekilde, RAT modülü saldırganın kontrol ettiği altyapıdan iki kez getiriliyor; bunlardan ilki sadece Waterbear eklentisini yüklemek için kullanılıyor ve daha sonra RAT modülünü başka bir C&C sunucusundan almak için Waterbear indiricisinin farklı bir sürümünü başlatıyor.

Başka bir deyişle, ilk Waterbear RAT bir indirici görevi görürken, ikinci Waterbear RAT bir arka kapı işlevi görerek, 60 komuttan oluşan bir dizi yoluyla ele geçirilen ana bilgisayardan hassas bilgileri toplar.

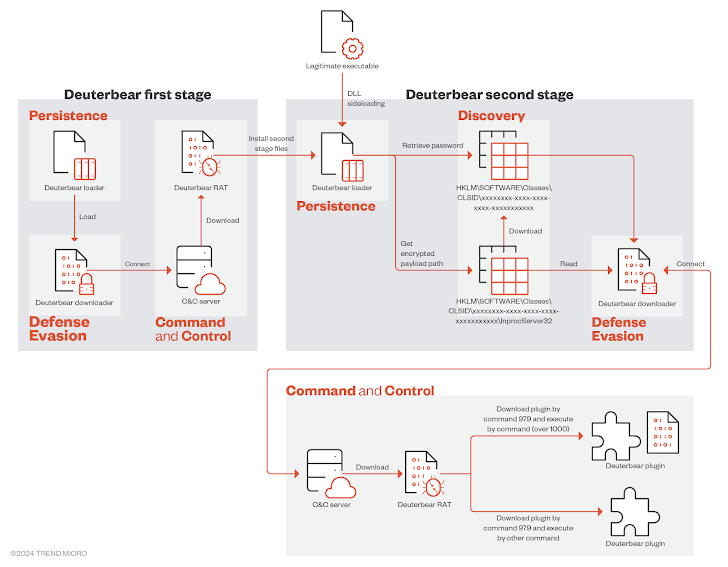

Deuterbear’ın enfeksiyon yolu, Waterbear’ınkine çok benzer, çünkü aynı zamanda RAT arka kapı bileşenini yüklemek için iki aşama uygular, ancak aynı zamanda onu bir dereceye kadar ayarlar.

Bu durumda ilk aşama, DLL yan yükleme yoluyla ikinci aşama yükleyici aracılığıyla kalıcılık sağlamak amacıyla Deuterbear RAT’ı getirmek için C&C sunucusuna bağlanan bir indiriciyi başlatmak için yükleyiciyi kullanır.

Bu yükleyici, bilgi hırsızlığı için Deuterbear RAT’ı bir C&C sunucusundan tekrar indiren bir indiricinin yürütülmesinden nihai olarak sorumludur.

Araştırmacılar, “Enfekte olmuş sistemlerin çoğunda yalnızca ikinci aşama Deuterbear mevcut” dedi. “Deuterbear’ın ilk aşamasının tüm bileşenleri, ‘kalıcı kurulum’ tamamlandıktan sonra tamamen kaldırılıyor.”

“Bu strateji, izlerini etkili bir şekilde koruyor ve kötü amaçlı yazılımın, özellikle gerçek kurban sistemlerinden ziyade simüle edilmiş ortamlarda, tehdit araştırmacıları tarafından kolayca analiz edilmesini önlüyor.”

Deuterbear RAT aynı zamanda selefinin daha akıcı bir versiyonudur ve daha fazla işlevsellik sağlamak için eklenti tabanlı bir yaklaşım lehine komutların yalnızca bir alt kümesini korur.

Trend Micro, “Waterbear sürekli bir evrim geçirdi ve sonunda yeni bir kötü amaçlı yazılımın ortaya çıkmasına yol açtı, Deuterbear.” dedi. “İlginç bir şekilde, hem Waterbear hem de Deuterbear, birinin diğerinin yerini alması yerine, bağımsız olarak gelişmeye devam ediyor.”

Hedefli Kampanya SugarGh0st RAT Sağlıyor

Açıklama, Proofpoint’in SugarGh0st RAT adlı bir kötü amaçlı yazılım yaymak için ABD’de akademi, özel sektör ve hükümet de dahil olmak üzere yapay zeka çalışmalarında yer alan kuruluşları hedef alan “son derece hedefli” bir siber kampanyayı ayrıntılarıyla anlatmasıyla geldi.

Kurumsal güvenlik şirketi, ortaya çıkan faaliyet kümesini UNK_SweetSpecter adı altında takip ediyor.

Şirket, “SugarGh0st RAT bir uzaktan erişim truva atıdır ve genellikle Çince konuşan tehdit aktörleri tarafından kullanılan eski bir emtia truva atı olan Gh0st RAT’ın özelleştirilmiş bir çeşididir” dedi. “SugarGh0st RAT, tarihsel olarak Orta ve Doğu Asya’daki kullanıcıları hedeflemek için kullanıldı.”

SugarGh0st RAT ilk olarak geçen yılın sonlarında Cisco Talos tarafından Özbekistan Dışişleri Bakanlığı’nı ve Ağustos 2023’ten bu yana Güney Koreli kullanıcıları hedef alan bir kampanyayla bağlantılı olarak belgelendi. İzinsiz girişler, Çince konuşan şüpheli bir tehdit aktörüne atfedildi.

Saldırı zincirleri, bir ZIP arşivi içeren yapay zeka temalı kimlik avı mesajları göndermeyi gerektiriyor ve bu mesaj, SugarGh0st yükünün başlatılmasından sorumlu bir JavaScript bırakıcısını dağıtmak için bir Windows kısayol dosyasını paketliyor.

Şirket, “Mayıs 2024 kampanyasının 10’dan az kişiyi hedeflediği ortaya çıktı ve bunların hepsinin, açık kaynak araştırmasına göre önde gelen ABD merkezli tek bir yapay zeka organizasyonuyla doğrudan bağlantısı var gibi görünüyor” dedi.

Saldırıların nihai hedefi net değil, ancak bunun üretken yapay zeka (GenAI) hakkında kamuya açık olmayan bilgileri çalma girişimi olabileceğinden şüpheleniliyor.

Dahası, ABD varlıklarının hedef alınması, ABD hükümetinin Çin’in OpenAI, Google DeepMind ve Anthropic gibi şirketlerin GenAI araçlarına erişimini kısıtlamaya çalıştığı ve potansiyel nedenler sunduğu haberleriyle de örtüşüyor.

Bu yılın başlarında, ABD Adalet Bakanlığı (DoJ) ayrıca eski bir Google yazılım mühendisini şirketten özel bilgiler çalmak ve bunu Mayıs 2023 civarında kurduğu biri de dahil olmak üzere Çin’deki yapay zekaya bağlı iki teknoloji şirketinde kullanmaya çalışmakla suçladı.

Şirket, “Çinli kuruluşların yapay zeka gelişimini destekleyen teknolojilere erişimi kısıtlanırsa, Çin’e bağlı siber aktörlerin Çin’in daha ileri kalkınma hedeflerine ulaşmak için bu bilgilere erişimi olan kişileri hedef alması mümkündür” dedi.