Önemli bulgular

- Sahte Signal ve Telegram uygulamaları Google Play Store ve Samsung Galaxy Store aracılığıyla dağıtılmaktadır.

- Uygulamalar, kişi listeleri, çağrı kayıtları ve cihaz bilgileri dahil olmak üzere kullanıcı verilerini çalmak üzere tasarlandı.

- Uygulamalar, GREF olarak bilinen Çinli bir APT tarafından oluşturuldu ve bu uygulamalarda bulunan kötü amaçlı kod, BadBazaar kötü amaçlı yazılımıyla ilişkilendiriliyor.

- Uygulamalar başlangıçta Çin’deki kullanıcıları hedef alıyordu ancak daha sonra diğer ülkelere de yayıldı.

- Signal Plus Messenger veya FlyGram yüklediyseniz bunları telefonunuzdan kaldırmalısınız.

- Uygulamaları kaldırmadan önce, verilerin daha fazla açığa çıkmasını önlemek için Signal ve Telegram hesaplarınızın bağlantısını kaldırdığınızdan emin olun.

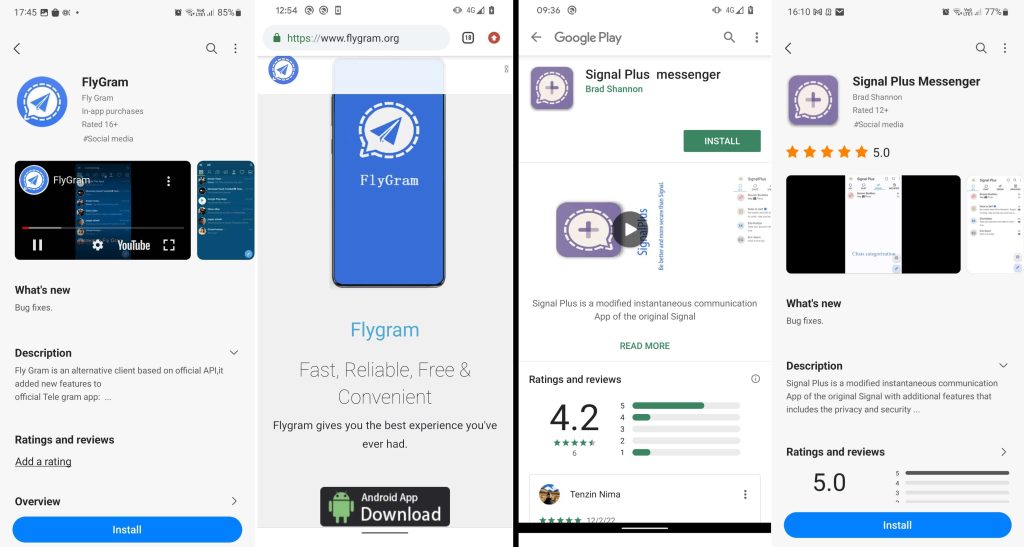

Siber güvenlik araştırmacıları, Google Play Store ve Samsung Galaxy Store aracılığıyla dağıtılan sahte Signal ve Telegram uygulamaları konusunda uyardı. Signal Plus Messenger ve FlyGram olarak adlandırılan uygulamalar, kişi listeleri, arama kayıtları ve cihaz bilgileri dahil olmak üzere kullanıcı verilerini çalmak üzere tasarlandı.

Popüler Signal uygulamasının sahte bir versiyonu olan Signal Plus Messenger, Google Play Store’da dokuz ay boyunca dikkatlerden kaçmayı başardı. Google nihayet uygulama mağazasından kaldırmadan önce 100’den fazla indirme elde etti.

Aynı tehdit aktörü tarafından geliştirilen FlyGram da benzer bir yol izledi ancak 2021’de kaldırıldı. Slovak siber güvenlik firması ESET, bu uygulamaları Signal ve Telegram’ın şüphelenmeyen kullanıcılara kötü amaçlı yazılım dağıtmak üzere tasarlanmış kötü amaçlı sürümleri olarak tanımladı.

Bu sahte uygulamalar taklitlerden çok daha fazlasıydı; bunlar siber casusluk için gelişmiş araçlardı. Bir blog yazısında ESET araştırmacıları, sahte Telegram uygulamasının temel cihaz bilgilerini, hassas verileri, Google hesaplarını ve arama kayıtlarını toplayabileceğinden bahsetti. Ayrıca saldırganın kontrol ettiği uzak bir sunucuya veri yedekleme olanağı sağlayan bir özelliğe de sahipti.

Öte yandan kötü amaçlı Signal Plus uygulaması, hem gelen hem de giden mesajları izleyebilir ve bunları yetkisiz erişim için uzak bir sunucuya iletebilir. Meşru görünmek amacıyla, her iki uygulama için de Google Play Store’dan doğrudan kurulum bağlantılarıyla tamamlanan özel web siteleri oluşturuldu.

Uygulamalar, GREF olarak bilinen Çin merkezli bir bilgisayar korsanlığı grubu tarafından oluşturuldu. APT15, Ke3chang, Mirage, Vixen Panda ve Playful Dragon olarak da bilinen GREF, Temmuz 2020’de Çin’in Android kötü amaçlı yazılımlarla Uygurlara karşı sinsi gözetlemesi nedeniyle dikkat çekmişti.

Mart 2018’de aynı tehdit aktörlerinin askeri teknoloji sırlarını çalmak için Birleşik Krallık Hükümeti Yüklenicisini hedef aldığı da tespit edilmişti. GREF, BadBazaar kötü amaçlı yazılımını biliyor ve bu kampanyada, bu uygulamalarda bulunan kötü amaçlı kod da BadBazaar kötü amaçlı yazılımıyla ilişkilendiriliyor.

Başka bir Çinli APT grubu olan Smishing Triad’ın yakın zamanda ABD’deki kullanıcılara karşı büyük ölçekli bir smishing kampanyası yürüttüğü bildirildiği için bu şaşırtıcı olmamalı. Bu saldırı, önde gelen posta ve dağıtım hizmetlerinin taklit edilmesini içeriyordu.

Başlangıçta bu sahte uygulamaların birincil hedefi Çin’deki kullanıcılardı. Ancak tehdit daha sonra Ukrayna, Polonya, Hollanda, İspanya, Portekiz, Almanya, Hong Kong ve ABD’deki kullanıcıları da kapsayacak şekilde genişledi.

Farkında olmadan Signal Plus Messenger veya FlyGram’ı yüklediyseniz bunları telefonunuzdan kaldırmak çok önemlidir. Ancak bunu yaparken dikkatli olun. Bu uygulamaları kaldırmadan önce, verilerin daha fazla açığa çıkmasını önlemek için Signal ve Telegram hesaplarınızın bağlantısını kaldırdığınızdan emin olun. Google, bu uygulamaları kötü amaçlı ve kişisel bilgileri çalabilecek kapasitede olarak etiketledi.

Sahte uygulamalardan korunmak için bazı hızlı ipuçları

- Uygulamaları yalnızca Google Play Store ve Apple App Store gibi resmi uygulama mağazalarından indirin.

- İhtiyaç duyduklarından daha fazla izin isteyen uygulamalara karşı dikkatli olun.

- Bir uygulamayı indirmeden önce uygulamanın yorumlarını okuyun.

- Uygulamalarınızı güncel tutun.

- Bir güvenlik uygulaması kullanarak cihazınızı düzenli olarak kötü amaçlı yazılımlara karşı tarayın.

ALAKALI HABERLER

- Kimlik Avcıları Artık Dolandırıcılık İşlemlerini Telegram ile Aktif Şekilde Otomatikleştiriyor

- Telegram ve Discord Botları Bilgi Çalma Amaçlı Kötü Amaçlı Yazılım Sağlıyor

- Yeni MMRat Android Truva Atı, Banka Dolandırıcılığı İçin Sahte Uygulama Mağazalarını Kullanıyor

- Araştırmacı Popüler Swing VPN Android Uygulamasını DDoS Botnet Olarak Tanımladı