Proofpoint, saldırganların Microsoft 365 kullanıcılarını, kullanıcıları erişim belirteçlerini onaylamaya yönlendiren bir teknik olan cihaz kodu yetkilendirme kimlik avı ile hedef aldığı konusunda uyarıyor.

Yöntem, kullanıcılara girildiğinde yanlışlıkla saldırganlara kurumsal hesapların kontrolünü veren cihaz kodları sunarak Microsoft’un OAuth 2.0 cihaz yetkilendirme verme akışını kötüye kullanıyor.

Bu eğilim, temel şifre hırsızlığından çok faktörlü kimlik doğrulama korumasını atlamak için modern kimlik doğrulama akışlarının kötüye kullanılmasına doğru daha geniş bir değişimi yansıtıyor.

Saldırganların kullandığı kampanyalar ve araçlar

Hem devlet bağlantılı hem de finansal motivasyona sahip tehdit aktörleri tarafından gerçekleştirilen kampanyalar, genellikle saldırganın kontrolündeki veya ele geçirilen e-posta adreslerinden gönderilen bir e-postayla başlar.

Yem, hedefleri bir bağlantıya tıklamaya veya bir QR kodunu taramaya iten herhangi bir şey olabilir.

Proofpoint’in tespit ettiği iki kampanyada saldırganlar, maaş temalı bildirimlerle alıcının ilgisini çekmeyi tercih etti. Başka bir kampanyada, ilk cazibe, Zambiya hükümetinin ele geçirilen bir e-posta adresinden bir ABD üniversitesinde çalışan bir kişiye gönderilen iyi huylu bir “konuşma başlatıcı” e-postasıydı.

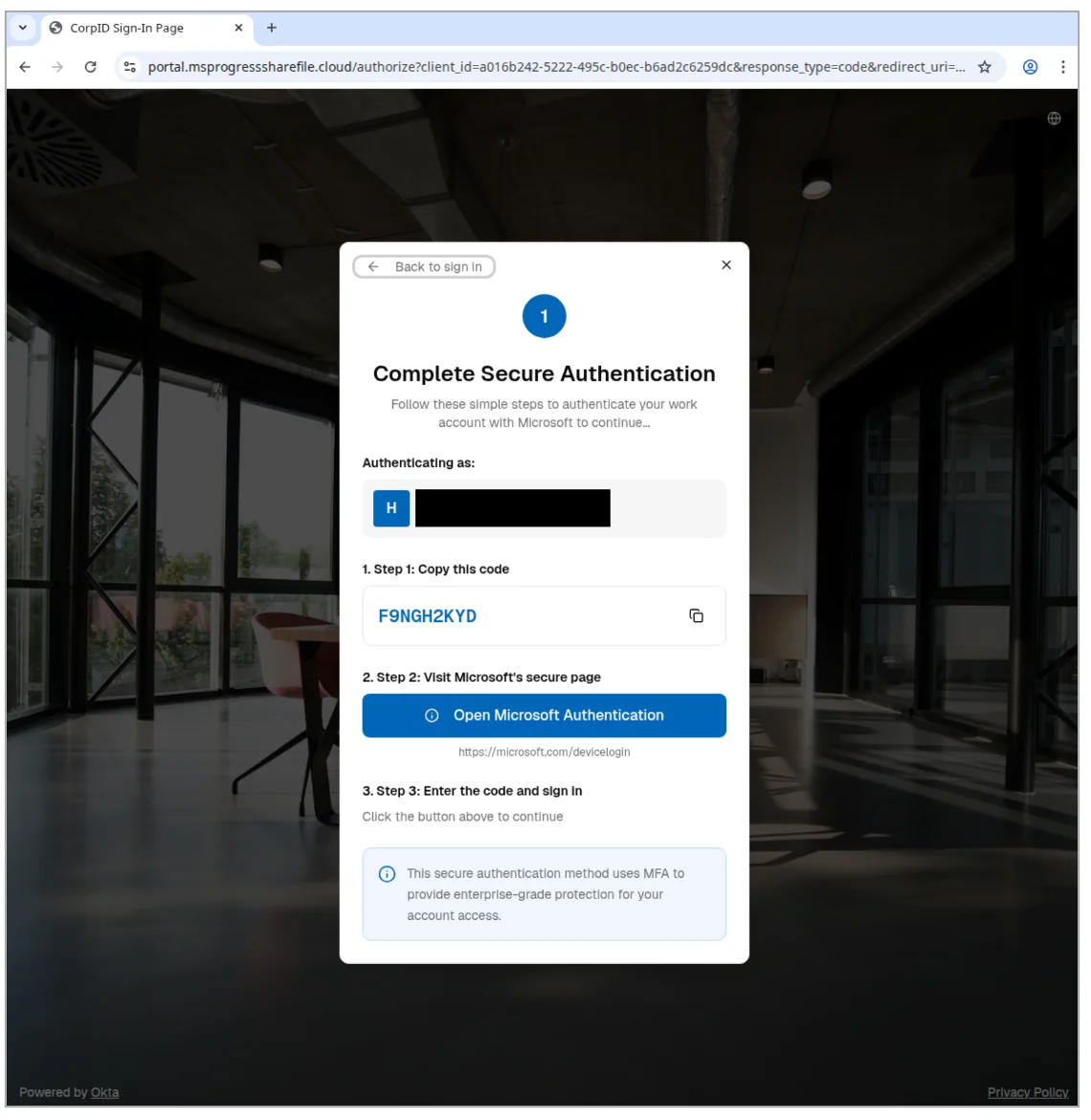

Her durumda, kullanıcılara tek kullanımlık bir şifre istemeleri veya kendilerine sağlanan şifreyi kopyalamaları ve bunu meşru Microsoft cihaz yetkilendirme sayfasına (https://microsoft.com/devicelogin adresinde) girip M365 hesaplarında oturum açmaları talimatı verilir.

Hedeflenen şirketin markasını gösteren bir alan adına sahip, saldırgan tarafından kontrol edilen bir web sitesinde yer alan talimatlar. (Kaynak: Kanıt noktası)

Ne yazık ki, bu kimlik doğrulama hatasına aşina olmayan kullanıcılar, saldırganların M365 hesaplarına erişmesine ve bu hesapların kontrolünü ele geçirmesine izin verdiklerini fark etmeyebilirler.

Tehdit araştırmacıları, “Bu mutlaka yeni bir teknik olmasa da, birden fazla tehdit kümesi tarafından giderek daha fazla kullanıldığını görmek dikkate değer” dedi.

Saldırganlar, cihaz kodlarının kısa ömürlü yapısını azaltmak için Squarephish ve SquarephishV2 gibi kırmızı takım araçlarını kullanıyor ve daha önce mümkün olandan daha büyük kampanyalara olanak tanıyor.

Ayrıca, bilgisayar korsanlığı forumlarında ücretsiz olarak paylaşılan bir kimlik avı kiti olan Graphish’i de kullanıyorlar ve saldırganın kontrol ettiği altyapıda barındırılan ortadaki rakip (AiTM) saldırıları için Azure Uygulama Kayıtlarından ve ters proxy kurulumlarından yararlanarak ikna edici kimlik avı sayfaları oluşturmalarına olanak tanıyor.

Araştırmacılar, “Saldırı, kimlik avı sitesinin güvenilirliğini artırmak için aktörün bir alan adına sahip olmasını ve bir SSL sertifikası kaydettirmesini gerektiriyor. Saldırgan, Azure’da bir uygulamayı kaydettirerek ve istemci kimliğini çıkararak, kullanıcılardan Microsoft hesaplarına erişim izni vermelerini isteyen OAuth tabanlı kimlik avı girişimleri başlatabilir.”

“Kurumsal ortamları hedeflemek için araç, kötü amaçlı uygulamayı Azure ile doğrulayarak kurumsal kısıtlamaları aşma konusunda rehberlik içeriyor ve bu da hesaplara karşı başarı oranını artırıyor. Squarephish’e benzer şekilde araç, kullanıcı dostu olacak şekilde tasarlandı ve gelişmiş teknik uzmanlık gerektirmiyor, giriş engelini azaltıyor ve düşük vasıflı tehdit aktörlerinin bile karmaşık kimlik avı kampanyaları yürütmesine olanak tanıyor.”

Cihaz kodu kimlik avı saldırılarına karşı koruma

Çalışanlara bu tür saldırıları tanımaları öğretilmelidir ancak şirketler başka savunma yöntemleri de uygulayabilir.

“En güçlü etki, tüm kullanıcılar için cihaz kodu akışını engellemek üzere Kimlik Doğrulama Akışları koşulunu kullanarak bir Koşullu Erişim politikası oluşturmaktır. Koşullu Erişim politikaları ilk önce yalnızca rapor modunda dağıtılabilir veya bir ortam üzerindeki etkiyi belirlemek için geçmiş oturum açma günlük kayıtları üzerinde ‘Politika etkisi’ görüntülenebilir,” diye tavsiyede bulunuyor Proofpoint.

“Cihaz kodu akışını tamamen engellemek mümkün değilse, Koşullu Erişim, kabul edilen kullanım örneklerine dayalı bir izin verilenler listesi yaklaşımı oluşturmak için kullanılabilir. Örneğin, yalnızca onaylı kullanıcılar, işletim sistemleri veya ‘Adlandırılmış konumlar’ gibi IP aralıkları için cihaz kodu kimlik doğrulamasını etkinleştirmek.”

Ayrıca kuruluş cihaz kaydını veya Intune kullanıyorsa Microsoft 365 oturum açma işlemlerinin uyumlu veya kayıtlı bir cihazdan yapılmasını gerektiren Koşullu Erişim ilkelerini ayarlayabilir.

Araştırmacılar, “Proofpoint, FIDO uyumlu MFA kontrollerinin benimsenmesiyle OAuth kimlik doğrulama akışlarının kötüye kullanımının artmaya devam edeceğini değerlendiriyor” dedi.

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!

![]()