FBI, fidye yazılımı saldırılarında, kurbanların ağlarına sistemleri şifrelemek için iki günden kısa bir süre içinde birden fazla türün yerleştirildiği yeni bir eğilim konusunda uyardı.

FBI’ın uyarısı, Temmuz 2023’ten itibaren gözlemlenen trendlerin tetiklediği bir Özel Sektör Bildirimi şeklinde geliyor.

Federal kolluk kuvvetleri, fidye yazılımı bağlı kuruluşlarının ve operatörlerinin mağdur kuruluşları hedef alırken iki farklı varyant kullandıklarının gözlemlendiğini açıklıyor. Bu ikili fidye yazılımı saldırılarında kullanılan varyantlar arasında AvosLocker, Diamond, Hive, Karakurt, LockBit, Quantum ve Royal yer alıyor.

FBI, “İkili fidye yazılımı türlerinin kullanılması, veri şifreleme, sızma ve fidye ödemelerinden kaynaklanan mali kayıpların bir kombinasyonuyla sonuçlandı” dedi.

“Halihazırda güvenliği ihlal edilmiş bir sisteme yönelik ikinci fidye yazılımı saldırıları, kurban varlıklara önemli ölçüde zarar verebilir.”

Fidye yazılımı saldırıları arasında 48 saat

Geçmişin aksine, fidye yazılımı gruplarının bu tür saldırıları gerçekleştirmek için genellikle minimum 10 güne ihtiyacı vardı, FBI verilerine göre artık aynı kurbanı hedef alan fidye yazılımı olaylarının büyük çoğunluğu yalnızca 48 saatlik bir zaman dilimi içinde gerçekleşiyor.

Coveware CEO’su ve Kurucu Ortağı Bill Siegel ayrıca BleepingComputer’a çift şifrelemenin yıllardır uygulanan bir şey olduğunu, tehdit aktörünün her iki fidye yazılımı saldırısı için de şifre çözücü sağlamaması nedeniyle bazı şirketlerin yeniden gaspla karşı karşıya kaldığını söyledi.

Siegel, “Her saldırıda kasıtlı olarak iki farklı varyant kullanan bazı tehdit aktörü grupları var. Örneğin, düzenli olarak MedusaLocker ve Globalmposter’ın aynı tehdit aktörü tarafından tek bir kurban üzerinde aynı anda kullanıldığını görüyoruz” dedi.

“İlk erişim komisyoncusunun, farklı fidye yazılımı markalarını kullanan iki farklı fidye yazılımı bağlı kuruluşuna ağa erişimi sattığı durumlar. Her iki bağlı kuruluş da artık ağdadır ve birbirine yakın mesafedeki makineleri etkiler.”

Ayrıca FBI, 2022’nin başlarından itibaren çok sayıda fidye yazılımı çetesinin tespitten kaçınmak için özel veri hırsızlığı araçlarına, sileceklerine ve kötü amaçlı yazılımlarına yeni kodlar eklemeye başladığını söylüyor.

Diğer olaylarda, veri silme işlevi içeren kötü amaçlı yazılım, güvenliği ihlal edilmiş sistemlerde önceden belirlenen bir süreye kadar hareketsiz kalacak şekilde yapılandırıldı. Bu noktada, periyodik aralıklarla hedeflerin ağlarındaki verileri yok etme işlemi gerçekleştirilecektir.

İki ayda üç kez ihlal edildi

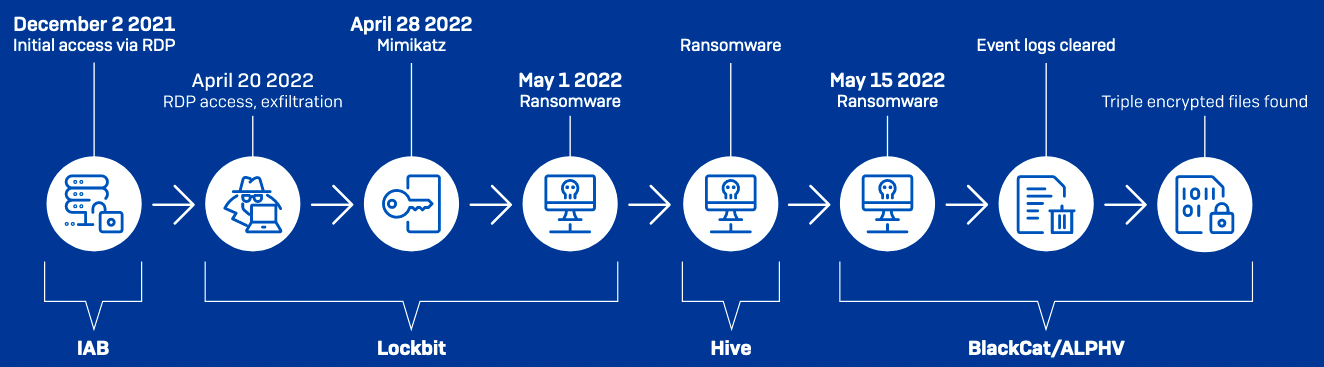

Sophos X-Ops olay müdahale ekiplerine göre, geçen yıl Nisan ayında başlayan böyle bir saldırıda, bir otomotiv tedarikçisi LockBit, Hive ve ALPHV/BlackCat bağlı kuruluşları tarafından yalnızca iki ay içinde üç kez ihlal edildi.

Kurban kuruluş, ilk ihlalden sonra LockBit ve Hive fidye yazılımıyla şifrelenmiş sistemleri geri yüklemekle meşgulken, bir ALPHV/BlackCat üyesi, verileri çalmak ve bir kez daha dosyaları kendi şifreleyicisiyle kilitlemek için daha önce güvenliği ihlal edilmiş cihazlara bağlandı.

İşleri daha da kötüleştiren olaya müdahale ekipleri, kurbanın bazı dosyalarının beş defaya kadar şifrelendiğini keşfetti.

Sophos ekibi, “Hive saldırısı Lockbit’ten 2 saat sonra başladığı için Lockbit fidye yazılımı hala çalışıyordu; bu nedenle her iki grup da şifrelenmiş olduklarını gösteren uzantıya sahip olmayan dosyaları bulmaya devam etti” dedi.

Fidye yazılımı saldırılarına karşı nasıl korunulur?

FBI, kuruluşlara kendi bölgelerindeki FBI Saha Ofisleri ile yakın bağlantıları sürdürmelerini tavsiye ediyor. Bu ilişkiler, FBI’ın güvenlik açıklarının belirlenmesine ve potansiyel tehditle ilgili faaliyetlerin azaltılmasına yardımcı olmasına olanak tanıyacak.

Ağ savunucularına ayrıca, saldırganların ortak sistem ve ağ keşif tekniklerini kullanımını sınırlamak ve fidye yazılımı saldırıları riskini azaltmak için FBI’ın Perşembe günü yayınlanan Özel Sektör Bildiriminde yer alan hafifletme önlemlerini uygulamaları tavsiye ediliyor.

Tüm sistemlerini güncel tutmaları ve saldırganların, erişimlerinin engellenmesi durumunda ağa tekrar erişim kazanmalarını sağlayacak arıza güvenlik önlemleri olarak sundukları olası arka kapıları veya güvenlik açıklarını belirlemek için altyapılarını kapsamlı bir şekilde taramaları isteniyor.

Savunmacılar ayrıca VNC, RDP gibi hizmetleri ve harici kaynaklardan erişilebilen diğer uzaktan erişim çözümlerini de güvence altına almalıdır. Erişim yalnızca VPN aracılığıyla kısıtlanmalı ve yalnızca güçlü parolalara ve zorunlu çok faktörlü kimlik doğrulamaya (MFA) sahip hesaplara verilmelidir.

Önerilen başka bir uygulama, güvenliği artırmak için kritik sunucuların VLAN’lar içinde izole edildiği ağ bölümlendirmesini içerir. Ayrıca, tüm ağda kapsamlı taramalar ve denetimler gerçekleştirmek, gerekli yamaların bulunmaması nedeniyle istismara açık cihazların belirlenmesi açısından çok önemlidir.