Cicada3301 adlı yeni bir hizmet olarak fidye yazılımı (RaaS) operasyonu, dünya çapında şirketlere hızla saldırırken gasp portalında halihazırda 19 kurban listeledi.

Yeni siber suç operasyonu, ayrıntılı kriptografik bulmacalar içeren ve siber suç forumlarında tanıtım için aynı logoyu kullanan gizemli 2012-2014 çevrimiçi/gerçek dünya oyunundan adını almıştır. Ancak, ikisi arasında bir bağlantı olması olası değildir.

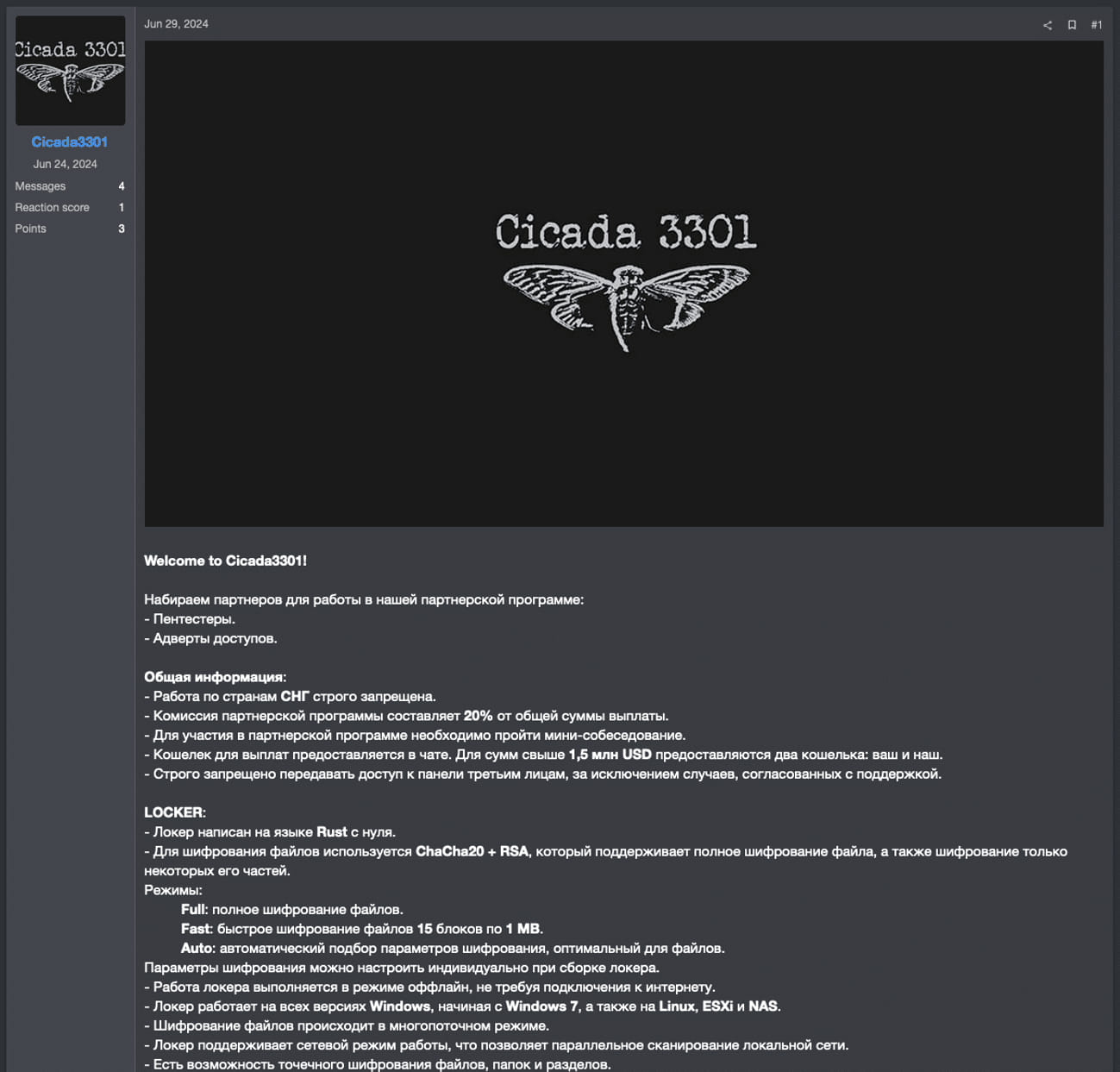

Cicada3301 RaaS, ilk olarak 29 Haziran 2024’te RAMP olarak bilinen fidye yazılımı ve siber suç forumuna bir forum yazısı göndererek operasyonunu tanıtmaya ve iştirakçiler toplamaya başladı.

Ancak BleepingComputer, Cicada saldırılarının en erken 6 Haziran’da farkındaydı; bu da çetenin üye toplamaya çalışmadan önce bağımsız olarak faaliyet gösterdiğini gösteriyordu.

Kaynak: Truesec

Diğer fidye yazılımı operasyonları gibi Cicada3301 de şirket ağlarını ihlal ederek, verileri çalarak ve ardından cihazları şifreleyerek çift gasp taktikleri uygular. Şifreleme anahtarı ve çalınan verileri sızdırma tehditleri daha sonra kurbanları fidye ödemeye korkutmak için kaldıraç olarak kullanılır.

Tehdit aktörleri, çift gasp planlarının bir parçası olarak kullanılan bir veri sızıntısı sitesini işletiyor.

Kaynak: BleepingComputer

Truesec’in yeni zararlı yazılımı analiz etmesi, Cicada3301 ile ALPHV/BlackCat arasında önemli örtüşmeler olduğunu ortaya koydu ve bunun, ALPHV’nin eski çekirdek ekip üyeleri tarafından oluşturulmuş olası bir yeniden markalaşma veya bir ayrım olabileceğini gösterdi.

Bunun temeli şu gerçeğe dayanmaktadır:

- İkisi de Rust’ta yazılmıştır.

- Her ikisi de şifreleme için ChaCha20 algoritmasını kullanır.

- Her ikisi de aynı sanal makine kapatma ve anlık görüntü silme komutlarını kullanır.

- Her ikisi de aynı kullanıcı arayüzü komut parametrelerini, aynı dosya adlandırma kuralını ve aynı fidye notu şifre çözme yöntemini kullanıyor.

- Her ikisi de daha büyük dosyalarda aralıklı şifreleme kullanır.

Bağlam olarak, ALPHV, bağlı kuruluşlarından birinden Change Healthcare’den 22 milyon dolarlık büyük bir ödemeyi çaldıktan sonra, Mart 2024’ün başlarında FBI’ın bir kapatma operasyonuyla ilgili sahte iddiaları içeren bir çıkış dolandırıcılığı gerçekleştirdi.

Truesec ayrıca Cicada3301 fidye yazılımı operasyonunun kurumsal ağlara ilk erişim için Brutus botnetiyle ortaklık kurabileceğine veya onu kullanabileceğine dair işaretler buldu. Bu botnet daha önce Cisco, Fortinet, Palo Alto ve SonicWall cihazlarını hedef alan küresel ölçekli VPN kaba kuvvet saldırılarıyla ilişkilendirilmişti.

Brutus faaliyetinin ALPHV’nin faaliyetlerini durdurmasından iki hafta sonra ilk kez tespit edildiğini belirtmekte fayda var, dolayısıyla iki grup arasındaki bağlantı zaman çizelgesi açısından hala geçerliliğini koruyor.

VMware ESXi için bir tehdit daha

Cicada3301, hem Windows hem de Linux/VMware ESXi şifreleyicileri olan Rust tabanlı bir fidye yazılımı operasyonudur. Truesec’in raporunun bir parçası olarak, araştırmacılar fidye yazılımı operasyonu için VMWare ESXi Linux şifreleyicisini analiz ettiler.

BlackCat ve RansomHub gibi diğer fidye yazılımı aileleri gibi, şifreleyiciyi başlatmak için komut satırı argümanı olarak özel bir anahtar girilmelidir. Bu anahtar, şifreleyicinin bir cihazı şifrelerken kullanacağı yapılandırmayı içeren şifrelenmiş bir JSON blob’unu şifresini çözmek için kullanılır.

Truesec, şifreleyicinin anahtarı kullanarak fidye notunu şifresini çözerek anahtarın geçerliliğini kontrol ettiğini ve başarılı olursa şifreleme işleminin geri kalanına devam ettiğini söylüyor.

Ana işlevi (linux_enc) dosya şifrelemesi için ChaCha20 akış şifresini kullanır ve ardından işlemde kullanılan simetrik anahtarı bir RSA anahtarıyla şifreler. Şifreleme anahtarları ‘OsRng’ işlevi kullanılarak rastgele üretilir.

Cicada3301, belgeler ve medya dosyalarıyla eşleşen belirli dosya uzantılarını hedefler ve aralıklı şifrelemenin (>100MB) nerede uygulanacağını ve tüm dosya içeriğinin (<100MB) nerede şifreleneceğini belirlemek için bunların boyutlarını kontrol eder.

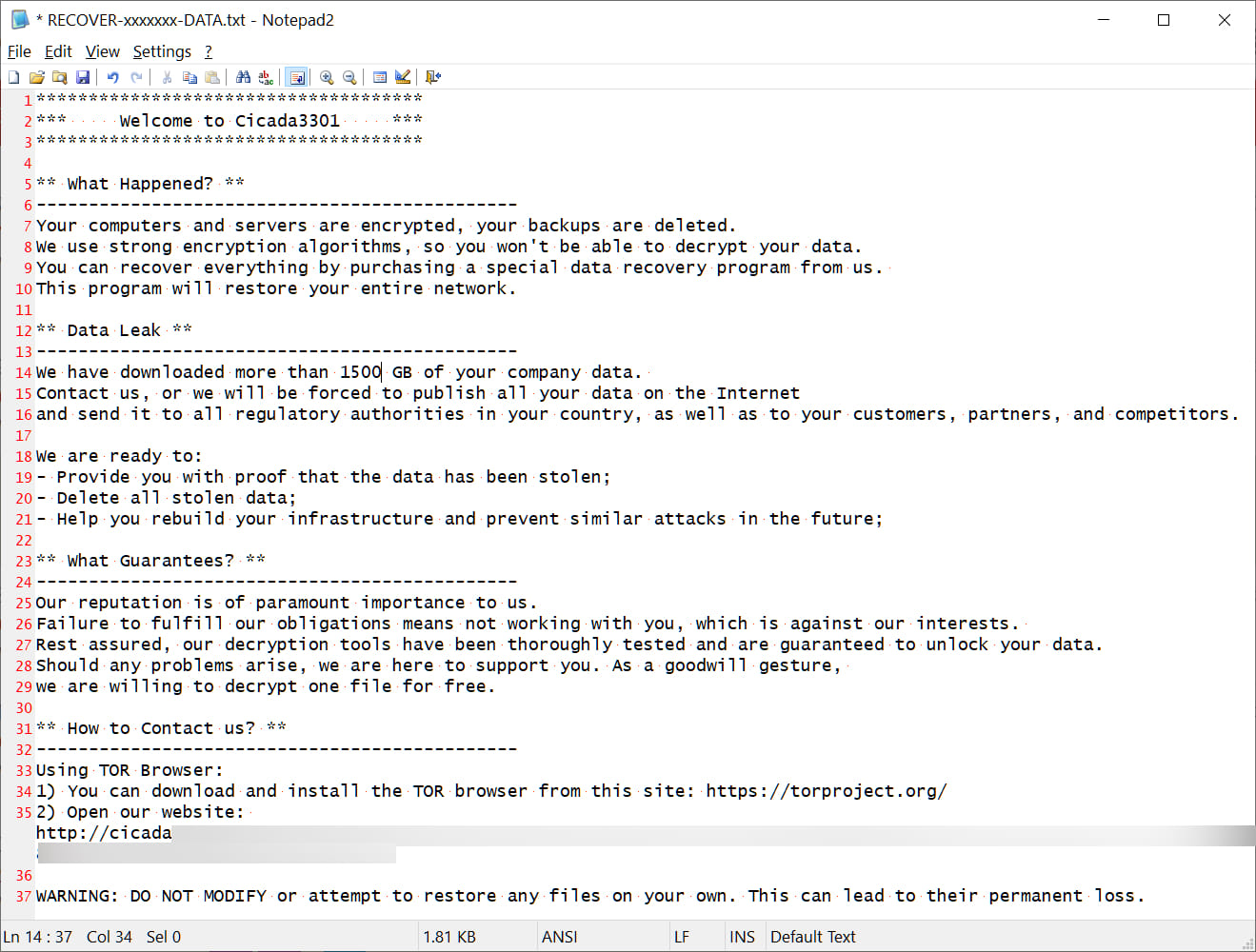

Dosyaları şifrelerken, şifreleyici dosya adına rastgele yedi karakterli bir uzantı ekleyecek ve ‘RECOVER-‘ adlı fidye notları oluşturacaktır.[extension]-DATA.txt,’ aşağıda gösterildiği gibi. BlackCat/ALPHV şifreleyicilerinin ayrıca rastgele yedi karakterli uzantılar ve ‘RECOVER-‘ adlı bir fidye notu kullandığına dikkat edilmelidir.[extension]-DOSYALAR.txt.’

Kaynak: BleepingComputer

Fidye yazılımının operatörleri, şifreleyicinin yürütülmesini geciktirmek için bir uyku parametresi ayarlayabilir, böylece potansiyel olarak anında tespit edilmekten kaçınabilirler.

“no_vm_ss” parametresi ayrıca kötü amaçlı yazılıma, VMware ESXi sanal makinelerini kapatmaya çalışmadan şifrelemesini emreder.

Ancak Cicada3301 varsayılan olarak verileri şifrelemeden önce sanal makineleri kapatmak ve anlık görüntülerini silmek için önce ESXi’nin ‘esxcli’ ve ‘vim-cmd’ komutlarını kullanıyor.

esxcli –formatter=csv –format-param=fields==\”WorldID,DisplayName\” vm process list | grep -viE \”,(),\” | awk -F \”\\\”*,\\\”*\” \'{system(\”esxcli vm process kill –type=force –world-id=\”$1)}\’ > /dev/null 2>&1;

for i in `vim-cmd vmsvc/getallvms| awk \'{print$1}\’`;do vim-cmd vmsvc/snapshot.removeall $i & done > /dev/null 2>&1

Cicada3301’in faaliyetleri ve başarı oranı, ne yaptığını bilen deneyimli bir aktörün varlığını gösteriyor ve bu da ALPHV’nin yeniden başlatıldığı veya en azından daha önce fidye yazılımı deneyimi olan iştiraklerden yararlanıldığı hipotezini destekliyor.

Yeni fidye yazılımının ESXi ortamlarına odaklanması, birçok tehdit aktörünün artık kazanç elde etmek için hedef aldığı kurumsal ortamlarda hasarı en üst düzeye çıkarmaya yönelik stratejik tasarımını vurguluyor.

Dosya şifrelemesini sanal makine işlemlerini kesintiye uğratma ve kurtarma seçeneklerini kaldırma yeteneğiyle birleştiren Cicada3301, tüm ağları ve altyapıları etkileyen yüksek etkili bir saldırı sağlayarak kurbanlar üzerindeki baskıyı en üst düzeye çıkarır.